InboxAce es una extensión de navegador para Google Chrome desarrollada por Mindspark y brinda a los usuarios un fácil acceso a los clientes de correo electrónico más populares con solo 1 clic de distancia. Esta extensión cambia su motor de búsqueda predeterminado, así como su página de inicio a MyWay.com. Varios escáneres antivirus han marcado esta extensión como un secuestrador de navegador debido a su naturaleza de minería de información.

Al instalar esta extensión, monitorea las actividades de navegación del usuario. Registra el sitio web que visita, los enlaces en los que hace clic, los productos que compra, básicamente todo lo que hace en un navegador. Esta información se utiliza posteriormente para mostrar anuncios dirigidos no deseados que se inyectan en sus resultados de búsqueda.

Acerca de los secuestradores del navegador

El secuestro del navegador significa que un código malicioso tiene poder y modificó la configuración de su navegador de Internet, sin su consentimiento. El malware secuestrador del navegador está diseñado por muchas razones diferentes. Por lo general, llevará a los usuarios a sitios web específicos que buscan aumentar los ingresos de sus campañas publicitarias. Mucha gente cree que este tipo de sitios son legítimos e inofensivos, pero eso es incorrecto. Casi todos los secuestradores de navegadores representan una amenaza real para su seguridad en línea y es vital clasificarlos bajo riesgos de privacidad. Los secuestradores de navegador también pueden permitir que otros programas maliciosos sin su conocimiento dañen aún más la computadora.

Cómo determinar si su navegador ha sido secuestrado

Las señales de que un navegador de Internet ha sido secuestrado incluyen: la página de inicio de su navegador respectivo se cambia inesperadamente; observa que se agregan nuevos favoritos o marcadores no deseados, generalmente dirigidos a sitios llenos de publicidad o de pornografía; se modifica el motor de búsqueda en línea predeterminado; busque nuevas barras de herramientas que no haya agregado; ráfagas imparables de anuncios emergentes aparecen en la pantalla de su computadora; su navegador se vuelve lento, con errores, se bloquea con mucha frecuencia; Incapacidad para navegar a sitios particulares, especialmente anti-malware y también otros sitios de software de seguridad.

Cómo infecta tu PC

Los secuestradores de navegador pueden usar descargas ocultas o sitios web para compartir archivos o un archivo adjunto de correo electrónico para llegar a una computadora objetivo. También provienen de aplicaciones complementarias, también conocidas como objetos auxiliares del navegador (BHO), extensiones del navegador o barras de herramientas. Otras veces, es posible que haya aceptado involuntariamente un secuestrador de navegador como parte de un paquete de software (generalmente freeware o shareware). Un buen ejemplo de algunos secuestradores de navegador notorios incluyen Conduit, Anyprotect, Babylon, DefaultTab, SweetPage, Delta Search y RocketTab, pero los nombres cambian continuamente. Los secuestradores de navegador pueden interrumpir en gran medida la experiencia de navegación web del usuario, registrar los sitios web frecuentados por los usuarios y robar información privada, causar problemas para conectarse a Internet y, finalmente, crear problemas de estabilidad, haciendo que las aplicaciones y los sistemas se bloqueen.

Consejos sobre cómo deshacerse de los secuestradores del navegador

Algunos tipos de secuestradores de navegador se pueden eliminar fácilmente de su PC al eliminar el software malicioso o cualquier otro software gratuito instalado recientemente. Pero la mayoría de los secuestradores son extremadamente tenaces y necesitan aplicaciones especializadas para eliminarlos. Y no se puede negar el hecho de que las reparaciones manuales y los métodos de eliminación pueden ser un trabajo difícil para un usuario de PC novato. Además de eso, hay muchos riesgos relacionados con jugar con los archivos de registro del sistema. El software antimalware es muy eficaz para detectar y eliminar los secuestradores de navegador que la aplicación antivirus normal ha pasado por alto. SafeBytes Anti-Malware contrarrestará los secuestradores de navegador persistentes y le proporcionará protección informática en tiempo real contra todo tipo de malware. Además del antimalware, un programa optimizador del sistema, similar a Total System Care, podría ayudarlo a corregir errores de registro de Windows, deshacerse de barras de herramientas no deseadas, proteger su privacidad en línea y aumentar el rendimiento general de la computadora.

Descubra cómo instalar Safebytes Anti-Malware en una PC infectada

El malware puede causar todo tipo de daños una vez que invaden su computadora, desde robar sus datos personales hasta eliminar archivos en su sistema informático. Algunos programas maliciosos hacen todo lo posible para evitar que instales cualquier cosa en el sistema de tu computadora, particularmente los programas antivirus. Si está leyendo esto, lo más probable es que tenga una infección de malware que le impide descargar o instalar el programa Safebytes Anti-Malware en su PC. Hay algunas soluciones que podría intentar solucionar con este problema en particular.

Eliminar virus en modo seguro

Si algún virus está configurado para ejecutarse automáticamente cuando se inicia Windows, ingresar al Modo seguro podría bloquear este intento. Solo se cargan los programas y servicios mínimos requeridos cuando inicia su PC en Modo seguro. Los siguientes son los pasos que debe seguir para iniciar el modo seguro de sus computadoras con Windows XP, Vista o 7 (visite el sitio web de Microsoft para obtener instrucciones sobre las computadoras con Windows 8 y 10).

1) En el encendido / inicio, toque la tecla F8 en intervalos de 1 segundo. Esto abrirá el menú Opciones de arranque avanzadas.

2) Use las teclas de flecha para elegir el Modo seguro con funciones de red y presione ENTRAR.

3) Cuando esté en este modo, debe tener acceso en línea una vez más. Ahora, utilice su navegador normalmente y navegue a https://safebytes.com/products/anti-malware/ para descargar e instalar Safebytes Anti-Malware.

4) Después de la instalación, realice un análisis completo y deje que el programa elimine las amenazas que encuentra.

Cambie a un navegador web alternativo

Algunos virus pueden apuntar a vulnerabilidades de un navegador web en particular que bloquean el proceso de descarga. Si no puede descargar el software de seguridad con Internet Explorer, esto significa que el malware podría estar apuntando a las vulnerabilidades de IE. Aquí, debe cambiar a otro navegador como Firefox o Chrome para descargar el software Safebytes.

Hacer una unidad antivirus USB de arranque

Otra opción es guardar y operar un programa anti-malware completamente desde una memoria USB. Adopte estas medidas para ejecutar el antivirus en el equipo afectado.

1) En una computadora limpia, instale Safebytes Anti-Malware.

2) Enchufe la memoria USB en la computadora limpia.

3) Haga doble clic en el archivo exe para abrir el asistente de instalación.

4) Cuando se le solicite, seleccione la ubicación de la unidad USB como el lugar donde desea colocar los archivos de software. Siga las instrucciones de activación.

5) Desenchufe el pen drive. Ahora puede utilizar este antivirus portátil en el sistema informático afectado.

6) Haga doble clic en el archivo EXE para abrir la herramienta Safebytes directamente desde el pen drive.

7) Simplemente haga clic en "Analizar ahora" para ejecutar un análisis completo en la computadora afectada en busca de virus.

Una mirada al mejor programa anti malware

Si está buscando descargar el programa anti-malware para su PC, hay varias herramientas en el mercado para considerar, pero no puede confiar ciegamente en nadie, independientemente de si es un programa de pago o gratuito. ¡Algunos son muy buenos, otros están bien y otros son simplemente programas antimalware falsos que podrían arruinar su computadora! Debe seleccionar uno que sea confiable, práctico y que tenga una sólida reputación por su protección de fuentes de malware. Al considerar las opciones comerciales de herramientas antimalware, muchas personas seleccionan marcas conocidas, como SafeBytes, y están muy contentos con ellas. SafeBytes es una potente aplicación antimalware en tiempo real que está diseñada para ayudar al usuario final típico de la computadora a proteger su computadora de las amenazas maliciosas de Internet. Cuando haya instalado este software, el sistema de protección de última generación de SafeByte se asegurará de que ningún virus o malware pueda filtrarse a través de su computadora personal.

SafeBytes anti-malware lleva la protección de la PC a un nivel totalmente nuevo con sus características mejoradas. Estas son algunas de las características que le gustarán en SafeBytes.

Protección antimalware de clase mundial: construida sobre un motor antivirus muy aclamado, esta aplicación de eliminación de malware puede detectar y eliminar numerosas amenazas de malware obstinado como secuestradores de navegador, PUP y ransomware que otros programas antivirus típicos perderán.

Protección activa: SafeBytes le brinda protección las XNUMX horas del día para su computadora, limitando instantáneamente las intrusiones de malware. Este software realizará un seguimiento constante de su computadora en busca de actividad sospechosa y se actualizará continuamente para mantenerse al tanto del panorama de amenazas en constante cambio.

Escaneo extremadamente rápido: El motor de análisis de virus de SafeBytes es uno de los más rápidos y eficientes de la industria. Su análisis dirigido aumenta en gran medida la tasa de detección de malware que está incrustado en varios archivos de computadora.

Navegación web segura: SafeBytes verifica y otorga una calificación de seguridad única a todos y cada uno de los sitios web que visita y bloquea el acceso a páginas web conocidas como sitios de phishing, lo que lo protege contra el robo de identidad o que se sabe que contienen software malicioso.

Ligero: SafeBytes brinda protección total contra amenazas en línea a una fracción de la carga de la CPU debido a su motor de detección y algoritmos avanzados.

Soporte Premium: ¡Técnicos calificados están a su disposición las 24 horas del día, los 7 días de la semana! Resolverán de inmediato cualquier problema técnico que pueda experimentar con su software de seguridad. En general, SafeBytes Anti-Malware es un programa sólido, ya que tiene muchas funciones y podría detectar y eliminar cualquier amenaza potencial. Puede estar seguro de que su PC estará protegida en tiempo real tan pronto como utilice esta herramienta. Obtendrá la mejor protección completa por el dinero que gaste en la suscripción antimalware de SafeBytes, no hay duda al respecto.

Detalles técnicos y extracción manual (usuarios avanzados)

Si desea deshacerse manualmente de InboxAce sin el uso de una herramienta automatizada, puede hacerlo eliminando el programa del menú Agregar o quitar programas de Microsoft Windows, o en el caso de los complementos del navegador web. , yendo al administrador de complementos/extensiones de los navegadores y eliminándolo. También se recomienda encarecidamente restablecer la configuración de fábrica de su navegador a su estado predeterminado. Si elige eliminar manualmente los archivos del sistema y las entradas del registro, utilice la siguiente lista para asegurarse de saber con precisión qué archivos eliminar antes de ejecutar cualquier acción. Pero tenga en cuenta que esta puede ser una tarea complicada y solo los profesionales informáticos pueden realizarla de manera segura. Además, cierto malware es capaz de replicarse o evitar su eliminación. Se le insta a realizar este proceso en modo seguro.

Archivos:

Search and Delete:

1gauxstb.dll

1gbar.dll

1gbarsvc.exe

1gbprtct.dll

1gbrmon.exe

1gbrstub.dll

1gdatact.dll

1gdlghk.dll

1gdyn.dll

1gfeedmg.dll

1ghighin.exe

1ghkstub.dll

1ghtmlmu.dll

1ghttpct.dll

1gidle.dll

1gieovr.dll

1gimpipe.exe

1gmedint.exe

1gmlbtn.dll

1gmsg.dll

1gPlugin.dll

1gradio.dll

1gregfft.dll

1greghk.dll

1gregiet.dll

1gscript.dll

1gskin.dll

1gsknlcr.dll

1gskplay.exe

1gSrcAs.dll

1gSrchMn.exe

1gtpinst.dll

1guabtn.dll

AppIntegrator64.exe

AppIntegratorStub64.dll

BOOTSTRAP.JS

chromegffxtbr.jar

CHROME.MANIFEST

CREXT.DLL

CrExtP1g.exe

DPNMNGR.DLL

EXEMANAGER.DLL

Hpg64.dll

INSTALL.RDF

installKeys.js

LOGO.BMP

NP1gStub.dll

T8EXTEX.DLL

T8EXTPEX.DLL

T8HTML.DLL

T8RES.DLL

T8TICKER.DLL

VERIFY.DLL

s_pid.dat

1gEIPlug.dll

1gEZSETP.dll

NP1gEISb.dll

000653A1.exe

Carpetas:

%APPDATA%\InboxAce_1g\ %PROGRAMFILES%\InboxAce_1g\ %PROGRAMFILES%\InboxAce_1gEI\

Registro:

Key HKLM\SOFTWARE\Classes\InboxAce_1g.DynamicBarButton

Key HKLM\SOFTWARE\Classes\InboxAce_1g.DynamicBarButton\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.DynamicBarButton\CurVer

Key HKLM\SOFTWARE\Classes\InboxAce_1g.DynamicBarButton.1

Key HKLM\SOFTWARE\Classes\InboxAce_1g.DynamicBarButton.1\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.FeedManager

Key HKLM\SOFTWARE\Classes\InboxAce_1g.FeedManager\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.FeedManager\CurVer

Key HKLM\SOFTWARE\Classes\InboxAce_1g.FeedManager.1

Key HKLM\SOFTWARE\Classes\InboxAce_1g.FeedManager.1\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.HTMLMenu

Key HKLM\SOFTWARE\Classes\InboxAce_1g.HTMLMenu\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.HTMLMenu\CurVer

Key HKLM\SOFTWARE\Classes\InboxAce_1g.HTMLMenu.1

Key HKLM\SOFTWARE\Classes\InboxAce_1g.HTMLMenu.1\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.HTMLPanel

Key HKLM\SOFTWARE\Classes\InboxAce_1g.HTMLPanel\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.HTMLPanel\CurVer

Key HKLM\SOFTWARE\Classes\InboxAce_1g.HTMLPanel.1

Key HKLM\SOFTWARE\Classes\InboxAce_1g.HTMLPanel.1\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.MultipleButton

Key HKLM\SOFTWARE\Classes\InboxAce_1g.MultipleButton\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.MultipleButton\CurVer

Key HKLM\SOFTWARE\Classes\InboxAce_1g.MultipleButton.1

Key HKLM\SOFTWARE\Classes\InboxAce_1g.MultipleButton.1\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.PseudoTransparentPlugin

Key HKLM\SOFTWARE\Classes\InboxAce_1g.PseudoTransparentPlugin\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.PseudoTransparentPlugin\CurVer

Key HKLM\SOFTWARE\Classes\InboxAce_1g.PseudoTransparentPlugin.1

Key HKLM\SOFTWARE\Classes\InboxAce_1g.PseudoTransparentPlugin.1\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.Radio

Key HKLM\SOFTWARE\Classes\InboxAce_1g.Radio\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.Radio\CurVer

Key HKLM\SOFTWARE\Classes\InboxAce_1g.Radio.1

Key HKLM\SOFTWARE\Classes\InboxAce_1g.Radio.1\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.RadioSettings

Key HKLM\SOFTWARE\Classes\InboxAce_1g.RadioSettings\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.RadioSettings\CurVer

Key HKLM\SOFTWARE\Classes\InboxAce_1g.RadioSettings.1

Key HKLM\SOFTWARE\Classes\InboxAce_1g.RadioSettings.1\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.ScriptButton

Key HKLM\SOFTWARE\Classes\InboxAce_1g.ScriptButton\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.ScriptButton\CurVer

Key HKLM\SOFTWARE\Classes\InboxAce_1g.ScriptButton.1

Key HKLM\SOFTWARE\Classes\InboxAce_1g.ScriptButton.1\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.SettingsPlugin

Key HKLM\SOFTWARE\Classes\InboxAce_1g.SettingsPlugin\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.SettingsPlugin\CurVer

Key HKLM\SOFTWARE\Classes\InboxAce_1g.SettingsPlugin.1

Key HKLM\SOFTWARE\Classes\InboxAce_1g.SettingsPlugin.1\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.SkinLauncher

Key HKLM\SOFTWARE\Classes\InboxAce_1g.SkinLauncher\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.SkinLauncher\CurVer

Key HKLM\SOFTWARE\Classes\InboxAce_1g.SkinLauncher.1

Key HKLM\SOFTWARE\Classes\InboxAce_1g.SkinLauncher.1\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.SkinLauncherSettings

Key HKLM\SOFTWARE\Classes\InboxAce_1g.SkinLauncherSettings\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.SkinLauncherSettings\CurVer

Key HKLM\SOFTWARE\Classes\InboxAce_1g.SkinLauncherSettings.1

Key HKLM\SOFTWARE\Classes\InboxAce_1g.SkinLauncherSettings.1\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.ThirdPartyInstaller

Key HKLM\SOFTWARE\Classes\InboxAce_1g.ThirdPartyInstaller\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.ThirdPartyInstaller\CurVer

Key HKLM\SOFTWARE\Classes\InboxAce_1g.ThirdPartyInstaller.1

Key HKLM\SOFTWARE\Classes\InboxAce_1g.ThirdPartyInstaller.1\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.ToolbarProtector

Key HKLM\SOFTWARE\Classes\InboxAce_1g.ToolbarProtector\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.ToolbarProtector\CurVer

Key HKLM\SOFTWARE\Classes\InboxAce_1g.ToolbarProtector.1

Key HKLM\SOFTWARE\Classes\InboxAce_1g.ToolbarProtector.1\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.UrlAlertButton

Key HKLM\SOFTWARE\Classes\InboxAce_1g.UrlAlertButton\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.UrlAlertButton\CurVer

Key HKLM\SOFTWARE\Classes\InboxAce_1g.UrlAlertButton.1

Key HKLM\SOFTWARE\Classes\InboxAce_1g.UrlAlertButton.1\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.XMLSessionPlugin

Key HKLM\SOFTWARE\Classes\InboxAce_1g.XMLSessionPlugin\CLSID

Key HKLM\SOFTWARE\Classes\InboxAce_1g.XMLSessionPlugin\CurVer

Key HKLM\SOFTWARE\Classes\InboxAce_1g.XMLSessionPlugin.1

Key HKLM\SOFTWARE\Classes\InboxAce_1g.XMLSessionPlugin.1\CLSID

Key HKLM\SOFTWARE\MozillaPlugins\@InboxAce_1g.com/Plugin

Key HKLM\SOFTWARE\InboxAce_1g

Key HKLM\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_INBOXACE_1GSERVICE

Key HKLM\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_INBOXACE_1GSERVICE%#MANIFEST#%00

Key HKLM\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_INBOXACE_1GSERVICE%#MANIFEST#%00\Control

Key HKLM\SYSTEM\CurrentControlSet\Services\InboxAce_1gService

Key HKLM\SYSTEM\CurrentControlSet\Services\InboxAce_1gService\Security

Key HKLM\SYSTEM\CurrentControlSet\Services\InboxAce_1gService\Enum

Key HKCU\Software\InboxAce_1g

Key HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\ Value: InboxAce Search Scope Monitor Data: C:\PROGRA~1\INBOXA~2\bar.bingsrchmn.exe /m=2 /w /h

Key HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\ Value: InboxAce_1g Browser Plugin Loader Data: C:\PROGRA~1\INBOXA~2\bar.bingbrmon.exe00\Control

Key HKLM\SYSTEM\CurrentControlSet\Services\InboxAce_1gService

Key HKLM\SYSTEM\CurrentControlSet\Services\InboxAce_1gService\Security

Key HKLM\SYSTEM\CurrentControlSet\Services\InboxAce_1gService\Enum

Key HKCU\Software\InboxAce_1g

Key HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\ Value: InboxAce Search Scope Monitor Data: C:\PROGRA~1\INBOXA~2\bar.bingsrchmn.exe /m=2 /w /h

Key HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\ Value: InboxAce_1g Browser Plugin Loader Data: C:\PROGRA~1\INBOXA~2\bar.bingbrmon.exe

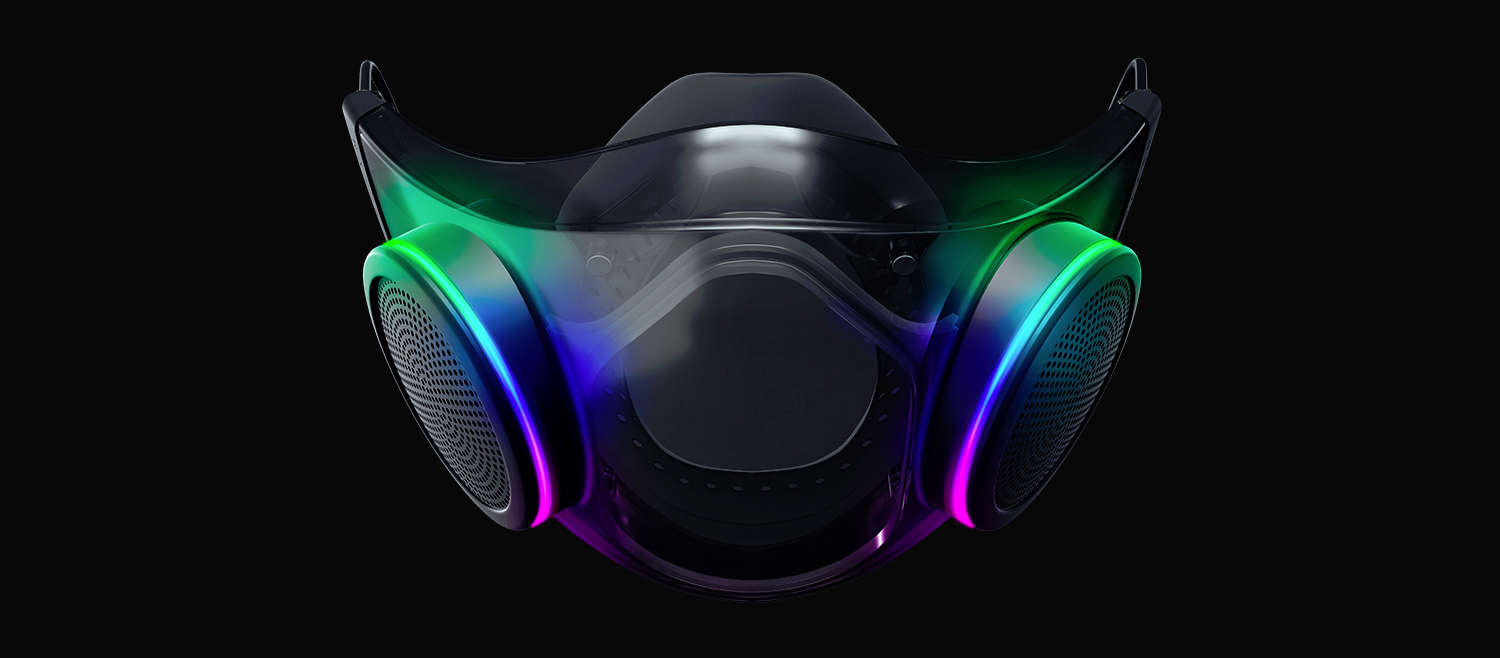

El mundo de hoy todavía está tristemente bajo una pandemia y, por lo que parece, COVID-19 llegó para quedarse, bueno, al menos por algún tiempo en el futuro cercano. Razer parece pensar lo mismo, ya que su próximo equipo no es realmente lo que esperarías. Ingrese a Hazel, una nueva y próxima máscara inteligente Razer.

El mundo de hoy todavía está tristemente bajo una pandemia y, por lo que parece, COVID-19 llegó para quedarse, bueno, al menos por algún tiempo en el futuro cercano. Razer parece pensar lo mismo, ya que su próximo equipo no es realmente lo que esperarías. Ingrese a Hazel, una nueva y próxima máscara inteligente Razer.