SweetIM Toolbar para Internet Explorer é um complemento do navegador que adiciona vários atalhos aos seus navegadores para facilitar o acesso. Esta barra de ferramentas também muda sua página inicial para home.sweetim.com. A barra de ferramentas normalmente vem com o programa gratuito Sweet Instant Messenger e não é necessariamente desinstalada quando o Instant Messenger é removido do PC do usuário. Além disso, se a página inicial e as configurações de pesquisa foram modificadas por esta barra de ferramentas, elas precisam ser revertidas manualmente pelo usuário.

Esta extensão injeta vários anúncios nos resultados de pesquisa do navegador e altera o mecanismo de pesquisa padrão. Enquanto você está navegando na Internet, este software registra os dados de navegação do seu site, cliques e, possivelmente, informações privadas. Vários programas antivírus classificaram o SweetIM Toolbar como um aplicativo potencialmente indesejado e não são recomendados para mantê-lo.

Sobre os seqüestradores de navegador

O sequestro de navegador significa que um código de programa malicioso tem poder e modificou as configurações do seu navegador da web, sem a sua aprovação. Eles são feitos para interromper as funções do navegador por muitos motivos diferentes. Geralmente, a ideia seria forçar os usuários a visitar sites específicos que buscam aumentar o tráfego de visitantes e gerar receitas de anúncios mais altas. A maioria das pessoas presume que esses sites são legítimos e inofensivos, mas isso é incorreto. Quase todos os sequestradores de navegador representam uma ameaça real à sua segurança online e é vital categorizá-los como perigos de privacidade. Além disso, os sequestradores podem tornar todo o sistema infectado vulnerável - outros malwares e vírus prejudiciais aproveitariam essas oportunidades para invadir seu sistema sem esforço.

Principais sinais de que um navegador de internet foi sequestrado

Os sinais comuns que indicam ter este software malicioso no seu PC são: a página inicial do seu respectivo navegador é alterada inesperadamente; o favorito e a nova guia também são modificados; o mecanismo de pesquisa padrão e as configurações do navegador da web padrão são alterados; descobrir novas barras de ferramentas que você não adicionou; você encontra muitos anúncios pop-up na tela do computador; páginas da web carregam muito lentamente e às vezes incompletas; Incapacidade de navegar em sites específicos, particularmente antivírus e também outros sites de software de segurança de computador.

Exatamente como eles entram no seu computador ou laptop

Existem várias maneiras de seu computador ser infectado por um sequestrador de navegador. Eles geralmente chegam por e-mail de spam, por meio de sites de compartilhamento de arquivos ou por um download drive-by. Muitos seqüestros de navegador se originam de software complementar, ou seja, barras de ferramentas, objetos auxiliares do navegador (BHO) ou extensões adicionadas aos navegadores para fornecer recursos adicionais. Um sequestrador de navegador também pode vir junto com algum freeware que você inadvertidamente baixa para o seu sistema de computador, comprometendo sua segurança na Internet. Um bom exemplo de alguns sequestradores de navegador notórios inclui Anyprotect, Conduit, Babylon, SweetPage, DefaultTab, RocketTab e Delta Search, mas os nomes estão mudando continuamente. Os sequestradores de navegador podem gravar as teclas digitadas pelo usuário para coletar informações potencialmente valiosas que levam a preocupações com a privacidade, causam instabilidade nos sistemas, interrompem gravemente a experiência do usuário e, eventualmente, tornam o PC lento a um estágio em que se torna inutilizável.

Remoção

Alguns sequestros de navegador podem ser facilmente corrigidos identificando e removendo o aplicativo de malware correspondente por meio do painel de controle. Mas muitos sequestradores de navegador são difíceis de eliminar manualmente. Independentemente de quanto você tente removê-lo, ele pode continuar voltando indefinidamente. Você deve considerar fazer reparos manuais apenas se for uma pessoa com experiência em tecnologia, pois há riscos associados a mexer no registro do computador e no arquivo HOSTS. Os sequestradores de navegador podem ser efetivamente removidos com a instalação do aplicativo antimalware no computador afetado. Uma das melhores ferramentas para reparar o malware do sequestrador de navegador é o Safebytes Anti-Malware. Ele ajudará você a se livrar de qualquer malware pré-existente em seu computador e fornecerá monitoramento e proteção em tempo real contra novas ameaças da Internet. Junto com a ferramenta antivírus, um otimizador de PC irá ajudá-lo a se livrar de todos os arquivos relacionados e modificações no registro automaticamente.

Não é possível instalar o Safebytes Anti-malware por causa do Malware? Fazem isto!

Os vírus podem causar muitos danos ao seu computador pessoal. Certas variantes de malware alteram as configurações do navegador, incluindo um servidor proxy ou alteram as configurações DNS do computador. Nesses casos, você não conseguirá visitar alguns ou todos os sites da Internet e, portanto, não poderá baixar ou instalar o software de segurança necessário para remover a infecção. Se você está lendo isso, é provável que esteja preso a uma infecção por vírus que o está impedindo de baixar ou instalar o software Safebytes Anti-Malware em seu sistema. Embora esse tipo de problema seja difícil de resolver, existem algumas ações que você pode realizar.

Eliminar malware no modo de segurança

O PC baseado em Windows tem um modo especial conhecido como “Modo de Segurança”, no qual apenas os programas e serviços mínimos necessários são carregados. Se o malware estiver bloqueando o acesso à Internet e afetando seu computador, iniciá-lo no Modo de Segurança permite que você baixe o antivírus e execute uma verificação de diagnóstico enquanto limita o dano potencial. Para inicializar no modo de segurança, pressione a tecla “F8” no teclado antes que a tela do logotipo do Windows apareça; Ou, após a inicialização normal do Windows, execute o MSCONFIG, verifique a Inicialização segura na guia Inicialização e clique em Aplicar. Assim que você reiniciar o PC no modo de segurança com rede, você pode baixar, instalar e atualizar o programa anti-malware de lá. Neste ponto, você pode realmente executar a varredura antivírus para remover vírus e malware de computador sem qualquer obstáculo de outro aplicativo malicioso.

Alterne para um navegador alternativo

O código malicioso pode explorar vulnerabilidades em um navegador de Internet específico e bloquear o acesso a todos os sites de software antivírus. Se você parece ter um malware anexado ao Internet Explorer, mude para um navegador de Internet alternativo com recursos de segurança integrados, como Firefox ou Chrome, para baixar seu programa antivírus preferido - Safebytes.

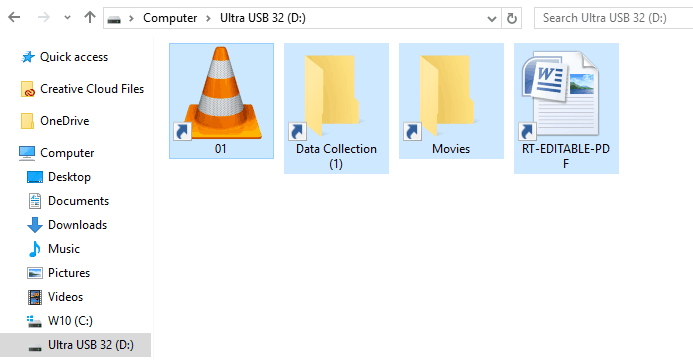

Crie uma unidade antivírus USB inicializável

Outra solução é criar um programa antivírus portátil no seu pen drive USB. Siga estas etapas para executar o antivírus no PC afetado.

1) Em um computador limpo, instale o Safebytes Anti-Malware.

2) Monte a unidade USB no mesmo computador.

3) Clique duas vezes no ícone Configuração do software anti-malware para executar o Assistente de Instalação.

4) Escolha uma unidade flash USB como local quando o assistente perguntar exatamente onde você deseja instalar o aplicativo. Siga as instruções de ativação.

5) Desconecte a unidade USB. Agora você pode utilizar esse antivírus portátil no computador infectado.

6) Clique duas vezes no arquivo EXE para abrir o programa Safebytes no pen drive.

7) Clique em “Scan Now” para executar uma varredura completa no computador infectado em busca de vírus.

Visão geral do SafeBytes Anti-Malware

Hoje em dia, um programa anti-malware pode proteger seu laptop ou computador de diferentes formas de ameaças online. Mas espere, como escolher o melhor entre muitos aplicativos de proteção contra malware disponíveis no mercado? Você deve estar ciente de que existem inúmeras empresas e ferramentas anti-malware para você considerar. Alguns deles são bons, alguns são do tipo ok e alguns afetarão seu próprio computador! Você deve optar por um produto que ganhou uma forte reputação e detecta não apenas vírus, mas também outros tipos de malware. Na lista de aplicativos altamente recomendados pela indústria, os analistas estão SafeBytes Anti-Malware, um conhecido aplicativo de segurança para computadores Windows. O anti-malware SafeBytes é um software confiável que não apenas protege seu sistema completamente, mas também é muito fácil de usar para pessoas de todos os níveis de habilidade. Depois de instalar este aplicativo, o sistema de proteção avançada SafeBytes garantirá que absolutamente nenhum vírus ou software malicioso possa se infiltrar em seu PC. Há muitos recursos excelentes que você obterá com este produto de segurança. Abaixo estão listados alguns dos grandes:

Proteção ativa: SafeBytes oferece segurança completa e em tempo real para seu laptop ou computador. Essa ferramenta monitora constantemente seu PC em busca de atividades suspeitas e se atualiza regularmente para se manter atualizado com as ameaças mais recentes.

Proteção Antimalware: Com seu algoritmo avançado e sofisticado, esta ferramenta de eliminação de malware pode identificar e remover as ameaças de malware escondidas dentro do seu sistema de computador de forma eficaz.

Proteção da web: Por meio de sua pontuação de segurança exclusiva, o SafeBytes informa se um site é seguro ou não para visitá-lo. Isso garantirá que você esteja sempre certo de sua segurança ao navegar na rede.

Ferramenta leve: Este programa não é “pesado” nos recursos do computador, então você não verá nenhuma dificuldade geral de desempenho quando o SafeBytes estiver operando em segundo plano.

Suporte especializado ao vivo 24 horas por dia, 7 dias por semana: O serviço de suporte está disponível 24 x 7 x 365 dias via chat e e-mail para responder às suas dúvidas.

Detalhes técnicos e remoção manual (usuários avançados)

Se você deseja remover manualmente o SweetIM sem o uso de uma ferramenta automatizada, pode ser possível fazê-lo removendo o programa do menu Adicionar/Remover Programas do Windows, ou no caso de extensões de navegadores, acessando o AddOn/Extension manager dos navegadores e removendo-o. Você provavelmente também desejará redefinir seu navegador. Para garantir a remoção completa, verifique manualmente seu disco rígido e registro para todos os itens a seguir e remova ou redefina os valores de acordo. Observe que isso é apenas para usuários avançados e pode ser difícil, com a remoção incorreta de arquivos causando erros adicionais no PC. Além disso, alguns malwares são capazes de replicar ou impedir a exclusão. É aconselhável fazer isso no modo de segurança.

Os seguintes arquivos, pastas e entradas do registro são criados ou modificados pelo SweetIM

Arquivos:

O arquivo% COMMONAPPDATASweetIMMessengerconfusersmain_user_config.xml.

O arquivo% COMMONAPPDATASweetIMMessengerdatacontentdbcache_indx.dat.

Arquivo% PROGRAMFILESSweetIMMessengerdefault.xml.

Arquivo% PROGRAMFILESSweetIMMessengermgYahooMessengerAdapter.dll.

Arquivo% PROGRAMFILESSweetIMMessengermsvcp71.dll.

Arquivo% PROGRAMFILESSweetIMMessengermsvcr71.dll.

O arquivo% PROGRAMFILESSweetIMMessengerresourcesimagesAudibleButton.png.

O arquivo% PROGRAMFILESSweetIMMessengerresourcesimagesDisplayPicturesButton.png.

O arquivo% PROGRAMFILESSweetIMMessengerresourcesimagesEmoticonButton.png.

O arquivo% PROGRAMFILESSweetIMMessengerresourcesimagesGamesButton.png.

Arquivo% PROGRAMFILESSweetIMMessengerresourcesimagesKeyboardButton.png.

O arquivo% PROGRAMFILESSweetIMMessengerresourcesimagesNudgeButton.png.

O arquivo% PROGRAMFILESSweetIMMessengerresourcesimagesSoundFxButton.png.

O arquivo% PROGRAMFILESSweetIMMessengerresourcesimagesWinksButton.png.

Arquivo% PROGRAMFILESSweetIMMessengerSweetIM.exe.

O arquivo% PROGRAMFILESSweetIMToolbarsInternet Explorerdefault.xml.

O arquivo% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesabout.html.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourcesaffid.dat.

O arquivo% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesbasis.xml.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourcesbing.png.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourcesclear-history.png.

O arquivo% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcescontent-notifier.js.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourcescontent-notifier-anim.gif.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourcescontent-notifier-anim-over.gif.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourcesdating.png.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourcesdictionary.png.

Arquivo% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcese_cards.png.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourceseye_icon.png.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourceseye_icon_over.png.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourcesfind.png.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourcesfree_stuff.png.

Arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourcesgames.png.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourcesglitter.png.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourcesgoogle.png.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourceshelp.png.

Arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourceshighlight.png.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourceslocales.xml.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourceslogo_16x16.png.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourceslogo_21x18.png.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourceslogo_32x32.png.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourceslogo_about.png.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourcesmore-search-provider.png.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourcesmusic.png.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourcesnews.png.

O arquivo% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesoptions.html.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourcesphotos.png.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourcessearch-current-site.png.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourcesshopping.png.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet ExplorerresourcesSmileySmile.png.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet ExplorerresourcesSmileyWink.png.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourcessweetim_text.png.

O arquivo% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcestoolbar.xml.

O arquivo% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesversion.txt.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourcesvideo.png.

O arquivo% PROGRAMFILESSweetIMTbarbarsInternet Explorerresourcesweb-search.png.

O arquivo% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesweb-toolbar.js.

Registro:

Diretório% COMMONAPPDATASweetIMMessengerconfusers.

Diretório% COMMONAPPDATASweetIMMessengerconf.

O diretório% COMMONAPPDATASweetIMMessengerdatacontentdb.

Diretório% COMMONAPPDATASweetIMMessengerdata.

Diretório% COMMONAPPDATASweetIMMessengerlogs.

Diretório% COMMONAPPDATASweetIMMessengerupdate.

Diretório% COMMONAPPDATASweetIMMessenger.

Diretório% COMMONAPPDATASweetIMTbarbarsInternet Explorercache.

Diretório% COMMONAPPDATASweetIMToolbarsInternet Explorer.

Diretório% COMMONAPPDATASweetIMToolbars.

Diretório% COMMONAPPDATASweetIM.

Diretório% PROGRAMFILESSweetIMMessengerresourcesimages.

Diretório% PROGRAMFILESSweetIMMessengerresources.

Diretório% PROGRAMFILESSweetIMMessenger.

Diretório% PROGRAMFILESSweetIMTbarbarsInternet Explorerconf.

Diretório% PROGRAMFILESSweetIMTbarbarsInternet ExplorerMicrosoft.VC90.CRT.

Diretório% PROGRAMFILESSweetIMTBarras de recursosRecursos do Internet Explorer.

Diretório% PROGRAMFILESSweetIMTbarbarsInternet Explorer.

Diretório% PROGRAMFILESSweetIMTBarras de ferramentas.

Diretório% PROGRAMFILESSweetIM.

Chave HKEY_CLASSES_ROOT denominada SWEETIE.IEToolbar.1, mais valores associados.

Chave HKEY_CLASSES_ROOT denominada SWEETIE.IEToolbar, mais valores associados.

Chave HKEY_CLASSES_ROOT denominada SweetIM_URLSearchHook.ToolbarURLSearchHook.1, mais valores associados.

Chave HKEY_CLASSES_ROOT denominada SweetIM_URLSearchHook.ToolbarURLSearchHook, mais valores associados.

Chave HKEY_CLASSES_ROOT denominada Toolbar3.SWEETIE.1, mais valores associados.

Chave HKEY_CLASSES_ROOT denominada Toolbar3.SWEETIE, mais valores associados.

Key 4D3B167E-5FD8-4276-8FD7-9DF19C1E4D19 at HKEY_CLASSES_ROOTTypeLib.

Key 82AC53B4-164C-4B07-A016-437A8388B81A at HKEY_CLASSES_ROOTCLSID.

Key A4A0CB15-8465-4F58-A7E5-73084EA2A064 at HKEY_CLASSES_ROOTCLSID.

Key EEE6C35B-6118-11DC-9C72-001320C79847 at HKEY_CLASSES_ROOTCLSID.

Key EEE6C35C-6118-11DC-9C72-001320C79847 at HKEY_CLASSES_ROOTCLSID.

Chave EEE6C35C-6118-11DC-9C72-001320C79847 em HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerBrowser Helper Objects.

Key EEE6C35D-6118-11DC-9C72-001320C79847 at HKEY_CLASSES_ROOTCLSID.

Key EEE6C35E-6118-11DC-9C72-001320C79847 at HKEY_CLASSES_ROOTTypeLib.

Key EEE6C35F-6118-11DC-9C72-001320C79847 at HKEY_CLASSES_ROOTTypeLib.

Chave EEE6C360-6118-11DC-9C72-001320C79847 em HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerSearchScopes.

Chave EEE6C360-6118-11DC-9C72-001320C79847 em HKEY_LOCAL_MACHINESOFTWAREMicrosoftInternet ExplorerSearchScopes.

Chave 878E59AD181B66344A3316549572708A em HKEY_CLASSES_ROOTInstallerProducts.

Key E54D4DC11584D69448F0C2E257E2FC7B at HKEY_CLASSES_ROOTInstallerProducts.

Instalação da chave em HKEY_CURRENT_USERSoftwareSweetIM.

Messenger principal em HKEY_LOCAL_MACHINESOFTWARESweetIM.

Chave SweetIM.exe nos caminhos HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionApp.

Chave SweetIM em HKEY_CURRENT_USERSoftware.

Chave SweetIM em HKEY_LOCAL_MACHINESOFTWARE.

Barras de ferramentas principais em HKEY_CURRENT_USERSoftwareSweetIM.

Barras de ferramentas principais em HKEY_LOCAL_MACHINESOFTWARESweetIM.

Valor (padrão) em HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionApp PathsSweetIM.exe.

Valor EEE6C35B-6118-11DC-9C72-001320C79847 em HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerToolbarWebBrowser.

Valor EEE6C35B-6118-11DC-9C72-001320C79847 em HKEY_LOCAL_MACHINESOFTWAREMicrosoftInternet ExplorerToolbar.

Valor EEE6C35D-6118-11DC-9C72-001320C79847 em HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerURLSearchHooks.

Caminho do valor em HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionApp PathsSweetIM.exe.

Valor simapp_id em HKEY_CURRENT_USERSoftwareSweetIM.

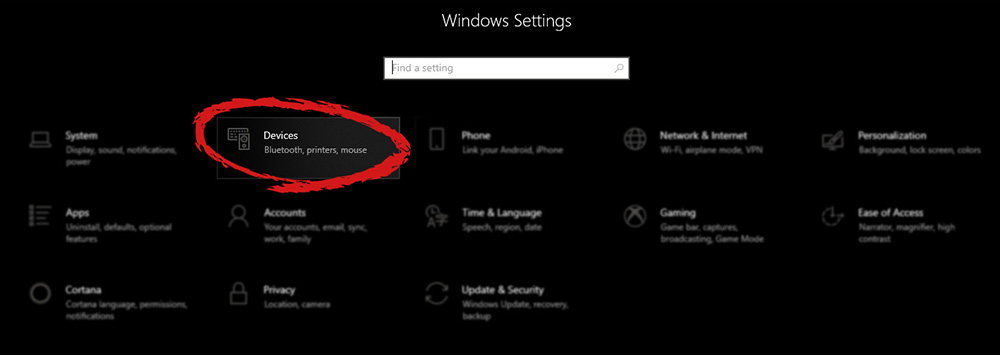

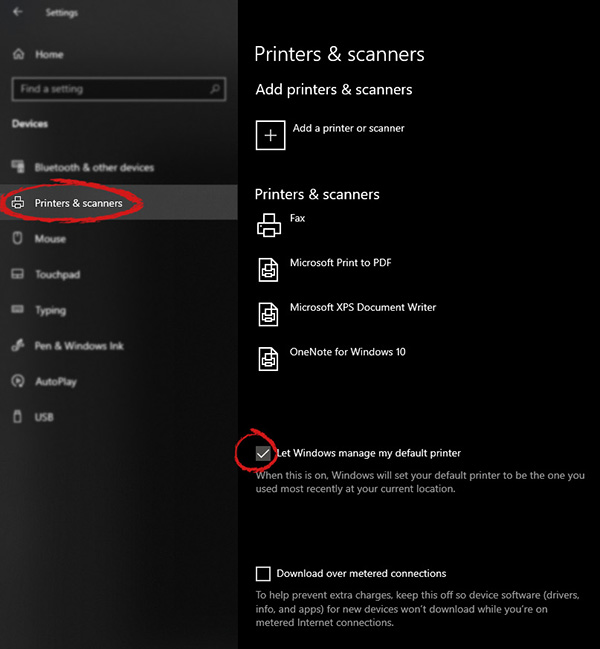

Uma vez que o janela do dispositivo abre, clique uma vez impressoras e scanners, e na janela direita vá para o fundo e desmarcar Deixe o Windows gerenciar minha impressora padrão.

Uma vez que o janela do dispositivo abre, clique uma vez impressoras e scanners, e na janela direita vá para o fundo e desmarcar Deixe o Windows gerenciar minha impressora padrão.

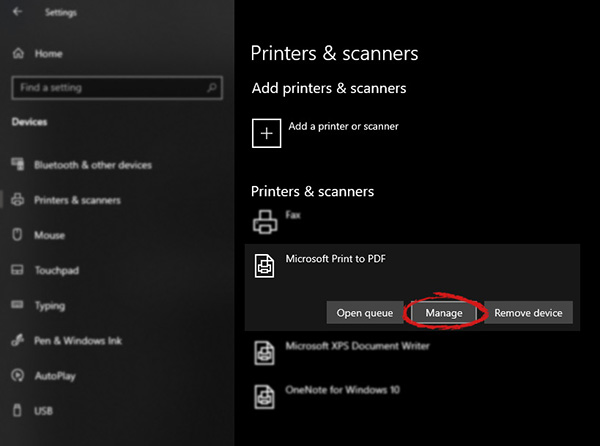

Desmarcar essa caixa permitirá ao Windows saber que não desejamos mais que ele configure nossas impressoras padrão de acordo com seu uso. Assim que a caixa de seleção estiver desmarcada, vá até o seu lista de impressoras e clique na impressora que você deseja usar como padrão. Escolherei Microsoft Print to PDF como minha impressora padrão e clicarei nele. Assim que clicar na impressora menu de opções aparecerá.

Desmarcar essa caixa permitirá ao Windows saber que não desejamos mais que ele configure nossas impressoras padrão de acordo com seu uso. Assim que a caixa de seleção estiver desmarcada, vá até o seu lista de impressoras e clique na impressora que você deseja usar como padrão. Escolherei Microsoft Print to PDF como minha impressora padrão e clicarei nele. Assim que clicar na impressora menu de opções aparecerá.

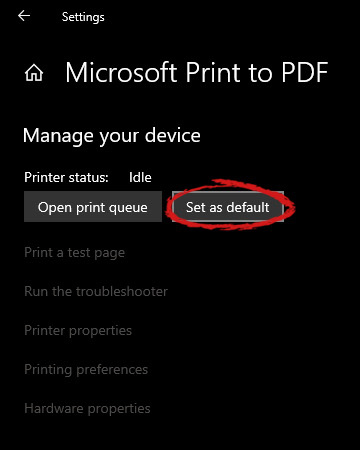

Quando o menu de opções aparece sob o nome da impressora, clique em Gerencie que o levará para a tela de gerenciamento da impressora. Quando você está na tela de gerenciamento, clique na Definir como padrão botão e pronto.

Quando o menu de opções aparece sob o nome da impressora, clique em Gerencie que o levará para a tela de gerenciamento da impressora. Quando você está na tela de gerenciamento, clique na Definir como padrão botão e pronto.

Se o seu navegador preferido for o Google Chrome, sente-se e aproveite o passeio, pois estamos passando por algumas ótimas dicas de produtividade para ele. Então, sem mais conversa, vamos mergulhar neles.

Se o seu navegador preferido for o Google Chrome, sente-se e aproveite o passeio, pois estamos passando por algumas ótimas dicas de produtividade para ele. Então, sem mais conversa, vamos mergulhar neles.

Uma vez disfarçado, ele esperará pacientemente pelo clique de um usuário e, quando isso acontecer, ele se replicará e infectará ainda mais o sistema. Essa rápida disseminação pode levar a dados pessoais roubados, alguns problemas no sistema e outros problemas relacionados ao sistema. Esse malware afeta principalmente dispositivos de transferência de arquivos físicos, como, por exemplo, a maioria das unidades USB, discos rígidos e cartões de memória SD e pode se transferir facilmente para o computador. A vantagem deste vírus de atalho em comparação com outros é que ele não é detectado por uma grande variedade de software antivírus. Portanto, executar apenas um software antivírus talvez não seja suficiente para removê-lo do seu sistema. Felizmente para todos os usuários infelizes que perceberam esse aborrecimento, ele pode ser facilmente removido totalmente manualmente em pouco tempo.

Uma vez disfarçado, ele esperará pacientemente pelo clique de um usuário e, quando isso acontecer, ele se replicará e infectará ainda mais o sistema. Essa rápida disseminação pode levar a dados pessoais roubados, alguns problemas no sistema e outros problemas relacionados ao sistema. Esse malware afeta principalmente dispositivos de transferência de arquivos físicos, como, por exemplo, a maioria das unidades USB, discos rígidos e cartões de memória SD e pode se transferir facilmente para o computador. A vantagem deste vírus de atalho em comparação com outros é que ele não é detectado por uma grande variedade de software antivírus. Portanto, executar apenas um software antivírus talvez não seja suficiente para removê-lo do seu sistema. Felizmente para todos os usuários infelizes que perceberam esse aborrecimento, ele pode ser facilmente removido totalmente manualmente em pouco tempo.

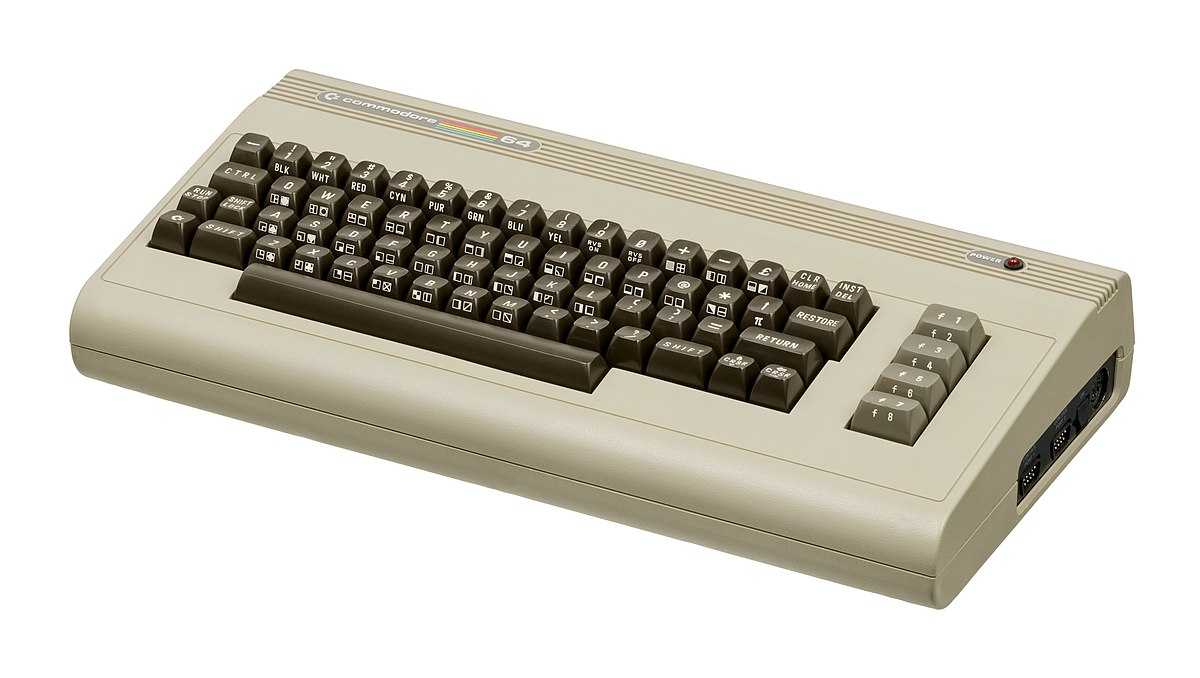

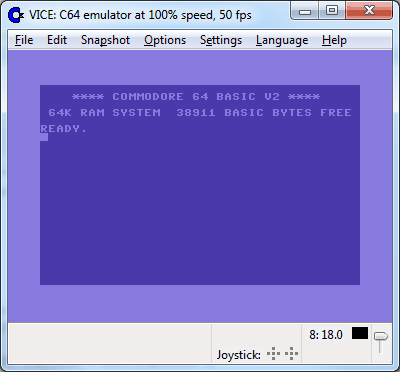

História do Comodoro

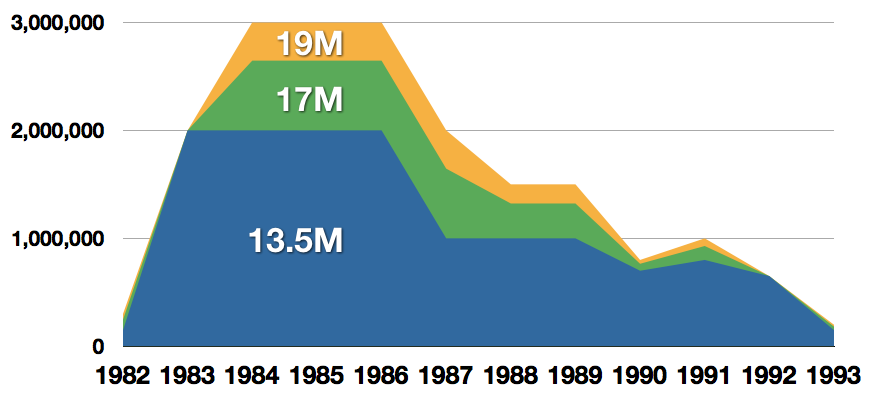

História do Comodoro Com as vendas em alta e os primeiros problemas de confiabilidade com o hardware resolvidos, o software para o C64 começou a crescer em tamanho e ambição em 1984. Esse crescimento mudou para o foco principal da maioria dos desenvolvedores de jogos dos EUA. Os dois redutos foram Sierra, que em grande parte pulou o C64 em favor de máquinas compatíveis com Apple e PC, e Broderbund, que investiu fortemente em software educacional e desenvolveu principalmente em torno do Apple II. No mercado norte-americano, o formato de disco tornou-se quase universal, enquanto o software baseado em cassete e cartucho praticamente desapareceu. Portanto, a maioria dos jogos desenvolvidos nos EUA a essa altura cresceu o suficiente para exigir carregamento múltiplo. Em uma conferência de meados de 1984 de desenvolvedores de jogos e especialistas na Origins Game Fair, Dan Bunten, Sid Meier e um representante da Avalon Hill disseram que estavam desenvolvendo jogos para o C64 primeiro como o mercado mais promissor. Em 1985, os jogos eram cerca de 60 a 70% do software Commodore 64. Mais de 35% das vendas da SSI em 1986 foram para o C64, dez pontos a mais do que para o Apple II. Tudo foi ótimo para o Commodore, mas a indústria estava avançando e, no ano de 1988, os computadores compatíveis com PC foram considerados os maiores e mais rápidos sistemas de entretenimento doméstico, empurrando o C64 para o segundo lugar. Além disso, o sistema de jogos da Nintendo começou a tomar conta do mundo com incríveis 7 milhões de sistemas vendidos apenas em 1988. No ano de 1991, muitos desenvolvedores saíram do mercado de jogos para o sistema de computador doméstico Commodore 64 e sua popularidade começou a cair devido à falta de software e não tantas mudanças de hardware.

Com as vendas em alta e os primeiros problemas de confiabilidade com o hardware resolvidos, o software para o C64 começou a crescer em tamanho e ambição em 1984. Esse crescimento mudou para o foco principal da maioria dos desenvolvedores de jogos dos EUA. Os dois redutos foram Sierra, que em grande parte pulou o C64 em favor de máquinas compatíveis com Apple e PC, e Broderbund, que investiu fortemente em software educacional e desenvolveu principalmente em torno do Apple II. No mercado norte-americano, o formato de disco tornou-se quase universal, enquanto o software baseado em cassete e cartucho praticamente desapareceu. Portanto, a maioria dos jogos desenvolvidos nos EUA a essa altura cresceu o suficiente para exigir carregamento múltiplo. Em uma conferência de meados de 1984 de desenvolvedores de jogos e especialistas na Origins Game Fair, Dan Bunten, Sid Meier e um representante da Avalon Hill disseram que estavam desenvolvendo jogos para o C64 primeiro como o mercado mais promissor. Em 1985, os jogos eram cerca de 60 a 70% do software Commodore 64. Mais de 35% das vendas da SSI em 1986 foram para o C64, dez pontos a mais do que para o Apple II. Tudo foi ótimo para o Commodore, mas a indústria estava avançando e, no ano de 1988, os computadores compatíveis com PC foram considerados os maiores e mais rápidos sistemas de entretenimento doméstico, empurrando o C64 para o segundo lugar. Além disso, o sistema de jogos da Nintendo começou a tomar conta do mundo com incríveis 7 milhões de sistemas vendidos apenas em 1988. No ano de 1991, muitos desenvolvedores saíram do mercado de jogos para o sistema de computador doméstico Commodore 64 e sua popularidade começou a cair devido à falta de software e não tantas mudanças de hardware.

A Commodore anunciou que o C64 seria finalmente descontinuado em 1995. No entanto, apenas um mês depois, em abril de 1994, a empresa pediu falência. Quando a Commodore faliu, toda a produção em seu estoque, incluindo o C64, foi descontinuada, encerrando assim a produção de 64 anos e meio do C11.

A Commodore anunciou que o C64 seria finalmente descontinuado em 1995. No entanto, apenas um mês depois, em abril de 1994, a empresa pediu falência. Quando a Commodore faliu, toda a produção em seu estoque, incluindo o C64, foi descontinuada, encerrando assim a produção de 64 anos e meio do C11.

Zak McKracken e os Alienígenas Dobradores de Mentes

Zak McKracken e os Alienígenas Dobradores de Mentes

Se você não está interessado em gastar dinheiro para reviver e verificar jogos ou software do C64, aqui estão alguns links para ajudá-lo a pelo menos experimentar parte dele de forma totalmente gratuita. Comodoro 64

Se você não está interessado em gastar dinheiro para reviver e verificar jogos ou software do C64, aqui estão alguns links para ajudá-lo a pelo menos experimentar parte dele de forma totalmente gratuita. Comodoro 64