RelevantKnowledge es un programa potencialmente no deseado. Por lo general, lo incluyen instaladores y administradores de descargas de terceros que incluyen otros programas potencialmente no deseados (PUP). En la mayoría de los casos, el instalador presentará al usuario una encuesta RK al final de la configuración para relacionar el comportamiento futuro del usuario con varias preguntas.

De lo publicado: RelevantKnowledge es una comunidad de investigación de mercado en línea que consta de más de 2 millones de miembros en todo el mundo, que proporciona información sobre cómo interactúan sus miembros con Internet. A cambio de un acuerdo para monitorear su comportamiento en Internet, a los usuarios de computadoras que se unen a RelevantKnowledge se les ofrecen varias propuestas de valor, incluida la posibilidad de descargar protectores de pantalla u otras ofertas de software, participar en sorteos y una serie de otros beneficios.

Múltiples escáneres antivirus han detectado posible malware en RelevantKnowledge.

Acerca de los secuestradores del navegador

Si alguna vez ha descargado software a través de Internet (shareware, freeware, etc.), es muy posible que haya instalado involuntariamente programas no deseados en su PC. Los Programas Potencialmente No Deseados (PUP), también conocidos como Aplicaciones Potencialmente No Deseadas (PUA, por sus siglas en inglés), son aplicaciones que nunca deseó en primer lugar y, a menudo, vienen incluidas con software gratuito. Una vez instaladas, la mayoría de estas aplicaciones pueden ser difíciles de eliminar y convertirse en una molestia más que en una necesidad. Es claro por su nombre, aplicaciones no deseadas, pero en realidad no constituye "malware" en el sentido tradicional. Esto se debe a que la mayoría de los PUP ingresan a una computadora no porque se cuelen a través de los agujeros de seguridad, por ejemplo, sino porque los usuarios los instalaron ellos mismos, 100% sin saberlo, no hace falta decirlo. Es posible que un PUP no se considere malicioso o peligroso, pero, sin embargo, es una razón común para los sistemas operativos torpes; algunos PUP son mucho más agresivos al ralentizar deliberadamente su PC.

El daño que podrían hacer los programas no deseados

Los cachorros vienen en varias formas. Por lo general, se pueden ver en paquetes de adware que se sabe que usan publicidad agresiva y engañosa. La mayoría de los paquetes instalan muchos programas de adware de varios proveedores, cada uno de los cuales cuenta con su propia política EULA. Safebytes Anti-Malware erradica por completo esta amenaza y protege su computadora contra PUP o infecciones de adware. Además, la mayoría de los programas gratuitos hoy en día vienen con algunos complementos no deseados; en la mayoría de los casos, una barra de herramientas del navegador web o una modificación del navegador, como un secuestrador de la página de inicio. Pueden modificar la configuración del navegador, cambiar el motor de búsqueda predeterminado, reemplazar la página de inicio predeterminada con sus propios sitios web, reducir la velocidad de Internet y también dañar su sistema. Los cachorros tienen un mordisco peligroso si no se controlan. La parte más perjudicial de la instalación de un PUP es el software espía, el software publicitario y los registradores de pulsaciones de teclas que pueden esconderse en su interior. Estos son programas que realmente no hacen nada bueno por ti; Además de ocupar espacio en su disco duro, también ralentizan su PC, a menudo modifican la configuración sin su autorización, la lista de características frustrantes sigue y sigue.

Consejos sobre cómo evitar tener un PUP

• Cuando instale algo en su computadora personal, siempre estudie la letra pequeña, incluido el contrato de licencia. No acepte los términos de uso de los programas incluidos.

• Utilice ÚNICAMENTE el método de instalación personalizado o manual, y nunca haga clic sin pensar en Siguiente, Siguiente, Siguiente.

• Utilice un buen software antimalware, como Safebytes Anti-Malware, que ofrece protección en tiempo real contra programas basura.

• Piense detenidamente antes de descargar cualquier tipo de shareware o freeware. Apague o elimine las barras de herramientas y las extensiones del navegador que no necesita.

• Descargue siempre las aplicaciones del sitio web original. La mayoría de los programas basura llegan a su computadora portátil o computadora a través de portales de descarga, así que manténgase alejado de ellos por completo.

¿Qué hacer si no puede instalar Safebytes Anti-Malware?

Los virus pueden causar mucho daño a su computadora personal. Algunos programas maliciosos están destinados a interferir o bloquear las cosas que desea hacer en su sistema informático. Es posible que no le permita descargar nada de la red o le impida acceder a algunos o todos los sitios web, en particular los sitios anti-malware. Si está leyendo este artículo ahora, probablemente se haya dado cuenta de que la infección por virus es la causa real de su conectividad a Internet bloqueada. Entonces, ¿cómo proceder si necesita descargar e instalar un programa anti-malware como Safebytes? Aunque este tipo de problema puede ser más difícil de solucionar, hay algunas acciones que puede tomar.

Descargue la aplicación en modo seguro con funciones de red

En Modo seguro, puede cambiar la configuración de Windows, desinstalar o instalar algunas aplicaciones y eliminar virus difíciles de eliminar. Si el malware está configurado para cargarse automáticamente cuando se inicia la computadora, cambiar a este modo puede evitar que lo haga. Para iniciar la computadora en modo seguro, presione la tecla "F8" en su teclado justo antes de que aparezca la pantalla de inicio de Windows; O inmediatamente después del inicio normal de Windows, ejecute MSCONFIG, busque “Arranque seguro” en la pestaña Arranque y luego haga clic en Aplicar. Tan pronto como reinicie en Modo seguro con funciones de red, puede descargar, instalar y actualizar el software anti-malware desde allí. Inmediatamente después de la instalación, ejecute el escáner de malware para eliminar las infecciones estándar.

Use un navegador web alternativo para descargar software antivirus

Los virus basados en la web pueden ser específicos del entorno, tener como objetivo un navegador de Internet específico o atacar versiones específicas del navegador. La solución más eficaz para superar este problema es optar por un navegador que sea conocido por sus medidas de seguridad. Firefox tiene una protección contra phishing y malware incorporada para mantenerlo seguro en línea.

Instalar anti-malware en una unidad USB

Otra opción es guardar y operar una herramienta de software antivirus completamente desde una unidad flash. Realice estas sencillas acciones para limpiar su PC infectada con un antivirus portátil.

1) En una computadora libre de virus, descargue e instale Safebytes Anti-Malware.

2) Inserte la unidad USB en la PC limpia.

3) Haga doble clic en el archivo descargado para abrir el asistente de instalación.

4) Seleccione la letra de la unidad flash como la ubicación cuando el asistente le pregunte exactamente dónde desea instalar el antivirus. Siga las instrucciones para completar el proceso de instalación.

5) Transfiera la memoria USB de la computadora no infectada a la PC infectada.

6) Haga doble clic en el icono de Safebytes Anti-malware en el pen drive para ejecutar la aplicación.

7) Simplemente haga clic en "Analizar ahora" para ejecutar un análisis completo en la computadora afectada en busca de malware.

Proteja su computadora y privacidad con SafeBytes Anti-Malware

¿Quiere descargar el mejor programa de software anti-malware para su computadora portátil? Hay muchas aplicaciones en el mercado que vienen en versiones gratuitas y de pago para sistemas Windows. Algunos realmente valen su dinero, pero muchos no lo son. Debe elegir una herramienta que tenga una buena reputación y que detecte no solo virus informáticos sino también otros tipos de malware. Entre algunas buenas aplicaciones, SafeBytes Anti-Malware es el programa altamente recomendado para las personas preocupadas por la seguridad. SafeBytes antimalware es una herramienta de protección altamente efectiva y fácil de usar que es adecuada para usuarios finales de todos los niveles de conocimientos de TI. Una vez que haya instalado esta aplicación, el sofisticado sistema de protección de SafeByte se asegurará de que ningún virus o malware pueda filtrarse a través de su PC. SafeBytes tiene excelentes funciones en comparación con otros programas antimalware. Aquí hay algunas características populares presentes en esta herramienta:

Protección AntiMalware de clase mundial: Safebytes está hecho con el mejor motor de virus de la industria. Estos motores detectarán y eliminarán amenazas incluso durante las primeras etapas de un brote de malware.

Protección activa en tiempo real: SafeBytes ofrece seguridad completa y en tiempo real para su computadora portátil o computadora. Son muy eficientes en la detección y eliminación de numerosas amenazas porque se revisan constantemente con las últimas actualizaciones y medidas de seguridad.

Seguridad de Internet: A través de su puntaje de seguridad único, SafeBytes le informa si un sitio es seguro o no para visitarlo. Esto garantizará que siempre esté seguro de su seguridad cuando navegue por la red.

Uso muy bajo de CPU y memoria: Este programa no es "pesado" en los recursos de la computadora, por lo que no notará ninguna dificultad de rendimiento general cuando SafeBytes esté funcionando en segundo plano.

Soporte técnico en línea 24 horas al día, 7 días a la semana: SafeBytes proporciona soporte técnico 24 horas al día, 7 días a la semana, mantenimiento automático y actualizaciones para la mejor experiencia de usuario.

Detalles técnicos y extracción manual (usuarios avanzados)

Si desea eliminar manualmente RelevantKnowledge sin el uso de una herramienta automatizada, puede hacerlo eliminando el programa del menú Agregar o quitar programas de Windows o, en el caso de las extensiones del navegador, accediendo al administrador de complementos o extensiones del navegador. y quitándolo. Es probable que también desee restablecer su navegador. Para garantizar la eliminación completa, verifique manualmente su disco duro y el registro en busca de todo lo siguiente y elimine o restablezca los valores según corresponda. Tenga en cuenta que esto es solo para usuarios avanzados y puede ser difícil, ya que la eliminación incorrecta de archivos provoca errores adicionales en la PC. Además, algunos programas maliciosos pueden replicarse o evitar la eliminación. Se recomienda hacer esto en modo seguro.

RelevantKnowledge crea o modifica los siguientes archivos, carpetas y entradas de registro.

Archivos:

Archivo%PROGRAMASCOMUNESConocimientoRelevanteAcercadelConocimientoRelevante.lnk. Archivo%PROGRAMASCOMUNESConocimientoRelevantePolítica de privacidad y Acuerdo de licencia de usuario.lnk. Archivo%PROGRAMASCOMUNESRelevantKnowledgeSupport.lnk. Archivo%COMMONPROGRAMSRelevantKnowledgeUninstall Instructions.lnk. Archivo%PROGRAMFILESRelevantKnowledgechrome.manifest. Archivo%PROGRAMFILESRelevantKnowledgecomponentsrlxg.dll. Archivo%PROGRAMFILESRelevantKnowledgecomponentsrlxh.dll. Archivo%PROGRAMFILESRelevantKnowledgecomponentsrlxi.dll. Archivo%PROGRAMFILESRelevantKnowledgecomponentsrlxj.dll. Archivo%PROGRAMFILESRelevantKnowledgeinstall.rdf. Archivo%PROGRAMFILESRelevantKnowledgerlcm.crx. Archivo%PROGRAMFILESRelevantKnowledgerlcm.txt. Archivo%PROGRAMFILESRelevantKnowledgerlls.dll. Archivo%PROGRAMFILESRelevantKnowledgerlls64.dll. Archivo%PROGRAMFILESRelevantKnowledgerloci.bin. Archivo%PROGRAMFILESRelevantKnowledgerlph.dll. Archivo%PROGRAMFILESRelevantKnowledgerlservice.exe. Archivo%PROGRAMFILESRelevantKnowledgerlvknlg.exe. Archivo%PROGRAMFILESRelevantKnowledgerlvknlg64.exe. Archivo%PROGRAMFILESRelevantKnowledgerlxf.dll. Directorio %COMMONPROGRAMSRelevantKnowledge. Directorio %PROGRAMFILESRelevantKnowledgecomponents. Directorio %PROGRAMFILESRelevantKnowledge.

Registro:

Clave mkndcbhcgphcfkkddanakjiepeknbgle en HKEY_LOCAL_MACHINESOFTWAREGoogleChromeExtensions. Conocimiento relevante clave en HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogonNotify. Clave rlvknlg en HKEY_LOCAL_MACHINESOFTWAREMicrosoftESENTProcess. Valor 3C5F0F00-683D-4847-89C8-E7AF64FD1CFB en HKEY_LOCAL_MACHINESOFTWAREMozillaFirefoxExtensions. Valor %PROGRAMFILESrelevantknowledgerlvknlg.exe en HKEY_LOCAL_MACHINESYSTEMControlSet001ServicesSharedAccessParametersFirewallPolicyStandardProfileAuthorizedApplicationsList. Valor %PROGRAMFILESrelevantknowledgerlvknlg.exe en HKEY_LOCAL_MACHINESYSTEMControlSet002ServicesSharedAccessParametersFirewallPolicyStandardProfileAuthorizedApplicationsList. Valor %PROGRAMFILESRelevantKnowledgerlvknlg.exe en HKEY_LOCAL_MACHINESYSTEMControlSet003ServicesSharedAccessParametersFirewallPolicyStandardProfileAuthorizedApplicationsList.

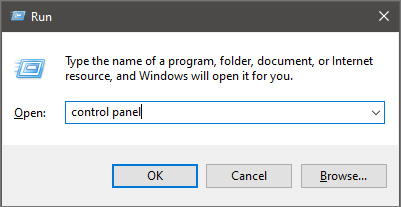

En el cuadro de ejecución, escriba Panel de control y presione ENTRAR

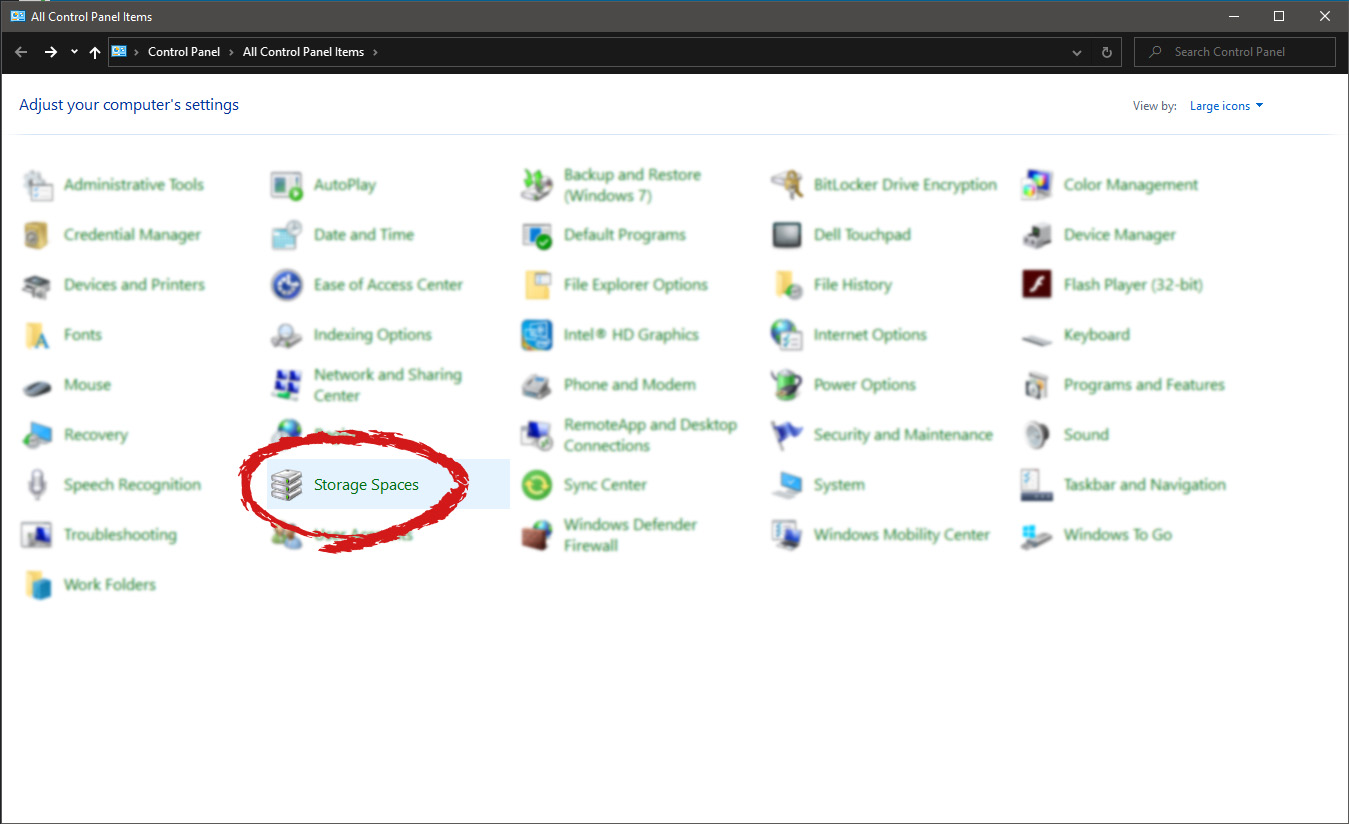

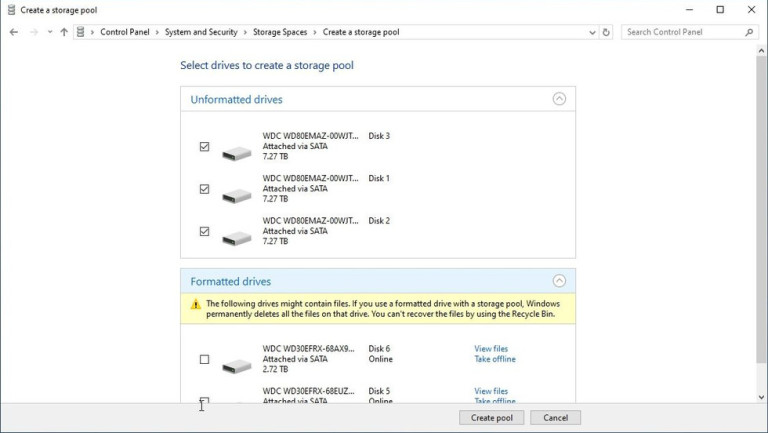

En el cuadro de ejecución, escriba Panel de control y presione ENTRAR En el Panel de control, busque Espacios de almacenamiento y click izquierdo en ella.

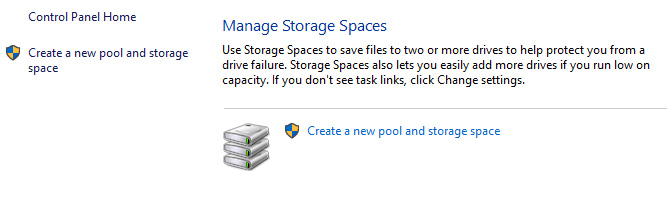

En el Panel de control, busque Espacios de almacenamiento y click izquierdo en ella. Una vez abiertos los espacios de almacenamiento, click izquierdo on Cree una nueva piscina y espacio de almacenamiento

Una vez abiertos los espacios de almacenamiento, click izquierdo on Cree una nueva piscina y espacio de almacenamiento Una vez que haga clic en crear nuevo, será recibido con una lista de discos duros que puede usar para esta operación.

Una vez que haga clic en crear nuevo, será recibido con una lista de discos duros que puede usar para esta operación. Tenga en cuenta que todos los discos duros que elija se borrarán y formatearán por completo y luego se les asignará una sola letra de unidad. Haga Clic en on Crear grupo.

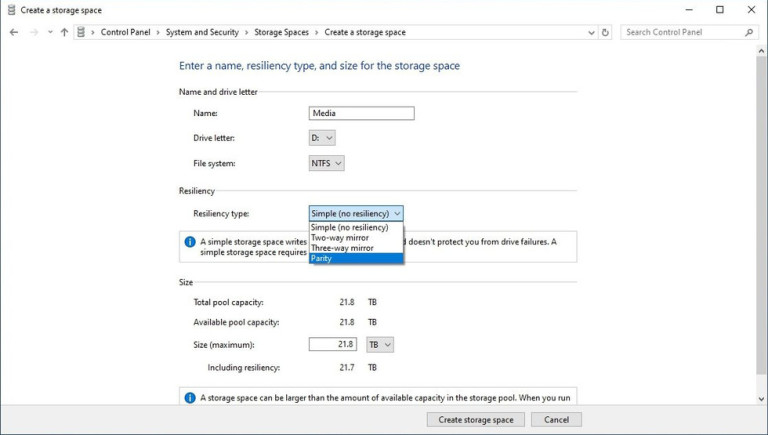

Tenga en cuenta que todos los discos duros que elija se borrarán y formatearán por completo y luego se les asignará una sola letra de unidad. Haga Clic en on Crear grupo. Se encontrará en nuevas opciones de almacenamiento donde puede asignar una letra de unidad, dar un nombre al espacio de almacenamiento, etc.

Se encontrará en nuevas opciones de almacenamiento donde puede asignar una letra de unidad, dar un nombre al espacio de almacenamiento, etc.