HowToSimplified es una extensión de navegador desarrollada por MindSpark inc. Esta extensión ofrece a los usuarios un fácil acceso a tutoriales, guías y sitios web de bricolaje a solo unos clics de distancia. También hay una selección de videos con los videos de bricolaje más populares en este momento.

Esta extensión, aunque puede parecer útil al principio, secuestra el proveedor de búsqueda predeterminado de su navegador, cambia su página de inicio predeterminada a HowToSimplified, impulsada por el motor de búsqueda MyWay. Durante sus sesiones de navegación, registrará sus visitas al sitio web, recopilará información, clics y, a veces, incluso datos personales. Esta información se usa luego para entregar anuncios que se inyectan en los resultados de búsqueda de su navegador. Además de los enlaces patrocinados y los anuncios no deseados adicionales que muestra esta extensión, también puede mostrar anuncios emergentes de vez en cuando durante sus sesiones de navegación.

Varios escáneres antivirus han detectado HowToSimplified como un secuestrador del navegador y, por lo tanto, no se recomienda mantenerlos en su computadora por razones de seguridad y privacidad.

Acerca de los secuestradores del navegador

El secuestro del navegador significa que un código de programa malicioso tiene control sobre la configuración de su navegador de Internet y la ha alterado, sin su aprobación. Casi todos los secuestradores de navegadores se realizan con fines publicitarios o de marketing. En la mayoría de los casos, el secuestro del navegador se utiliza para obtener ingresos publicitarios que provienen de clics forzados en anuncios y visitas al sitio. Puede parecer ingenuo, pero la mayoría de estos sitios no son legítimos y podrían representar una grave amenaza para su seguridad en línea. En el peor de los casos, su navegador puede ser secuestrado para descargar malware que puede causar mucho daño a su sistema informático.

Cómo puedes reconocer un secuestro del navegador

Hay muchos síntomas que indican que su navegador ha sido secuestrado: la página de inicio ha cambiado; el marcador y la nueva pestaña también se modifican; el motor web predeterminado ha cambiado y la configuración de seguridad de su navegador se ha reducido sin su conocimiento; encontrar nuevas barras de herramientas que simplemente no agregó; ráfagas imparables de anuncios emergentes que aparecen en la pantalla de su computadora personal; su navegador de Internet se ha vuelto inestable o comienza a funcionar con lentitud; no puede navegar a determinadas páginas de Internet, como sitios web relacionados con software de seguridad informática.

Cómo invaden las PC

Los secuestradores de navegador infectan los sistemas informáticos a través de archivos adjuntos de correo electrónico maliciosos, documentos infectados descargados o visitando sitios web infectados. También se pueden implementar mediante la instalación de una barra de herramientas, un complemento o una extensión del navegador web. Otras veces, es posible que haya aceptado accidentalmente un secuestrador de navegador como parte de un paquete de aplicaciones (generalmente freeware o shareware). Un ejemplo de algún secuestrador de navegador notorio incluye Babylon, Anyprotect, Conduit, DefaultTab, SweetPage, Delta Search y RocketTab, pero los nombres cambian regularmente. El secuestro del navegador puede provocar graves problemas de privacidad e incluso el robo de identidad, interrumpir su experiencia de navegación al tomar el control del tráfico saliente, ralentizar drásticamente su computadora personal al consumir una gran cantidad de recursos y también causar inestabilidad en el sistema.

Malware secuestrador del navegador: eliminación

Lo único que puede intentar deshacerse de un secuestrador del navegador es encontrar el malware dentro de la lista "Agregar o quitar programas" del Panel de control de Windows. Puede que esté allí o no. Cuando lo esté, desinstálelo. Sin embargo, muchos secuestradores son más difíciles de rastrear o eliminar, ya que pueden asociarse con algunos archivos informáticos críticos que le permiten funcionar como un proceso necesario del sistema operativo. Los usuarios aficionados de computadoras nunca deben intentar la forma manual de métodos de eliminación, ya que requiere un conocimiento detallado del sistema para realizar reparaciones en el registro de la computadora y el archivo HOSTS.

Cómo se puede eliminar un virus que bloquea sitios web o impide descargas

Prácticamente todo el malware es perjudicial y la extensión del daño variará mucho según el tipo de malware. Algunos programas maliciosos están destinados a obstaculizar o bloquear las cosas que desea hacer en su computadora. Es posible que no le permita descargar nada de la web o le impedirá acceder a algunos o todos los sitios de Internet, especialmente los sitios web antimalware. Si está leyendo este artículo en este momento, tal vez se haya dado cuenta de que una infección de malware es la causa de su conectividad a Internet bloqueada. Entonces, ¿cómo proceder si necesita instalar un programa anti-malware como Safebytes? Hay algunas acciones que puede tomar para solucionar este problema.

Instale el anti-malware en modo seguro

El sistema operativo Windows viene con un modo especial denominado "Modo seguro", donde solo se cargan las aplicaciones y servicios mínimos requeridos. Si el malware está obstruyendo la conexión a Internet y afectando su PC, iniciarlo en modo seguro le permite descargar anti-malware y ejecutar un análisis de diagnóstico mientras limita el daño potencial. Para ingresar al modo seguro o al modo seguro con funciones de red, presione la tecla F8 mientras la PC se está iniciando o ejecute MSCONFIG y busque las opciones de "Arranque seguro" en la pestaña "Arranque". Una vez que esté en modo seguro, puede intentar instalar su aplicación de software anti-malware sin el obstáculo del software malicioso. En este punto, puede ejecutar el análisis antivirus para deshacerse de virus y malware sin la interferencia de otra aplicación maliciosa.

Obtenga el programa antimalware utilizando un navegador web alternativo

Los virus basados en la web pueden ser específicos del entorno, dirigirse a un navegador de Internet en particular o atacar versiones específicas del navegador web. Si parece que tiene un troyano adjunto a Internet Explorer, cambie a un navegador diferente con funciones de seguridad integradas, como Firefox o Chrome, para descargar su programa anti-malware favorito: Safebytes.

Instalar y ejecutar antimalware desde la unidad USB

Otra solución es crear un programa anti-malware portátil en su memoria USB. Pruebe estas sencillas medidas para limpiar su PC infectada con un anti-malware portátil.

1) Descargue el anti-malware en una computadora libre de virus.

2) Conecte la memoria USB a la computadora no infectada.

3) Haga doble clic en el icono de Configuración del programa antivirus para ejecutar el Asistente de instalación.

4) Elija una memoria USB como el lugar cuando el asistente le pregunte dónde desea instalar la aplicación. Siga las instrucciones en la pantalla para completar la instalación.

5) Transfiera la unidad USB de la PC no infectada a la PC infectada.

6) Haga doble clic en el archivo EXE para ejecutar el software Safebytes directamente desde la memoria USB.

7) Haga clic en "Analizar ahora" para ejecutar un análisis completo en la computadora afectada en busca de virus.

Si, después de todos estos métodos, todavía tiene problemas con la posible infección, no dude en escribirnos su pregunta, por chat o correo electrónico. Si no está seguro de qué método emplear, simplemente llame a nuestro número gratuito 1-844-377-4107 para hablar con nuestro equipo de soporte técnico. Nuestros expertos pueden guiarlo a través del proceso de eliminación de virus en el teléfono y reparar la computadora de forma remota.

Proteja su computadora personal de virus y malware con SafeBytes Security Suite

Hoy en día, una herramienta antimalware puede proteger su computadora portátil o computadora de varios tipos de amenazas de Internet. Pero, ¿cómo elegir exactamente el mejor entre los muchos programas de protección contra malware disponibles en el mercado? Tal vez sepa que hay varias compañías y productos antimalware que puede considerar. Algunos de ellos son geniales, pero hay muchas aplicaciones de scamware que pretenden ser auténticos software anti-malware esperando causar estragos en la computadora. Debe tener cuidado de no elegir el producto equivocado, especialmente si compra una aplicación paga. A la hora de pensar en programas de confianza, Safebytes AntiMalware es sin duda el más recomendable. SafeBytes anti-malware es una herramienta de protección poderosa y altamente efectiva diseñada para ayudar a los usuarios de todos los niveles de conocimientos de TI a detectar y eliminar amenazas maliciosas de su PC. Esta herramienta puede detectar, eliminar y proteger fácilmente su PC de las intrusiones de malware más avanzadas, incluidos spyware, adware, troyanos, ransomware, parásitos, gusanos, PUP y otros programas de software posiblemente dañinos. SafeBytes tiene excelentes funciones en comparación con otros programas antimalware. Algunos de ellos se enumeran a continuación: La mejor protección antimalware: basada en un motor antivirus muy aclamado, esta aplicación de eliminación de malware tiene la capacidad de identificar y eliminar varias amenazas obstinadas de malware, como secuestradores de navegador, programas potencialmente no deseados y ransomware que se perderá otro software antivirus común.

Protección en vivo: SafeBytes proporciona un servicio de monitoreo activo en tiempo real y protección contra todos los virus informáticos y malware conocidos. Supervisará constantemente su computadora para detectar la actividad de los piratas informáticos y también brinda a los usuarios una protección de firewall superior.

Protección web: Safebytes asigna a todos los sitios web una puntuación de seguridad única que le ayuda a tener una idea de si la página web que está a punto de visitar es segura para ver o si se sabe que es un sitio de phishing.

Funciones de "escaneo rápido": SafeBytes Anti-Malware posee un algoritmo de escaneo de múltiples subprocesos que funciona hasta cinco veces más rápido que cualquier otro software de protección.

Uso muy bajo de CPU y RAM: SafeBytes es una aplicación ligera. Utiliza una cantidad muy pequeña de potencia de procesamiento ya que funciona en segundo plano, por lo que no notará ninguna dificultad en el rendimiento de la computadora.

24 / 7 Atención al cliente: Recibirá soporte técnico las 24 horas del día, los 7 días de la semana para resolver rápidamente cualquier inquietud con su herramienta de seguridad.

Detalles técnicos y extracción manual (usuarios avanzados)

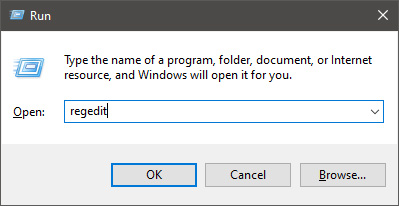

Si desea eliminar manualmente HowToSimplified sin el uso de una herramienta automatizada, puede hacerlo eliminando el programa del menú Agregar o quitar programas de Windows o, en el caso de extensiones de navegador, accediendo al administrador de complementos o extensiones de los navegadores. y quitándolo. Es probable que también desee restablecer su navegador. Para garantizar la eliminación completa, verifique manualmente su disco duro y el registro en busca de todo lo siguiente y elimine o restablezca los valores según corresponda. Tenga en cuenta que esto es solo para usuarios avanzados y puede ser difícil, ya que la eliminación incorrecta de archivos provoca errores adicionales en la PC. Además, algunos programas maliciosos pueden replicarse o evitar la eliminación. Se recomienda hacer esto en modo seguro.

HowToSimplified crea o modifica los siguientes archivos, carpetas y entradas de registro

Archivos:

C:DOCUME1USER1LOCALS1Tempnsu1.tmp

C:76681c9c0f70e45328483cc27310678c28751a66f9849aa13f34d2e7f8c650

C:DOCUME1USER1LOCALS1Tempnsf2.tmp

C:DOCUME1USER1LOCALS1Tempnsf2.tmpnsDialogs.dll

C:DOCUME1USER1LOCALS1Tempnsf2.tmpSystem.dll

C:DOCUME1USER1LOCALS1Tempnsf2.tmpnsDialogs.dll

C:DOCUME1USER1LOCALS1Tempnsf2.tmpSystem.dll

C:Program FilesHowToSimplified_8e

Registro:

Clave: HKCUSOFTWAREMicrosoftWindowsCurrentVersionExplorerBrowser ayudante ObjectsValue: Barra de herramientas de banda ancha de Verizon datos: A057A204-BACC-4D26-8398-26FADCF27386 clave: HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun Valor: Hoolapp Datos Android: C: usersuserappdataRoamingHOOLAP ~ 1Hoolapp.exe clave: HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun Valor: ctfmon.exe de datos: C: Program Files3rundll32 .exe C:Archivos de programa3lni28.dat,FG00

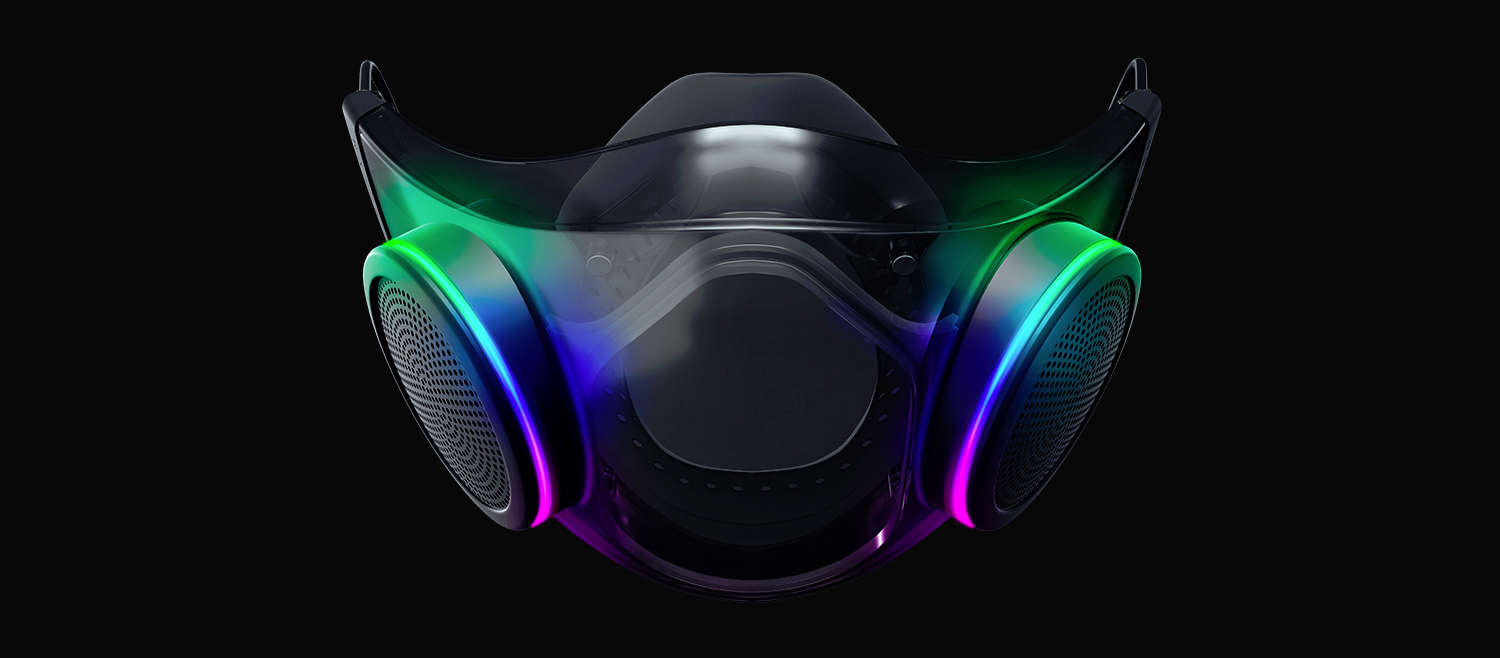

El mundo de hoy todavía está tristemente bajo una pandemia y, por lo que parece, COVID-19 está aquí para quedarse, bueno, al menos por algún tiempo en el futuro cercano. Razer parece pensarlo también, ya que su próximo equipo no es realmente lo que cabría esperar.

El mundo de hoy todavía está tristemente bajo una pandemia y, por lo que parece, COVID-19 está aquí para quedarse, bueno, al menos por algún tiempo en el futuro cercano. Razer parece pensarlo también, ya que su próximo equipo no es realmente lo que cabría esperar.