Die SweetIM Toolbar für Internet Explorer ist ein Browser-Add-On, das Ihren Browsern verschiedene Verknüpfungen für den einfachen Zugriff hinzufügt. Diese Symbolleiste ändert auch Ihre Homepage in home.sweetim.com. Die Symbolleiste wird normalerweise mit dem kostenlosen Sweet Instant Messenger-Programm gebündelt und nicht unbedingt deinstalliert, wenn Instant Messenger vom PC des Benutzers entfernt wird. Wenn die Einstellungen für die Startseite und die Suche über diese Symbolleiste geändert wurden, müssen sie vom Benutzer manuell zurückgesetzt werden.

Diese Erweiterung fügt verschiedene Anzeigen in die Suchergebnisse Ihres Browsers ein und ändert Ihre Standardsuchmaschine. Während Sie im Internet surfen, zeichnet diese Software Ihre Website-Surfdaten, Klicks und möglicherweise private Informationen auf. Mehrere Antivirenprogramme haben SweetIM Toolbar als potenziell unerwünschte Anwendung eingestuft und es wird nicht empfohlen, sie beizubehalten.

Über Browser-Hijacker

Browser-Hijacking bedeutet, dass ein bösartiger Programmcode ohne Ihre Zustimmung die Einstellungen Ihres Webbrowsers ausübt und verändert. Sie dienen dazu, Browserfunktionen aus vielen verschiedenen Gründen zu stören. Im Allgemeinen besteht die Idee darin, Benutzer zum Besuch bestimmter Websites zu zwingen, die ihren Besucherverkehr steigern und höhere Werbeeinnahmen erzielen möchten. Die meisten Menschen gehen davon aus, dass solche Websites legitim und harmlos sind, aber das ist falsch. Nahezu jeder Browser-Hijacker stellt eine tatsächliche Bedrohung für Ihre Online-Sicherheit dar und es ist wichtig, ihn als Datenschutzgefährdung einzustufen. Darüber hinaus können Hijacker das gesamte infizierte System angreifbar machen – andere schädliche Malware und Viren würden diese Gelegenheit nutzen, um mühelos in Ihr System einzudringen.

Wichtige Anzeichen dafür, dass ein Internetbrowser gehackt wurde

Die häufigsten Anzeichen dafür, dass sich diese Schadsoftware auf Ihrem PC befindet, sind: Die Startseite Ihres jeweiligen Browsers wird unerwartet geändert; Lesezeichen und die neue Registerkarte werden ebenfalls geändert; die Standardsuchmaschine und die Standardeinstellungen des Webbrowsers werden geändert; Entdecken Sie neue Symbolleisten, die Sie nicht hinzugefügt haben; Sie finden viele Pop-up-Anzeigen auf Ihrem Computerbildschirm. Webseiten werden sehr langsam und manchmal unvollständig geladen; Unfähigkeit, zu bestimmten Websites zu navigieren, insbesondere zu Antiviren-Websites und Websites anderer Computersicherheitssoftware.

Genau wie sie in Ihren Computer oder Laptop gelangen

Es gibt verschiedene Möglichkeiten, wie Ihr Computer mit einem Browser-Hijacker infiziert werden kann. Sie gelangen in der Regel per Spam-E-Mail, über Filesharing-Websites oder durch einen Drive-by-Download. Viele Browser-Hijacking-Angriffe gehen auf Zusatzsoftware zurück, z. B. Symbolleisten, Browser-Hilfsobjekte (BHO) oder Erweiterungen, die Browsern hinzugefügt werden, um ihnen zusätzliche Funktionen zu verleihen. Ein Browser-Hijacker kann auch mit Freeware gebündelt sein, die Sie unabsichtlich auf Ihr Computersystem herunterladen und so Ihre Internetsicherheit gefährden. Ein gutes Beispiel für einige berüchtigte Browser-Hijacker sind Anyprotect, Conduit, Babylon, SweetPage, DefaultTab, RocketTab und Delta Search, aber die Namen ändern sich ständig. Browser-Hijacker können Tastenanschläge von Benutzern aufzeichnen, um potenziell unschätzbare Informationen zu sammeln, die zu Datenschutzbedenken führen, zu Instabilität auf Systemen führen, das Benutzererlebnis erheblich beeinträchtigen und den PC schließlich so weit verlangsamen, dass er unbrauchbar wird.

Entfernung

Einige Browser-Hijackings können ganz einfach korrigiert werden, indem die entsprechende Malware-Anwendung über Ihr Kontrollfeld identifiziert und entfernt wird. Aber viele Browser-Hijacker sind schwer manuell zu eliminieren. Unabhängig davon, wie sehr Sie versuchen, es zu entfernen, kann es immer wieder zurückkehren. Sie sollten manuelle Reparaturen nur in Betracht ziehen, wenn Sie eine technisch versierte Person sind, da mit dem Herumbasteln an der Computerregistrierung und der HOSTS-Datei Risiken verbunden sind. Browser-Hijacker können effektiv entfernt werden, indem die Anti-Malware-Anwendung auf dem betroffenen Computer installiert wird. Eines der besten Tools zum Reparieren von Browser-Hijacker-Malware ist Safebytes Anti-Malware. Es hilft Ihnen, bereits vorhandene Malware auf Ihrem Computer zu entfernen, und bietet Ihnen Echtzeitüberwachung und Schutz vor neuen Internetbedrohungen. Zusammen mit dem Antiviren-Tool hilft Ihnen ein PC-Optimierer dabei, alle zugehörigen Dateien und Änderungen in der Registrierung automatisch zu entfernen.

Kann Safebytes Anti-Malware wegen Malware nicht installiert werden? Mach das!

Viren können Ihren PC möglicherweise erheblich beschädigen. Bestimmte Malware-Varianten ändern die Browsereinstellungen, indem sie einen Proxyserver einschließen, oder ändern die DNS-Einstellungen des Computers. In solchen Fällen können Sie bestimmte oder alle Internetseiten nicht besuchen und daher die zum Entfernen der Infektion erforderliche Sicherheitssoftware nicht herunterladen oder installieren. Wenn Sie dies lesen, besteht die Möglichkeit, dass Sie an einer Virusinfektion leiden, die Sie daran hindert, Safebytes Anti-Malware-Software auf Ihr System herunterzuladen oder zu installieren. Obwohl es schwierig sein wird, diese Art von Problem zu umgehen, können Sie einige Maßnahmen ergreifen.

Beseitigen Sie Malware im abgesicherten Modus

Der Windows-basierte PC verfügt über einen speziellen Modus namens „Abgesicherter Modus“, in dem nur die minimal erforderlichen Programme und Dienste geladen werden. Wenn die Malware den Zugriff auf das Internet blockiert und Ihren Computer beeinträchtigt, können Sie durch Starten im abgesicherten Modus ein Antivirenprogramm herunterladen und einen Diagnosescan durchführen und gleichzeitig den potenziellen Schaden begrenzen. Um im abgesicherten Modus zu starten, drücken Sie die Taste „F8“ auf der Tastatur, kurz bevor der Windows-Logo-Bildschirm angezeigt wird. Oder führen Sie nach dem normalen Windows-Start MSCONFIG aus, aktivieren Sie „Sicherer Start“ auf der Registerkarte „Start“ und klicken Sie dann auf „Übernehmen“. Sobald Sie den PC im abgesicherten Modus mit Netzwerkbetrieb neu starten, können Sie das Anti-Malware-Programm von dort herunterladen, installieren und aktualisieren. An diesem Punkt können Sie tatsächlich den Antiviren-Scan ausführen, um Computerviren und Malware zu entfernen, ohne durch eine andere schädliche Anwendung behindert zu werden.

Wechseln Sie zu einem alternativen Browser

Schädlicher Code könnte Schwachstellen in einem bestimmten Internetbrowser ausnutzen und den Zugriff auf alle Antivirensoftware-Websites blockieren. Wenn Sie den Anschein haben, dass mit dem Internet Explorer Malware verbunden ist, wechseln Sie zu einem anderen Internetbrowser mit integrierten Sicherheitsfunktionen wie Firefox oder Chrome, um Ihr bevorzugtes Antivirenprogramm – Safebytes – herunterzuladen.

Erstellen Sie ein bootfähiges USB-Antivirenlaufwerk

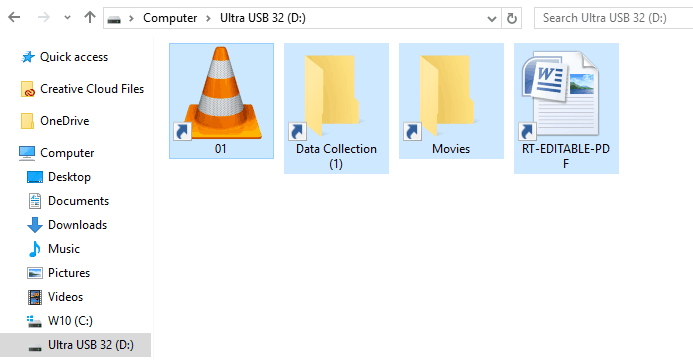

Eine andere Lösung besteht darin, ein tragbares Antivirenprogramm auf Ihrem USB-Stick zu erstellen. Befolgen Sie diese Schritte, um das Antivirenprogramm auf dem betroffenen PC auszuführen.

1) Installieren Sie Safebytes Anti-Malware auf einem sauberen Computer.

2) Montieren Sie das USB-Laufwerk an denselben Computer.

3) Doppelklicken Sie auf das Setup-Symbol der Anti-Malware-Software, um den Installationsassistenten auszuführen.

4) Wählen Sie einen USB-Stick als Speicherort aus, wenn der Assistent Sie fragt, wo genau Sie die Anwendung installieren möchten. Befolgen Sie die Aktivierungsanweisungen.

5) Trennen Sie das USB-Laufwerk. Sie können dieses tragbare Antivirenprogramm jetzt auf dem infizierten Computer verwenden.

6) Doppelklicken Sie auf die EXE-Datei, um das Safebytes-Programm vom USB-Stick zu öffnen.

7) Klicken Sie auf "Jetzt scannen", um auf dem infizierten Computer einen vollständigen Scan auf Viren durchzuführen.

Übersicht über SafeBytes Anti-Malware

Heutzutage kann ein Anti-Malware-Programm Ihren Laptop oder Computer vor verschiedenen Formen von Online-Bedrohungen schützen. Aber Moment, wie wählt man unter den zahlreichen auf dem Markt erhältlichen Malware-Schutzanwendungen die beste aus? Sie wissen vielleicht, dass es zahlreiche Anti-Malware-Unternehmen und -Tools gibt, die Sie in Betracht ziehen sollten. Einige davon sind gut, einige sind in Ordnung und einige wirken sich selbst auf Ihren Computer aus! Sie sollten sich für ein Produkt entscheiden, das einen guten Ruf erlangt hat und nicht nur Viren, sondern auch andere Arten von Malware erkennt. Auf der Liste der von Branchenexperten am meisten empfohlenen Anwendungen steht SafeBytes Anti-Malware, eine bekannte Sicherheitsanwendung für Windows-Computer. SafeBytes Anti-Malware ist eine vertrauenswürdige Software, die nicht nur Ihr System vollständig schützt, sondern auch für Menschen aller Leistungsstufen sehr benutzerfreundlich ist. Sobald Sie diese Anwendung installiert haben, stellt das erweiterte Schutzsystem von SafeBytes sicher, dass absolut keine Viren oder schädliche Software in Ihren PC eindringen können. Dieses Sicherheitsprodukt bietet viele großartige Funktionen. Nachfolgend sind einige der großartigen aufgeführt:

Aktiver Schutz: SafeBytes bietet vollständige Sicherheit in Echtzeit für Ihren Laptop oder Computer. Dieses Tool überwacht Ihren PC ständig auf verdächtige Aktivitäten und aktualisiert sich regelmäßig, um über die neuesten Bedrohungen auf dem Laufenden zu bleiben.

Malware-Schutz: Mit seinem fortschrittlichen und hochentwickelten Algorithmus kann dieses Tool zur Malware-Beseitigung die Malware-Bedrohungen, die sich in Ihrem Computersystem verstecken, effektiv identifizieren und entfernen.

Internetschutz: Durch seine einzigartige Sicherheitsbewertung informiert Sie SafeBytes darüber, ob eine Website sicher ist oder nicht. So sind Sie beim Surfen im Internet stets auf der sicheren Seite.

Leichtes Werkzeug: Dieses Programm beansprucht die Ressourcen des Computers nicht „belastend“, sodass Sie keine allgemeinen Leistungsprobleme feststellen werden, wenn SafeBytes im Hintergrund ausgeführt wird.

Live-Experten-Support rund um die Uhr: Der Support-Service ist 24 x 7 x 365 Tage per Chat und E-Mail verfügbar, um Ihre Anliegen zu beantworten.

Technische Details und manuelle Entfernung (fortgeschrittene Benutzer)

Wenn Sie SweetIM ohne die Verwendung eines automatisierten Tools manuell entfernen möchten, können Sie dies möglicherweise tun, indem Sie das Programm aus dem Windows-Menü „Programme hinzufügen/entfernen“ entfernen oder im Falle von Browsererweiterungen zum Add-On/Erweiterungsmanager des Browsers gehen und entfernen. Wahrscheinlich möchten Sie auch Ihren Browser zurücksetzen. Um die vollständige Entfernung sicherzustellen, überprüfen Sie Ihre Festplatte und Registrierung manuell auf alle folgenden Punkte und entfernen oder setzen Sie die Werte entsprechend zurück. Bitte beachten Sie, dass dies nur für fortgeschrittene Benutzer gilt und schwierig sein kann, da eine falsche Dateientfernung zu weiteren PC-Fehlern führt. Darüber hinaus ist manche Malware in der Lage, sich zu replizieren oder das Löschen zu verhindern. Es wird empfohlen, dies im abgesicherten Modus zu tun.

Die folgenden Dateien, Ordner und Registrierungseinträge werden von SweetIM erstellt oder geändert

Dateien:

Datei% COMMONAPPDATASweetIMMessengerconfusersmain_user_config.xml.

Datei% COMMONAPPDATASweetIMMessengerdatacontentdbcache_indx.dat.

Datei% PROGRAMFILESSweetIMMessengerdefault.xml.

Datei% PROGRAMFILESSweetIMMessengermgYahooMessengerAdapter.dll.

Datei% PROGRAMFILESSweetIMMessengermsvcp71.dll.

Datei% PROGRAMFILESSweetIMMessengermsvcr71.dll.

Datei% PROGRAMFILESSweetIMMessengerresourcesimagesAudibleButton.png.

Datei% PROGRAMFILESSweetIMMessengerresourcesimagesDisplayPicturesButton.png.

Datei% PROGRAMFILESSweetIMMessengerresourcesimagesEmoticonButton.png.

Datei% PROGRAMFILESSweetIMMessengerresourcesimagesGamesButton.png.

Datei% PROGRAMFILESSweetIMMessengerresourcesimagesKeyboardButton.png.

Datei% PROGRAMFILESSweetIMMessengerresourcesimagesNudgeButton.png.

Datei% PROGRAMFILESSweetIMMessengerresourcesimagesSoundFxButton.png.

Datei% PROGRAMFILESSweetIMMessengerresourcesimagesWinksButton.png.

Datei% PROGRAMFILESSweetIMMessengerSweetIM.exe.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerdefault.xml.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesabout.html.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesaffid.dat.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesbasis.xml.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesbing.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesclear-history.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcescontent-notifier.js.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcescontent-notifier-anim.gif.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcescontent-notifier-anim-over.gif.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesdating.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesdictionary.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcese_cards.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourceseye_icon.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourceseye_icon_over.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesfind.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesfree_stuff.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesgames.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesglitter.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesgoogle.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourceshelp.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourceshighlight.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourceslocales.xml.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourceslogo_16x16.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourceslogo_21x18.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourceslogo_32x32.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourceslogo_about.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesmore-search-providers.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesmusic.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesnews.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesoptions.html.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesphotos.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcessearch-current-site.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesshopping.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet ExplorerresourcesSmileySmile.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet ExplorerresourcesSmileyWink.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcessweetim_text.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcestoolbar.xml.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesversion.txt.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesvideo.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesweb-search.png.

Datei% PROGRAMFILESSweetIMToolbarsInternet Explorerresourcesweb-toolbar.js.

Registrierung:

Verzeichnis% COMMONAPPDATASweetIMMessengerconfusers.

Verzeichnis% COMMONAPPDATASweetIMMessengerconf.

Verzeichnis% COMMONAPPDATASweetIMMessengerdatacontentdb.

Verzeichnis% COMMONAPPDATASweetIMMessengerdata.

Verzeichnis% COMMONAPPDATASweetIMMessengerlogs.

Verzeichnis% COMMONAPPDATASweetIMMessengerupdate.

Verzeichnis% COMMONAPPDATASweetIMMessenger.

Verzeichnis% COMMONAPPDATASweetIMToolbarsInternet Explorercache.

Verzeichnis% COMMONAPPDATASweetIMToolbarsInternet Explorer.

Verzeichnis% COMMONAPPDATASweetIMToolbars.

Verzeichnis% COMMONAPPDATASweetIM.

Verzeichnis% PROGRAMFILESSweetIMMessengerresourcesimages.

Verzeichnis% PROGRAMFILESSweetIMMessengerresources.

Verzeichnis% PROGRAMFILESSweetIMMessenger.

Verzeichnis% PROGRAMFILESSweetIMToolbarsInternet Explorerconf.

Verzeichnis% PROGRAMFILESSweetIMToolbarsInternet ExplorerMicrosoft.VC90.CRT.

Verzeichnis% PROGRAMFILESSweetIMToolbarsInternet Explorerresources.

Verzeichnis% PROGRAMFILESSweetIMToolbarsInternet Explorer.

Verzeichnis% PROGRAMFILESSweetIMToolbars.

Verzeichnis% PROGRAMFILESSweetIM.

Schlüssel HKEY_CLASSES_ROOT mit dem Namen SWEETIE.IEToolbar.1 sowie zugehörige Werte.

Schlüssel HKEY_CLASSES_ROOT mit dem Namen SWEETIE.IEToolbar sowie zugehörige Werte.

Schlüssel HKEY_CLASSES_ROOT mit dem Namen SweetIM_URLSearchHook.ToolbarURLSearchHook.1 sowie zugehörige Werte.

Schlüssel HKEY_CLASSES_ROOT mit dem Namen SweetIM_URLSearchHook.ToolbarURLSearchHook sowie zugehörige Werte.

Schlüssel HKEY_CLASSES_ROOT mit dem Namen Toolbar3.SWEETIE.1 sowie zugehörige Werte.

Schlüssel HKEY_CLASSES_ROOT mit dem Namen Toolbar3.SWEETIE sowie zugehörige Werte.

Key 4D3B167E-5FD8-4276-8FD7-9DF19C1E4D19 at HKEY_CLASSES_ROOTTypeLib.

Key 82AC53B4-164C-4B07-A016-437A8388B81A at HKEY_CLASSES_ROOTCLSID.

Key A4A0CB15-8465-4F58-A7E5-73084EA2A064 at HKEY_CLASSES_ROOTCLSID.

Key EEE6C35B-6118-11DC-9C72-001320C79847 at HKEY_CLASSES_ROOTCLSID.

Key EEE6C35C-6118-11DC-9C72-001320C79847 at HKEY_CLASSES_ROOTCLSID.

Schlüssel EEE6C35C-6118-11DC-9C72-001320C79847 unter HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerBrowser Helper Objects.

Key EEE6C35D-6118-11DC-9C72-001320C79847 at HKEY_CLASSES_ROOTCLSID.

Key EEE6C35E-6118-11DC-9C72-001320C79847 at HKEY_CLASSES_ROOTTypeLib.

Key EEE6C35F-6118-11DC-9C72-001320C79847 at HKEY_CLASSES_ROOTTypeLib.

Schlüssel EEE6C360-6118-11DC-9C72-001320C79847 unter HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerSearchScopes.

Schlüssel EEE6C360-6118-11DC-9C72-001320C79847 unter HKEY_LOCAL_MACHINESOFTWAREMicrosoftInternet ExplorerSearchScopes.

Schlüssel 878E59AD181B66344A3316549572708A bei HKEY_CLASSES_ROOTInstallerProducts.

Key E54D4DC11584D69448F0C2E257E2FC7B at HKEY_CLASSES_ROOTInstallerProducts.

Schlüsselinstallation bei HKEY_CURRENT_USERSoftwareSweetIM.

Key Messenger bei HKEY_LOCAL_MACHINESOFTWARESweetIM.

Schlüssel SweetIM.exe unter HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionApp Paths.

Key SweetIM bei HKEY_CURRENT_USERSoftware.

Key SweetIM bei HKEY_LOCAL_MACHINESOFTWARE.

Wichtige Symbolleisten bei HKEY_CURRENT_USERSoftwareSweetIM.

Wichtige Symbolleisten bei HKEY_LOCAL_MACHINESOFTWARESweetIM.

Wert (Standard) bei HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionApp PathsSweetIM.exe.

Wert EEE6C35B-6118-11DC-9C72-001320C79847 bei HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerToolbarWebBrowser.

Wert EEE6C35B-6118-11DC-9C72-001320C79847 bei HKEY_LOCAL_MACHINESOFTWAREMicrosoftInternet ExplorerToolbar.

Wert EEE6C35D-6118-11DC-9C72-001320C79847 bei HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerURLSearchHooks.

Wertepfad bei HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionApp PathsSweetIM.exe.

Wert simapp_id bei HKEY_CURRENT_USERSoftwareSweetIM.

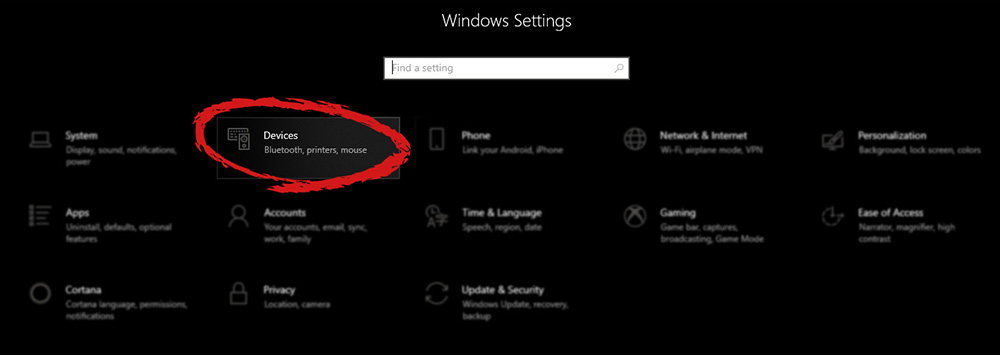

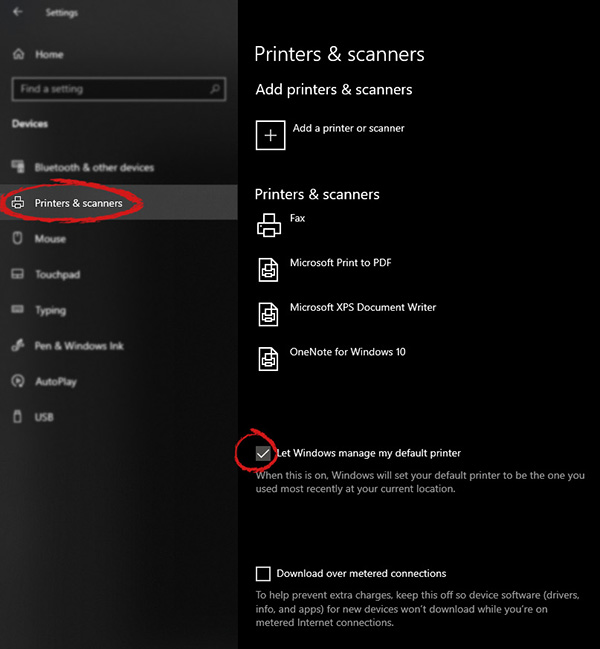

Sobald die Gerätefenster öffnet, klicken Sie auf einmal an Drucker und Scannerund im rechten Fenster nach unten gehen und deaktiviere Lassen Sie Windows meinen Standarddrucker verwalten.

Sobald die Gerätefenster öffnet, klicken Sie auf einmal an Drucker und Scannerund im rechten Fenster nach unten gehen und deaktiviere Lassen Sie Windows meinen Standarddrucker verwalten.

Wenn Sie dieses Kontrollkästchen deaktivieren, wird Windows darüber informiert, dass wir nicht mehr möchten, dass er unsere Standarddrucker entsprechend ihrer Verwendung einstellt. Sobald das Kontrollkästchen deaktiviert ist, gehen Sie zu Ihrem Druckerliste und klicken Sie auf auf die Drucker Sie möchten als Standard verwenden. Ich werde Microsoft Print to PDF als Standarddrucker auswählen und darauf klicken. Sobald der Drucker angeklickt ist Optionsmenü erscheint.

Wenn Sie dieses Kontrollkästchen deaktivieren, wird Windows darüber informiert, dass wir nicht mehr möchten, dass er unsere Standarddrucker entsprechend ihrer Verwendung einstellt. Sobald das Kontrollkästchen deaktiviert ist, gehen Sie zu Ihrem Druckerliste und klicken Sie auf auf die Drucker Sie möchten als Standard verwenden. Ich werde Microsoft Print to PDF als Standarddrucker auswählen und darauf klicken. Sobald der Drucker angeklickt ist Optionsmenü erscheint.

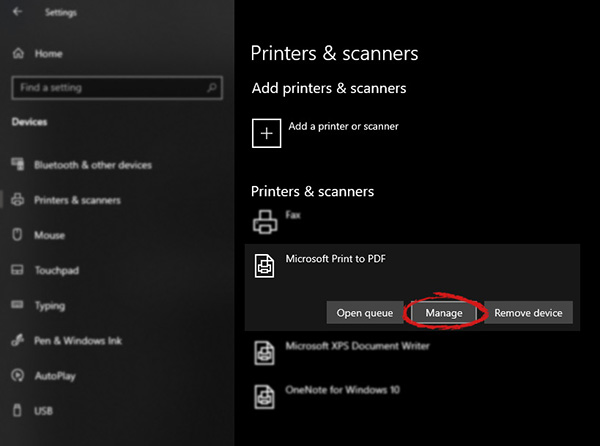

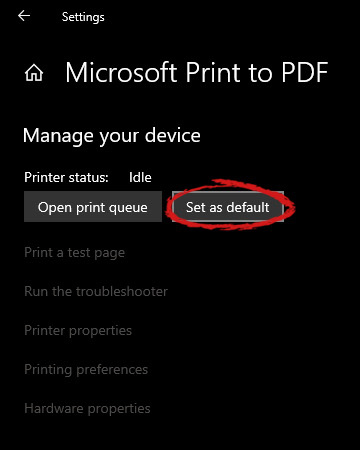

Wenn das Optionsmenü unter dem Druckernamen erscheint, klicken Sie auf Verwalten Hiermit gelangen Sie zum Druckerverwaltungsbildschirm. Wenn Sie sich auf dem Verwaltungsbildschirm befinden, klicken Sie auf auf die Als Standard Knopf, und Sie sind fertig.

Wenn das Optionsmenü unter dem Druckernamen erscheint, klicken Sie auf Verwalten Hiermit gelangen Sie zum Druckerverwaltungsbildschirm. Wenn Sie sich auf dem Verwaltungsbildschirm befinden, klicken Sie auf auf die Als Standard Knopf, und Sie sind fertig.

Wenn Ihr bevorzugter Browser Google Chrome ist, lehnen Sie sich zurück und genießen Sie die Fahrt, während wir einige tolle Produktivitätstipps dafür durchgehen. Lassen Sie uns also, ohne weiter zu reden, direkt in sie eintauchen.

Wenn Ihr bevorzugter Browser Google Chrome ist, lehnen Sie sich zurück und genießen Sie die Fahrt, während wir einige tolle Produktivitätstipps dafür durchgehen. Lassen Sie uns also, ohne weiter zu reden, direkt in sie eintauchen.

Sobald es getarnt ist, wartet es geduldig auf den Klick eines Benutzers und repliziert sich dann selbst und infiziert das System weiter. Diese schnelle Verbreitung kann zu gestohlenen persönlichen Daten, einigen Systemstörungen und anderen systembezogenen Problemen führen. Diese Malware betrifft hauptsächlich physische Dateiübertragungsgeräte wie beispielsweise die meisten USB-Laufwerke, Festplatten und SD-Speicherkarten und kann sich problemlos auf den Computer übertragen. Der Vorteil dieses Shortcut-Virus im Vergleich zu anderen besteht darin, dass er von einer Vielzahl von Antivirenprogrammen größtenteils unentdeckt bleibt. Daher reicht es möglicherweise nicht aus, nur eine Antivirensoftware auszuführen, um den Virus von Ihrem System zu entfernen. Zum Glück für alle unglücklichen Benutzer, denen dieses Ärgernis aufgefallen ist, kann es in kurzer Zeit ganz einfach und vollständig manuell entfernt werden.

Sobald es getarnt ist, wartet es geduldig auf den Klick eines Benutzers und repliziert sich dann selbst und infiziert das System weiter. Diese schnelle Verbreitung kann zu gestohlenen persönlichen Daten, einigen Systemstörungen und anderen systembezogenen Problemen führen. Diese Malware betrifft hauptsächlich physische Dateiübertragungsgeräte wie beispielsweise die meisten USB-Laufwerke, Festplatten und SD-Speicherkarten und kann sich problemlos auf den Computer übertragen. Der Vorteil dieses Shortcut-Virus im Vergleich zu anderen besteht darin, dass er von einer Vielzahl von Antivirenprogrammen größtenteils unentdeckt bleibt. Daher reicht es möglicherweise nicht aus, nur eine Antivirensoftware auszuführen, um den Virus von Ihrem System zu entfernen. Zum Glück für alle unglücklichen Benutzer, denen dieses Ärgernis aufgefallen ist, kann es in kurzer Zeit ganz einfach und vollständig manuell entfernt werden.

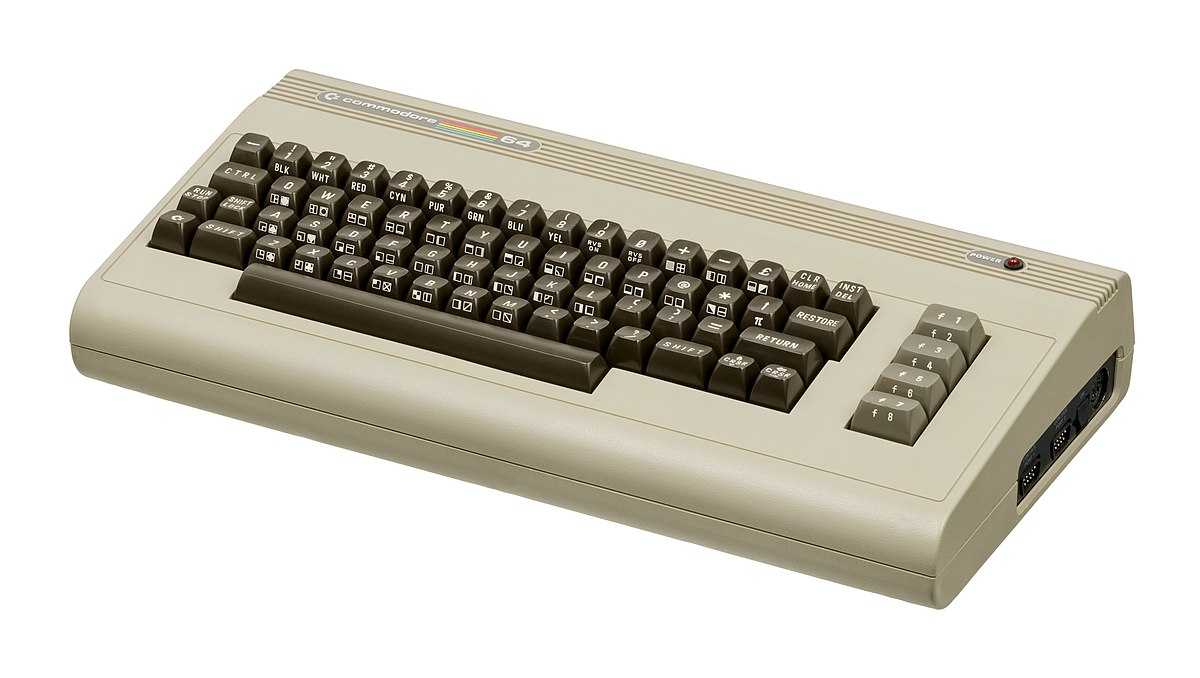

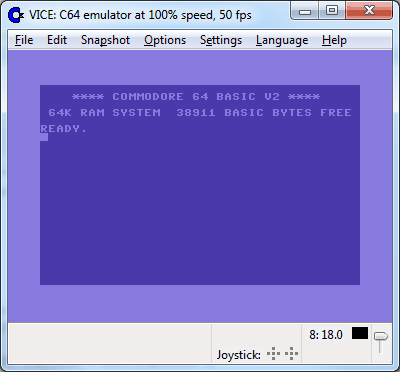

Geschichte von Commodore

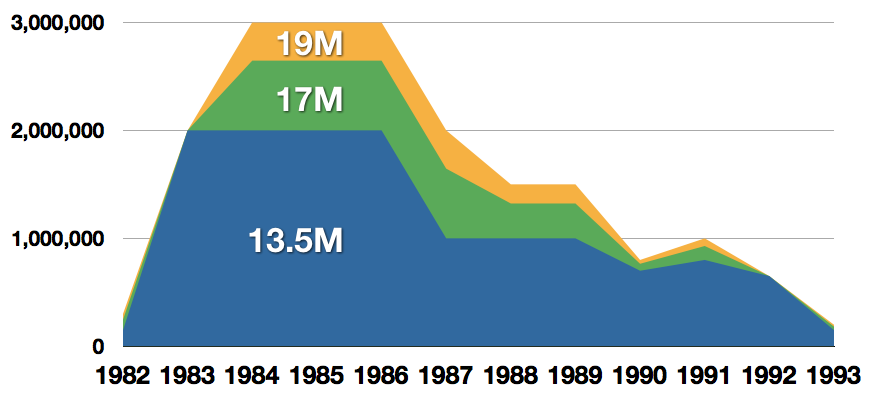

Geschichte von Commodore Mit dem Verkaufsboom und den ersten Problemen mit der Zuverlässigkeit der Hardware, die behoben wurden, begann die Software für den C64 im Jahr 1984 immer umfangreicher und ehrgeiziger zu werden. Dieses Wachstum verlagerte sich in den Fokus der meisten US-amerikanischen Spieleentwickler. Die beiden Verweigerer waren Sierra, die den C64 größtenteils zugunsten von Apple- und PC-kompatiblen Geräten übergingen, und Broderbund, der stark in Lernsoftware investierte und hauptsächlich auf der Grundlage des Apple II entwickelte. Auf dem nordamerikanischen Markt war das Diskettenformat nahezu universell geworden, während Software auf Kassetten- und Kassettenbasis nahezu verschwunden war. Daher waren die meisten in den USA entwickelten Spiele zu diesem Zeitpunkt so groß, dass sie mehrfach geladen werden mussten. Auf einer Konferenz von Spieleentwicklern und Experten Mitte 1984 auf der Origins Game Fair sagten Dan Bunten, Sid Meier und ein Vertreter von Avalon Hill, dass sie zunächst Spiele für den C64 als den vielversprechendsten Markt entwickeln würden. Bis 1985 machten Spiele schätzungsweise 60 bis 70 % der Commodore 64-Software aus. Über 35 % der SSI-Verkäufe im Jahr 1986 entfielen auf den C64, zehn Punkte mehr als auf den Apple II. Für Commodore war alles großartig, aber die Branche entwickelte sich weiter und im Jahr 1988 galten PC-kompatible Computer als die größten und am schnellsten wachsenden Home-Entertainment-Systeme und verdrängten C64 auf den zweiten Platz. Außerdem hat Nintendos Gaming-System begonnen, sich in der Welt durchzusetzen, allein im Jahr 7 wurden unglaubliche 1988 Millionen Systeme verkauft. Im Jahr 1991 verließen viele Entwickler den Spielemarkt für das Heimcomputersystem Commodore 64 und seine Beliebtheit begann zu sinken, da es an Software mangelte und es nicht so viele Änderungen an der Hardware gab.

Mit dem Verkaufsboom und den ersten Problemen mit der Zuverlässigkeit der Hardware, die behoben wurden, begann die Software für den C64 im Jahr 1984 immer umfangreicher und ehrgeiziger zu werden. Dieses Wachstum verlagerte sich in den Fokus der meisten US-amerikanischen Spieleentwickler. Die beiden Verweigerer waren Sierra, die den C64 größtenteils zugunsten von Apple- und PC-kompatiblen Geräten übergingen, und Broderbund, der stark in Lernsoftware investierte und hauptsächlich auf der Grundlage des Apple II entwickelte. Auf dem nordamerikanischen Markt war das Diskettenformat nahezu universell geworden, während Software auf Kassetten- und Kassettenbasis nahezu verschwunden war. Daher waren die meisten in den USA entwickelten Spiele zu diesem Zeitpunkt so groß, dass sie mehrfach geladen werden mussten. Auf einer Konferenz von Spieleentwicklern und Experten Mitte 1984 auf der Origins Game Fair sagten Dan Bunten, Sid Meier und ein Vertreter von Avalon Hill, dass sie zunächst Spiele für den C64 als den vielversprechendsten Markt entwickeln würden. Bis 1985 machten Spiele schätzungsweise 60 bis 70 % der Commodore 64-Software aus. Über 35 % der SSI-Verkäufe im Jahr 1986 entfielen auf den C64, zehn Punkte mehr als auf den Apple II. Für Commodore war alles großartig, aber die Branche entwickelte sich weiter und im Jahr 1988 galten PC-kompatible Computer als die größten und am schnellsten wachsenden Home-Entertainment-Systeme und verdrängten C64 auf den zweiten Platz. Außerdem hat Nintendos Gaming-System begonnen, sich in der Welt durchzusetzen, allein im Jahr 7 wurden unglaubliche 1988 Millionen Systeme verkauft. Im Jahr 1991 verließen viele Entwickler den Spielemarkt für das Heimcomputersystem Commodore 64 und seine Beliebtheit begann zu sinken, da es an Software mangelte und es nicht so viele Änderungen an der Hardware gab.

Commodore gab bekannt, dass der C64 1995 endgültig eingestellt werden würde. Doch nur einen Monat später, im April 1994, meldete das Unternehmen Insolvenz an. Als Commodore in Konkurs ging, wurde die gesamte Produktion ihres Bestands, einschließlich des C64, eingestellt und damit die elfeinhalbjährige Produktion des C64 beendet.

Commodore gab bekannt, dass der C64 1995 endgültig eingestellt werden würde. Doch nur einen Monat später, im April 1994, meldete das Unternehmen Insolvenz an. Als Commodore in Konkurs ging, wurde die gesamte Produktion ihres Bestands, einschließlich des C64, eingestellt und damit die elfeinhalbjährige Produktion des C64 beendet.

Zak McKracken und die Alien Mindbenders

Zak McKracken und die Alien Mindbenders

Wenn Sie kein Geld ausgeben möchten, um Spiele oder Software von C64 noch einmal zu erleben und zu testen, finden Sie hier einige Links, die Ihnen helfen, zumindest einen Teil davon völlig kostenlos zu erleben. Commodore 64

Wenn Sie kein Geld ausgeben möchten, um Spiele oder Software von C64 noch einmal zu erleben und zu testen, finden Sie hier einige Links, die Ihnen helfen, zumindest einen Teil davon völlig kostenlos zu erleben. Commodore 64