PrivacyAssistant ist eine von SearchAssistant.net entwickelte Browsererweiterung. Diese Erweiterungen bieten Benutzern angeblich eine sicherere Möglichkeit, im Internet zu surfen, und einige andere Tools zum Anpassen der Startseite mit Hintergrundbildern und Ein-Klick-Links, die hinzugefügt werden können. Auch wenn dies alles verlockend klingt, überwacht PrivacyAssistant auch Ihre Browseraktivität, Suchanfragen, Klicks, Besuche und möglicherweise persönliche Informationen.

Diese Erweiterung ändert Ihre Standard-Startseite in SearchAssistant.com und leitet alle Suchvorgänge über das Suchportal um, sodass gesponserte Links anstelle Ihrer typischen Suchergebnisse angezeigt werden. Während Sie aktiv im Internet surfen, werden möglicherweise unerwünschte Anzeigen und sogar Popup-Anzeigen angezeigt.

Mehrere Antivirenprogramme haben diese Erweiterung als Browser-Hijacker eingestuft und empfehlen daher aus Sicherheitsgründen nicht, sie auf Ihrem Computer zu behalten.

Browser-Hijacking gehört zu den ständigen Risiken im Internet, die auf Internetbrowser abzielen. Dabei handelt es sich um eine Art Schadsoftware, die die Konfigurationseinstellungen Ihres Internetbrowsers ändert und Sie auf Websites oder Seiten umleitet, die Sie gar nicht besuchen wollten. Sie werden aus vielen verschiedenen Gründen erstellt, um Browserfunktionen zu stören. Gewöhnlich erzwingen Browser-Hijacker Zugriffe auf Internetseiten ihrer Wahl, entweder um den Traffic zu steigern und dadurch höhere Werbeeinnahmen zu erzielen, oder um eine Provision für jeden einzelnen Benutzer zu erhalten, der diese besucht. Die meisten Menschen glauben, dass diese Art von Websites legitim und harmlos sind, aber das ist nicht der Fall. Nahezu jeder Browser-Hijacker stellt eine Bedrohung für Ihre Online-Sicherheit dar und es ist wichtig, ihn als Bedrohung für die Privatsphäre einzustufen. Wenn das Programm Ihren PC angreift, bringt es alles durcheinander und verlangsamt Ihren Computer bis zum Äußersten. Im schlimmsten Fall müssen Sie sich möglicherweise auch mit schwerwiegenden Malware-Bedrohungen auseinandersetzen.

Es gibt zahlreiche Symptome, die auf einen Browser-Hijacking hinweisen: Die Startseite Ihres Browsers sieht plötzlich anders aus; Sie werden zu Websites weitergeleitet, die Sie nie besuchen wollten. die Standard-Web-Engine wurde geändert und die Sicherheitseinstellungen Ihres Webbrowsers wurden ohne Ihr Wissen herabgesetzt; Finden Sie neue Symbolleisten, die Sie einfach nicht hinzugefügt haben. Möglicherweise finden Sie viele Popup-Anzeigen auf Ihrem Computerbildschirm. Ihr Webbrowser läuft langsam oder zeigt häufig Fehler an; Sie haben den Zugriff auf bestimmte Webseiten verboten, beispielsweise die Website eines Antivirensoftware-Entwicklers wie SafeBytes.

Browser-Hijacker verwenden möglicherweise Drive-by-Downloads oder Filesharing-Websites oder möglicherweise einen E-Mail-Anhang, um ein Zielcomputersystem zu erreichen. Sie können auch von jedem BHO, jeder Erweiterung, Symbolleiste, jedem Add-on oder Plug-in mit böswilliger Absicht stammen. In anderen Fällen haben Sie möglicherweise unbeabsichtigt einen Browser-Hijacker als Teil eines Softwarepakets (normalerweise Freeware oder Shareware) akzeptiert. Ein gutes Beispiel für einige beliebte Browser-Hijacker sind Conduit, Anyprotect, Babylon, DefaultTab, SweetPage, Delta Search und RocketTab. Die Namen ändern sich jedoch ständig.

Browser-Hijacking kann zu ernsthaften Datenschutzproblemen und sogar zu Identitätsdiebstahl führen, Ihr Browser-Erlebnis stören, indem Sie die Kontrolle über ausgehenden Datenverkehr übernehmen, Ihren PC erheblich verlangsamen, indem Sie viele Systemressourcen verbrauchen, und gleichzeitig zu Systeminstabilität führen.

Einige Entführer können entfernt werden, indem Sie die kostenlose Software deinstallieren, in der sie enthalten waren, oder indem Sie eine Erweiterung löschen, die Sie kürzlich Ihrem Browser hinzugefügt haben. Die Mehrheit der Entführer ist jedoch äußerst hartnäckig und erfordert spezielle Anwendungen, um sie auszurotten. Darüber hinaus müssen Sie beim manuellen Entfernen viele zeitaufwändige und knifflige Vorgänge ausführen, die für unerfahrene Computerbenutzer schwierig durchzuführen sind.

Viren können Ihr Computersystem stark beschädigen. Einige Malware befindet sich zwischen dem Computer und Ihrer Netzverbindung und blockiert einige oder alle Websites, die Sie wirklich besuchen möchten. Außerdem wird verhindert, dass Sie etwas auf Ihrem Computer installieren, insbesondere Anti-Malware-Software. Was tun, wenn bösartige Software Sie davon abhält, Safebytes Anti-Malware herunterzuladen oder zu installieren? Obwohl es schwierig sein kann, diese Art von Problem zu umgehen, können Sie einige Maßnahmen ergreifen.

Im abgesicherten Modus können Sie die Windows-Einstellungen ändern, Software deinstallieren oder installieren und schwer zu löschende Malware entfernen. Wenn die Malware beim Booten des PCs sofort geladen wird, kann das Umschalten in diesen Modus dies möglicherweise verhindern. Um in den abgesicherten Modus oder in den abgesicherten Modus mit Netzwerk zu wechseln, drücken Sie F8, während das System gestartet wird, oder führen Sie MSCONFIG aus, und suchen Sie auf der Registerkarte „Boot“ nach den Optionen „Sicherer Start“. Sobald Sie sich im abgesicherten Modus befinden, können Sie versuchen, Ihr Anti-Malware-Programm zu installieren, ohne dass die schädliche Software behindert wird. Führen Sie nach der Installation den Malware-Scanner aus, um die meisten Standardinfektionen zu entfernen.

Manche Malware zielt hauptsächlich auf bestimmte Browser ab. Wenn dies bei Ihnen der Fall ist, verwenden Sie einen anderen Internetbrowser, da dieser die Malware umgehen kann. Falls Sie vermuten, dass Ihr Internet Explorer von einem Computervirus gekapert oder auf andere Weise von Cyberkriminellen kompromittiert wurde, ist es am besten, zu einem anderen Internetbrowser wie Mozilla Firefox, Google Chrome oder Apple Safari zu wechseln, um Ihre bevorzugte Computersicherheit herunterzuladen Programm – Safebytes Anti-Malware.

Eine andere Lösung besteht darin, ein tragbares Anti-Malware-Programm auf Ihrem USB-Stick zu erstellen. Probieren Sie diese einfachen Aktionen aus, um Ihren betroffenen PC mit einem tragbaren Antivirenprogramm zu bereinigen.

1) Laden Sie Safebytes Anti-Malware oder Microsoft Windows Defender Offline auf ein sauberes Computersystem herunter.

2) Stecken Sie den Stick in den nicht infizierten PC.

3) Führen Sie das Setup-Programm aus, indem Sie auf die ausführbare Datei der heruntergeladenen Anwendung doppelklicken, die das Dateiformat .exe hat.

4) Wählen Sie das Flash-Laufwerk als Speicherort für die Datei. Befolgen Sie die Anweisungen auf dem Bildschirm, um den Installationsvorgang abzuschließen.

5) Übertragen Sie das USB-Stick vom nicht infizierten Computer auf den infizierten Computer.

6) Doppelklicken Sie auf die EXE-Datei, um das Safebytes-Tool vom USB-Stick zu öffnen.

7) Klicken Sie auf "Jetzt scannen", um auf dem infizierten Computer nach Viren zu suchen.

Wenn Sie eine Anti-Malware-Anwendung für Ihren Computer herunterladen möchten, gibt es mehrere Tools, die Sie in Betracht ziehen sollten. Sie können jedoch niemandem blind vertrauen, egal ob es sich um kostenpflichtige oder kostenlose Software handelt. Einige sind ihr Geld wirklich wert, viele jedoch nicht. Wählen Sie bei der Suche nach einem Anti-Malware-Programm eines aus, das einen soliden, effizienten und vollständigen Schutz vor allen bekannten Computerviren und Malware bietet. Eine der am meisten empfohlenen Software ist SafeBytes AntiMalware. SafeBytes kann auf eine sehr gute Erfolgsbilanz hinsichtlich der Servicequalität zurückblicken und die Kunden scheinen damit zufrieden zu sein.

SafeBytes Anti-Malware ist wirklich ein leistungsstarkes, sehr effektives Schutztool, das entwickelt wurde, um Benutzern aller IT-Kenntnisse dabei zu helfen, bösartige Bedrohungen auf ihrem PC zu finden und zu beseitigen. Sobald Sie diese Software installiert haben, stellt das hochmoderne Schutzsystem von SafeByte sicher, dass keine Viren oder Schadsoftware in Ihren PC eindringen können.

SafeBytes Anti-Malware verfügt über eine Vielzahl erweiterter Funktionen, die es von allen anderen abheben. Nachfolgend sind einige der hervorgehobenen Funktionen aufgeführt, die im Tool enthalten sind.

Robuster Anti-Malware-Schutz: Diese tiefgreifende Anti-Malware-Software reinigt Ihren Computer viel gründlicher als die meisten Antiviren-Tools. Seine von der Kritik gefeierte Viren-Engine findet und deaktiviert schwer zu entfernende Malware, die sich tief in Ihrem PC verbirgt.

Aktiver Schutz: SafeBytes bietet rund um die Uhr Schutz für Ihren PC und begrenzt Malware-Angriffe in Echtzeit. Sie sind äußerst effektiv bei der Überprüfung und Beseitigung verschiedener Bedrohungen, da sie ständig mit den neuesten Updates und Warnungen verbessert werden.

Internetschutz: SafeBytes überprüft die auf einer Webseite vorhandenen Links auf mögliche Bedrohungen und macht Sie über sein einzigartiges Sicherheitsranking-System darauf aufmerksam, ob das Erkunden der Website sicher ist oder nicht.

Leicht: Das Programm ist leichtgewichtig und arbeitet leise im Hintergrund, ohne dass die Effizienz Ihres Computers beeinträchtigt wird.

Premium-Support rund um die Uhr: Der Support-Service ist 24 x 7 x 365 Tage per E-Mail und Chat verfügbar, um Ihre Fragen zu beantworten.

Wenn Sie PrivacyAssistant ohne Verwendung eines automatisierten Tools manuell entfernen möchten, können Sie dies möglicherweise tun, indem Sie das Programm aus dem Windows-Menü "Software" entfernen oder bei Browsererweiterungen den AddOn / Extension-Manager des Browsers aufrufen und entfernen. Sie werden wahrscheinlich auch Ihren Browser zurücksetzen wollen.

Um die vollständige Entfernung sicherzustellen, überprüfen Sie Ihre Festplatte und Registrierung manuell auf alle folgenden Punkte und entfernen oder setzen Sie die Werte entsprechend zurück. Bitte beachten Sie, dass dies nur für fortgeschrittene Benutzer gilt und schwierig sein kann, da eine falsche Dateientfernung zu weiteren PC-Fehlern führt. Darüber hinaus ist manche Malware in der Lage, sich zu replizieren oder das Löschen zu verhindern. Es wird empfohlen, dies im abgesicherten Modus zu tun.

Registrierung:

HKLMSOFTWAREClassesAppID.exe

HKEY_CURRENT_USERsoftwareMicrosoftInternet ExplorerMainStart Page Redirect = http: //.com

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionvirus-Name

HKEY_CURRENT_USERSoftwareMicrosoftWindows NTCurrentVersionWinlogon Shell =% AppData% .exe

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionZufällig ausführen HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionRandom

HKEY_LOCAL_MACHINESOFTWARESupWPM

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesWpm

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionUninstallPrivacyAssist

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionImage Datei Ausführungsoptionenmsseces.exe

HKLMSOFTWAREClassesAppIDrandom.exe

HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerMain Default_Page_URL

Intels erste Gaming-Karte, die bald auf den Markt kommen wird, wurde auf der Innovationsveranstaltung Intel Arc A770 gezeigt. In seinem Kern tickt ACM-G10 mit 32 Xe-Kernen und bis zu 16 GB GDDR6-Speicher (die grundlegende Einstiegsversion wird 8 GB GDDR6 haben). Die Karte unterstützt Raytracing und Supersampling mit Intels XeSS.

Dies ist Intels erste Gaming-Desktop-GPU und nach Tests mit einigen YouTube-Kanälen stellte sich heraus, dass die Karte selbst irgendwo zwischen nVIDIA RTX 3060 Ti und einer RTX 3070 angesiedelt ist, sodass sie im Vergleich zur neuen RTX 4090 oder der neuen RDNA3 von AMD immer noch leistungsschwach sein wird kommende Aufstellung. Aber wie bereits erwähnt, ist dies Intels erste Gaming-Grafikkarte, und diese Art von Leistung ist keine Kleinigkeit für das Erstlingsprodukt.

Eine Sache, die wirklich großartig ist und für die Arc A770 GPU gilt, ist der Preis! Die Limited Edition-Karte kostet 329 US-Dollar, was derzeit die günstigste GPU auf dem Markt in diesem Leistungsbereich ist. nVIDIA kostet zum Vergleich zwischen 500 und 700 US-Dollar, und wenn Intel seine Leistung mit fast der Hälfte des Preises halten kann, könnte die Karte ein großer Erfolg unter Spielern werden. GPU selbst startet am 12. Oktober.

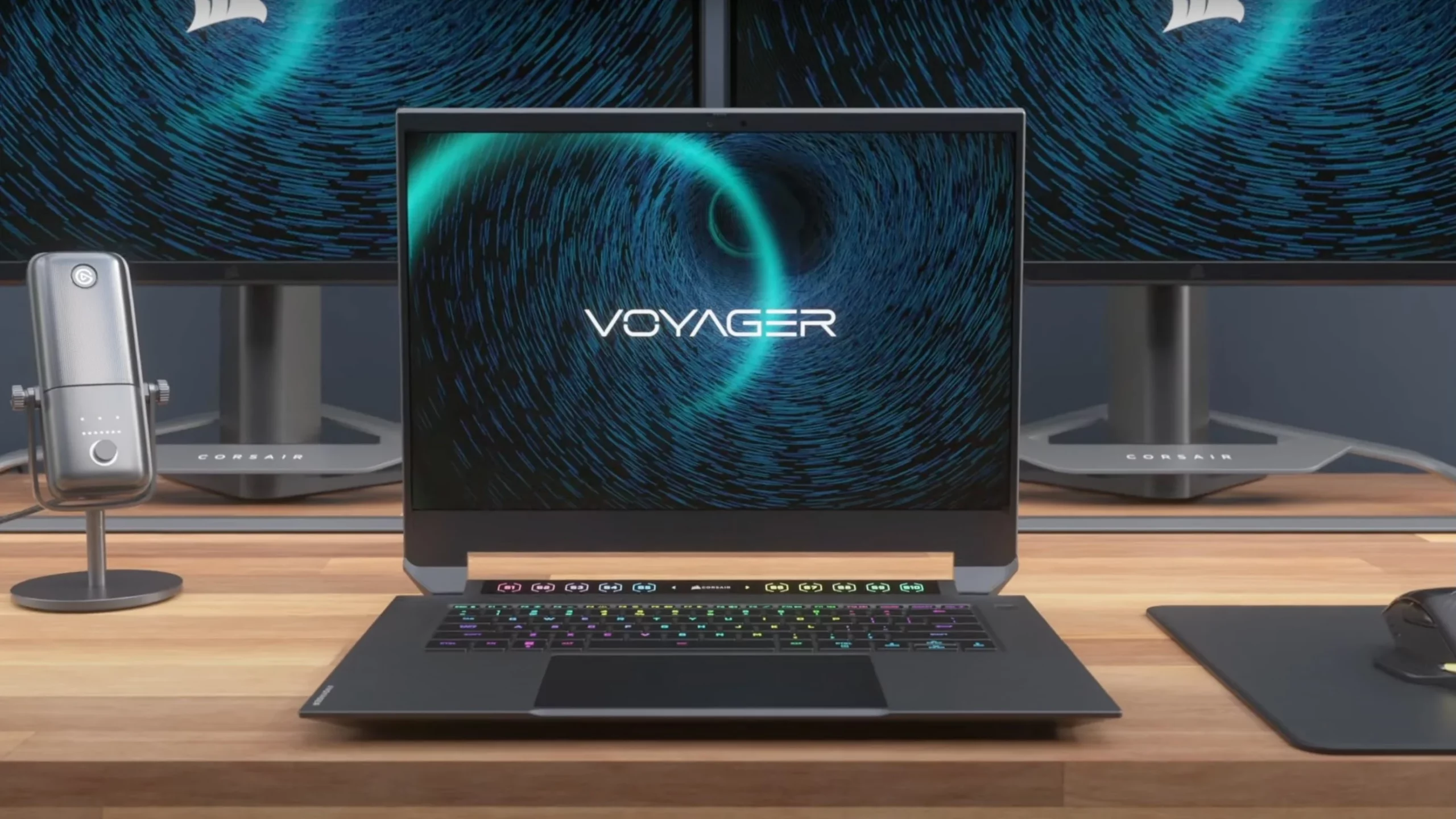

Corsair ist vor allem für RAM-Speichermodule für PCs bekannt, hat sich aber in den letzten Jahren auch auf PC-Peripheriegeräte ausgeweitet und verkauft sogar einige vorgefertigte Computer. Die neue Corsair-Erweiterung umfasst jetzt eine Laptop-Reihe, beginnend mit dem neuen Gaming-Laptop Voyager.

Der Voyager-Laptop ist mit einer mechanischen Tastatur und einer MacBook-ähnlichen Touchbar für Ihre Tipp- und Zeigeanforderungen ausgestattet. Es ist mit einem 16-Zoll-QHD+-Bildschirm mit 240 Hz ausgestattet, der von einer Radeon 6800M-GPU betrieben wird. Außerdem lauert im Inneren ein AMD 16-Thread-Ryzen-9-6900HS-Prozessor, Wi-Fi-6E-Unterstützung, Dolby-Atmos-Audio und eine Full-HD-1080p-WEB-Kamera.

Die Tastatur verfügt über flache mechanische Cherry-MX-Schalter mit RGB-Beleuchtung pro Taste und darüber befindet sich das, was Corsair als Makroleiste bezeichnet, mit 10 Shortcut-Tasten und einem kleinen LCD in der Mitte.

Corsair integriert auch einige Funktionen, die zu seinen anderen Produkten passen. Viele Tastaturen, Mäuse und anderes Zubehör des Unternehmens verwenden den „Slipstream“-USB-Wireless-Adapter, der im Voyager-Laptop integriert ist. Die Makroleiste wird auch mit derselben Software konfiguriert, die auch für das Elgato Stream Deck verwendet wird, ein beliebtes Produkt von Corsair.

Vor nicht allzu langer Zeit hatten wir hier einen Artikel über das Deep WEB und Dark WEB errortools.com erklärt seinen Ursprung und seinen Zweck. Den Artikel finden Sie bei Interesse hier: https://errortools.com/windows/what-is-deep-and-dark-web/

An diesem Punkt möchten wir Ihnen 15 großartige Deep-WEB-Sites vorstellen, die Ihnen einige Informationen bieten, die Sie sonst nirgendwo finden, die Ihnen etwas Privatsphäre bieten oder einfach nur Spaß haben und sicher erkunden können, wie es ist Seien Sie Teil des Deep WEB. Beachten Sie, dass Sie für den erfolgreichen Besuch bestimmter Websites den TOR-Browser installiert haben müssen. Mehr zum Tor-Browser selbst finden Sie hier: https://errortools.com/blog/software-review-series-tor-browser/ und seine offizielle Website zum Download hier: https://www.torproject.org/download/

Stellen Sie sicher, dass Sie den Zwiebellink kopieren und in Ihren TOR-Browser einfügen, um auf die Website zuzugreifen. Nachdem dies gesagt ist, fangen wir an.

Vor nicht allzu langer Zeit hatten wir hier einen Artikel über das Deep WEB und Dark WEB errortools.com erklärt seinen Ursprung und seinen Zweck. Den Artikel finden Sie bei Interesse hier: https://errortools.com/windows/what-is-deep-and-dark-web/

An diesem Punkt möchten wir Ihnen 15 großartige Deep-WEB-Sites vorstellen, die Ihnen einige Informationen bieten, die Sie sonst nirgendwo finden, die Ihnen etwas Privatsphäre bieten oder einfach nur Spaß haben und sicher erkunden können, wie es ist Seien Sie Teil des Deep WEB. Beachten Sie, dass Sie für den erfolgreichen Besuch bestimmter Websites den TOR-Browser installiert haben müssen. Mehr zum Tor-Browser selbst finden Sie hier: https://errortools.com/blog/software-review-series-tor-browser/ und seine offizielle Website zum Download hier: https://www.torproject.org/download/

Stellen Sie sicher, dass Sie den Zwiebellink kopieren und in Ihren TOR-Browser einfügen, um auf die Website zuzugreifen. Nachdem dies gesagt ist, fangen wir an.

HKEY_LOCAL_MACHINESOFTWARERichtlinienMicrosoftBiometricsCredential Provider

Computerkonfiguration> Administrative Vorlagen> Windows-Komponenten> Biometrie