Hai mai ricevuto un'offerta via e-mail che sembrava un po' troppo bella per essere vera? Potrebbe essere stato un tentativo di phishing! Questi sono ovunque e possono presentarsi in molte forme diverse.

Quindi cos'è esattamente il phishing, come puoi rilevarlo e come puoi tenerti al sicuro?

Cos'è il phishing?

Il phishing (pronunciato come la pesca) è un tipo di attacco informatico che induce l'utente a fidarsi della fonte e a rivelare informazioni sensibili. Essendo la pesca l'analogia perfetta, l'esca è un sito, un'e-mail o un file dall'aspetto legittimo e quando dai un morso, la tua identità, le informazioni bancarie e molto altro possono essere rivelate e rubate.

Alcuni tentativi di phishing sono incredibilmente ovvi, altri sono super elaborati. Come con la maggior parte dei tipi di malware, i criminali informatici sono diventati estremamente esperti nel phishing e chiunque può cascarci. Per aiutarti a riconoscerlo ed evitarlo, ti illustreremo un paio di tipi di phishing e ti forniremo consigli su cosa fare se ti trovi di fronte a loro.

Tecniche di phishing

E-mail di phishing

Questo è in realtà il tipo più comune di phishing. Un criminale informatico crea un'e-mail contenente cose come offerte allettanti, allegati o collegamenti dall'aspetto legittimo e fa sembrare che provenga da una fonte attendibile.

Ad esempio, sembra che provenga dalla tua banca o dal tuo rivenditore preferito. Il logo sembra legittimo e la struttura dell'e-mail sembra familiare, quindi potresti essere indotto a fare clic su qualunque contenuto cliccabile sia presente.

Purtroppo questo espone il tuo dispositivo a malware che passa i tuoi dati all'hacker, che può decidere cosa farne ulteriormente.

SMS e phishing sui social media

Come nell'esempio precedente, potresti essere contattato con offerte o collegamenti redditizi tramite messaggi di testo o messaggi sui social media. In genere, i messaggi sembrano rilevanti per l'utente in quanto saranno fatti in modo che sembrino correlati alle app o ai servizi che stai utilizzando.

Phishing vocale

Gli attacchi di phishing vocale sono schemi che sembrano provenire da un numero credibile. Normalmente, riceverai una chiamata su qualcosa relativo a carte di credito o tasse per metterti in uno stato di preoccupazione, che ti porta a divulgare informazioni personali al telefono.

Spear phishing, caccia alle balene e BEC

Lo spear phishing normalmente prende di mira individui specifici all'interno di un'azienda che potrebbero avere accesso a dati sensibili. Gli spear phisher passano il tempo a raccogliere informazioni che possono utilizzare per raggiungere l'individuo che sembra il più affidabile possibile. In genere conducono con qualcosa di rilevante, ad esempio menzionando un evento aziendale imminente e fanno una richiesta apparentemente legittima.

La caccia alle balene è una forma più elaborata di spear phishing, che prende di mira persone in posizioni ancora più forti come dirigenti o individui di alto valore. L'obiettivo finale è convincerli a trasferire informazioni finanziarie o altre informazioni sensibili che possono essere utilizzate per compromettere l'intera attività.

BEC, o Business e-mail compromise, è una specifica tecnica di spear phishing effettuata tramite posta elettronica. Sebbene ci siano molti modi per farlo, più comunemente vedrai casi in cui il phisher si atteggia a CEO o dirigente simile, o come dipendente di livello inferiore in posizioni specifiche (ad es. direttori delle vendite o controllori finanziari).

Nella prima situazione, l'imitatore si rivolge ai dipendenti chiedendo loro di trasferire determinati file o pagare le fatture. Nella seconda situazione, il phisher assume il controllo dell'account di posta elettronica del dipendente e invia false istruzioni ad altri dipendenti al fine di ottenere da loro dati e informazioni.

Cosa si può fare?

Esistono molti modi per essere consapevoli e individuare un tentativo di phishing. Ecco alcuni suggerimenti:

- Controlla sempre l'indirizzo del mittente nelle tue e-mail, anche quando sembrano provenire da una fonte familiare.

- In ogni caso in cui vengono richieste informazioni di pagamento, fai molta, molta attenzione.

- Se ricevi allegati che non hai mai chiesto e sicuramente non ti aspettavi, meglio non cliccarci sopra.

- Attenzione ai contenuti che trasmettono un senso di urgenza (offerte di vendita, aggiornamenti urgenti delle credenziali di accesso, ecc.).

- L'ortografia e la grammatica errate sono solitamente un segno rivelatore di phishing.

- Collegamenti che sembrano accorciati (ad es. Bit.ly) o semplicemente sospetti in generale: se hai un brutto presentimento, non fare clic su di essi.

- Se ricevi minacce, probabilmente non dovresti fare clic su nulla in quel messaggio.

- Esamina sempre in dettaglio i nuovi mittenti.

- Blocca indirizzi e-mail, numeri e account di social media sospetti.

- Se stai ricevendo un coupon per roba gratis... Non lo sei.

- Se ti viene chiesto di aggiornare i tuoi dati di pagamento da un servizio che utilizzi, come Netflix, è probabile che si tratti di un imitatore.

Questi sono alcuni dei modi per identificare e prevenire gli attacchi di phishing. Tuttavia, a volte i phisher si mascherano un po' troppo bene o si verifica un clic errato e il gioco è fatto: sei stato esposto a malware.

Tuttavia, questo non accadrà se investi in un potente software di protezione fin dall'inizio. Un buon programma antivirus come Bitdefender ti proteggerà dal diventare vittima di truffe di phishing. In effetti, ti proteggerà dagli attacchi dannosi in generale.

Che tu sia preoccupato per la tua famiglia o per la tua azienda, ci sono un sacco di diversi pacchetti e opzioni disponibili, che forniscono diversi tipi di servizi di sicurezza informatica. Questo è l'unico modo per essere veramente sicuri di non essere a rischio di un attacco digitale.

Sommario

Sei mai stato preso di mira dai phisher e non sapevi di cosa si trattasse fino a quando non hai letto questo articolo? Molti possono relazionarsi. Proteggiti prima che sia troppo tardi!

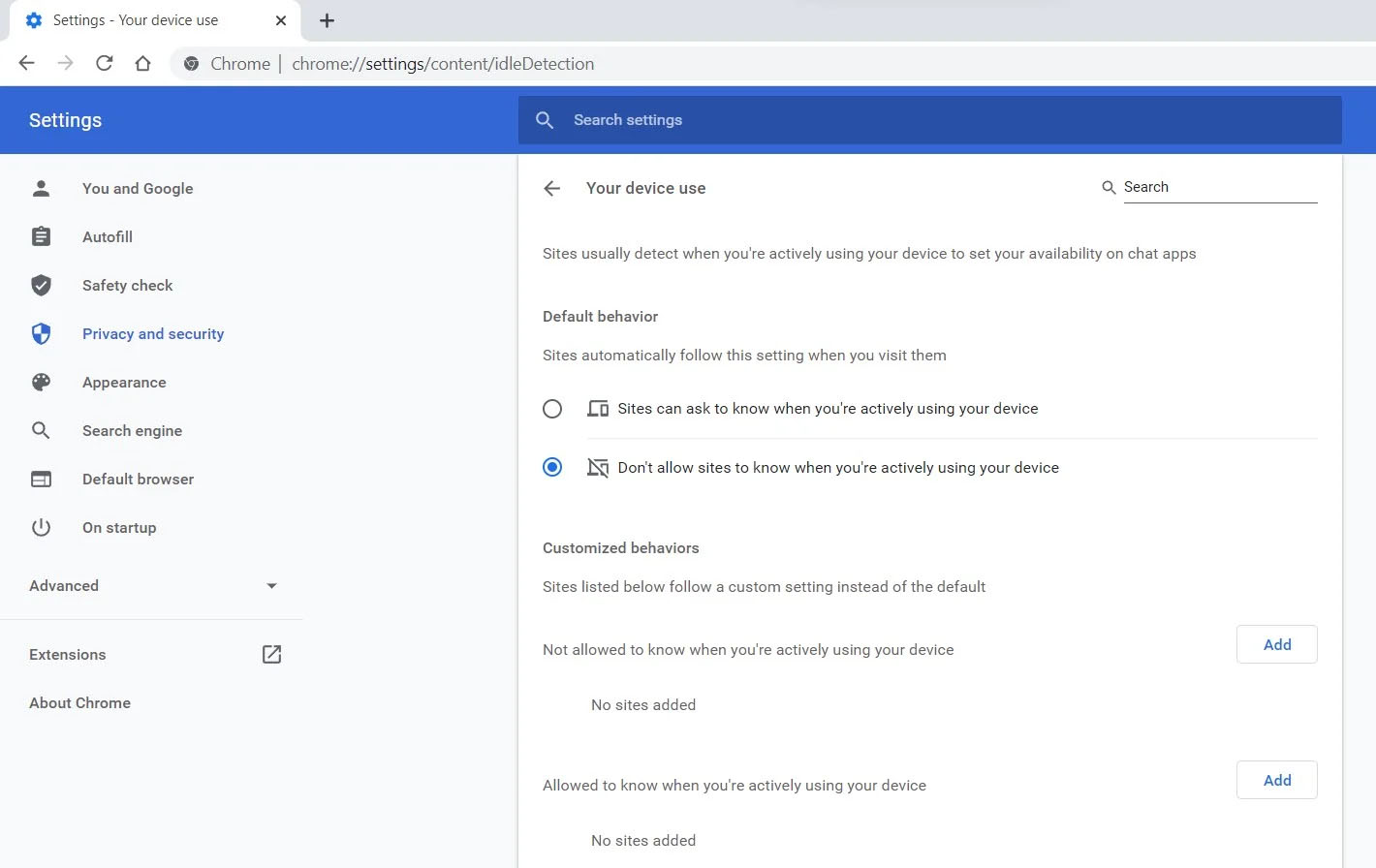

La cosa buona è che il sito Web o l'applicazione Web ti chiederanno di consentirgli di utilizzare questa funzione come quando un sito/applicazione desidera utilizzare il microfono o la webcam. Gli sviluppatori sono d'accordo con questa funzione poiché può fornire loro più dati telemetrici su come gli utenti interagiscono con il loro sito Web/applicazione, ma ce ne sono alcuni che si esprimono fortemente contro questo. Tantek Çelik, Mozilla Standards Lead, ha commentato su GitHub, dicendo:

La cosa buona è che il sito Web o l'applicazione Web ti chiederanno di consentirgli di utilizzare questa funzione come quando un sito/applicazione desidera utilizzare il microfono o la webcam. Gli sviluppatori sono d'accordo con questa funzione poiché può fornire loro più dati telemetrici su come gli utenti interagiscono con il loro sito Web/applicazione, ma ce ne sono alcuni che si esprimono fortemente contro questo. Tantek Çelik, Mozilla Standards Lead, ha commentato su GitHub, dicendo:

Questa è la seconda grande acquisizione di una società di giochi da parte di Microsoft, l'acquisizione di Bethesda per prima e un grande successo per Sony poiché Xbox ora avrà più giochi nel suo catalogo e come esclusive. Naturalmente, la vendita deve passare attraverso le condizioni di chiusura standard e il completamento della revisione normativa e l'approvazione degli azionisti di Activision Blizzard prima che sia finalizzata. Supponendo che tutto vada bene, l'accordo dovrebbe essere completato durante l'anno fiscale 2023, che va dal 1 luglio 2022 al 30 giugno 2023.

Questa è la seconda grande acquisizione di una società di giochi da parte di Microsoft, l'acquisizione di Bethesda per prima e un grande successo per Sony poiché Xbox ora avrà più giochi nel suo catalogo e come esclusive. Naturalmente, la vendita deve passare attraverso le condizioni di chiusura standard e il completamento della revisione normativa e l'approvazione degli azionisti di Activision Blizzard prima che sia finalizzata. Supponendo che tutto vada bene, l'accordo dovrebbe essere completato durante l'anno fiscale 2023, che va dal 1 luglio 2022 al 30 giugno 2023.