ChatZum est un programme potentiellement indésirable qui installe une barre d'outils dans votre navigateur. Ce programme permettrait prétendument aux utilisateurs de zoomer sur les photos sans cliquer dessus. Cependant, après des recherches plus approfondies, il a été découvert que cette fonction ne fonctionne pas sur la dernière version des navigateurs.

De l'auteur : ChatZum est un module complémentaire de navigateur (barre d'outils) qui permet à ses utilisateurs de survoler les images des sites Web des principaux réseaux sociaux et d'afficher une version plus grande d'une image.

Lors de l'installation, cette barre d'outils suivra les sessions de navigation Web des utilisateurs et enregistrera les visites sur le site Web, les clics et parfois même les informations personnelles. Ces informations sont ensuite utilisées pour afficher des publicités ciblées pour l'utilisateur. Pour faciliter le suivi des utilisateurs, le programme modifie la page d'accueil du navigateur et le moteur de recherche par défaut en Nation Search Advanced, qui injecte des publicités supplémentaires et suit l'activité des utilisateurs.

Plusieurs applications antivirus ont marqué ce programme comme potentiellement indésirable, et il n'est pas recommandé de le conserver sur votre ordinateur, d'autant plus qu'il ne fonctionnera probablement pas sur votre navigateur.

À propos des applications potentiellement indésirables

Si vous avez déjà installé une application gratuite ou un shareware, il y a de fortes chances que l'ordinateur soit installé avec un tas d'applications indésirables. Un programme potentiellement indésirable, également appelé PUP, est en fait un logiciel qui contient un logiciel publicitaire, installe des barres d'outils ou a d'autres objectifs cachés. Ces types de programmes sont généralement regroupés avec une application gratuite que vous téléchargez sur Internet ou peuvent également être regroupés dans les programmes d'installation personnalisés de nombreux sites Web de téléchargement.

Les PPI ne sont pas toujours considérés comme des logiciels malveillants «purs» au sens strict. Une différence fondamentale entre PUP et malware est la distribution. Les logiciels malveillants sont normalement abandonnés par des vecteurs d'installation silencieux tels que les téléchargements au volant tandis que PUP est installé avec le consentement de l'utilisateur de l'ordinateur, qui approuve sciemment ou non l'installation du PUP sur son système informatique. Mais, il ne fait aucun doute que les PPI restent une mauvaise nouvelle pour les utilisateurs de PC car ils pourraient être très dangereux pour votre ordinateur à bien des égards.

Les dégâts que les PPI peuvent faire

Après l'installation, les programmes indésirables affichent de nombreuses publicités contextuelles ennuyeuses, déclenchent de fausses alertes et obligent même parfois le propriétaire d'un ordinateur à payer pour le logiciel. Les PPI qui se présentent sous forme de modules complémentaires de navigateur et de barres d'outils sont généralement reconnaissables. Ces barres d'outils modifient votre page d'accueil et votre moteur de recherche dans le navigateur Web installé, suivent vos activités Web, modifient vos résultats de recherche avec des redirections et des liens sponsorisés, et éventuellement ralentissent votre navigateur et diminuent votre expérience de navigation.

Les programmes potentiellement indésirables utilisent des méthodes de distribution agressives pour accéder à votre ordinateur. La pire partie de la configuration d'un PUP est l'adware, le spyware et les enregistreurs de frappe qui pourraient se cacher à l'intérieur. Même si les PPI ne sont vraiment pas intrinsèquement malveillants, ces applications ne font pratiquement rien de bon sur votre PC – elles prendront des ressources système précieuses, ralentiront votre PC, affaibliront la sécurité de votre ordinateur, rendant votre PC plus vulnérable aux logiciels malveillants.

Comment éviter les `` crapwares ''

• Lisez attentivement le CLUF. Recherchez les clauses qui stipulent que vous devez accepter la publicité et les fenêtres contextuelles ou les applications groupées de la société.

• Toujours opter pour la personnalisation si l'on vous propose une option entre les installations «personnalisées» et «recommandées» - ne cliquez jamais sur Suivant, Suivant, Suivant sans réfléchir.

• Utilisez une bonne application anti-malware. Essayez Safebytes Anti-malware qui peut trouver les PPI et les traiter comme des logiciels malveillants en les signalant pour suppression.

• Soyez vigilant si vous téléchargez et installez des logiciels gratuits, des applications open source ou des partagiciels. N'installez jamais d'applications logicielles qui semblent louches ou malveillantes.

• Téléchargez toujours les applications à partir du site Web d'origine. La majorité des PPI trouvent leur chemin sur votre ordinateur portable ou votre ordinateur via des portails de téléchargement, alors évitez-le complètement.

N'oubliez pas que même si les PPI peuvent potentiellement causer des dommages et entraver le bon fonctionnement du PC, ils ne peuvent pas entrer dans votre système sans votre consentement, alors soyez vigilant et ne leur fournissez pas.

Comment se débarrasser des logiciels malveillants qui bloquent les sites Web ou empêchent les téléchargements

Les logiciels malveillants peuvent potentiellement causer de nombreux types de dommages aux PC, aux réseaux et aux données. Certains logiciels malveillants se donnent beaucoup de mal pour vous empêcher de télécharger ou d'installer quoi que ce soit sur votre ordinateur, en particulier un logiciel antivirus. Si vous lisez cet article, il y a de fortes chances que vous soyez bloqué par une infection malveillante qui vous empêche de télécharger ou d'installer le programme Safebytes Anti-Malware sur votre PC. Même si ce genre de problème peut être plus difficile à contourner, vous pouvez prendre certaines mesures.

Utilisez le mode sans échec pour résoudre le problème

Si le malware est configuré pour s'exécuter automatiquement au démarrage de Microsoft Windows, le passage en mode sans échec peut bloquer la tentative. Juste un minimum de programmes et de services requis sont chargés lorsque vous démarrez votre ordinateur en mode sans échec. Pour lancer vos ordinateurs Windows XP, Vista ou 7 en mode sans échec avec mise en réseau, procédez comme indiqué ci-dessous.

1) Appuyez plusieurs fois sur la touche F8 dès que votre PC démarre, cependant, avant que le grand logo Windows ou l'écran noir avec des textes blancs n'apparaissent. Cela invoquerait le menu Options de démarrage avancées.

2) Choisissez le mode sans échec avec mise en réseau avec les touches fléchées et appuyez sur ENTRÉE.

3) Lorsque ce mode se charge, vous devriez avoir Internet. Maintenant, obtenez le programme de suppression des logiciels malveillants que vous souhaitez en utilisant le navigateur Web. Pour installer le programme, suivez les instructions de l'assistant d'installation.

4) Juste après l'installation, effectuez une analyse complète et laissez le logiciel se débarrasser des menaces qu'il détecte.

Passer à un autre navigateur Internet

Certains logiciels malveillants ciblent principalement certains navigateurs. Si tel est votre cas, utilisez un autre navigateur Internet car il pourrait contourner le virus informatique. Lorsque vous soupçonnez que votre Internet Explorer a été détourné par un cheval de Troie ou autrement compromis par des pirates en ligne, la meilleure chose à faire est de passer à un autre navigateur Internet tel que Mozilla Firefox, Google Chrome ou Apple Safari pour télécharger la sécurité de votre choix. programme - Safebytes Anti-Malware.

Créez un antivirus USB portable pour éliminer les virus

Une autre technique consiste à télécharger et à transférer une application antivirus à partir d'un ordinateur propre pour exécuter une analyse sur l'ordinateur infecté. Suivez ces étapes pour exécuter l'anti-malware sur l'ordinateur affecté.

1) Téléchargez l'anti-malware sur un PC sans virus.

2) Connectez le lecteur flash à une fente USB sur l'ordinateur propre.

3) Double-cliquez sur le fichier exe pour exécuter l'assistant d'installation.

4) Choisissez la clé USB comme emplacement de sauvegarde du fichier. Suivez les instructions à l'écran pour terminer le processus d'installation.

5) Maintenant, transférez le lecteur flash sur l'ordinateur infecté.

6) Exécutez Safebytes Anti-malware directement à partir de la clé USB en double-cliquant sur l'icône.

7) Cliquez sur le bouton «Analyser maintenant» pour lancer l'analyse antivirus.

Protégez votre PC contre les logiciels malveillants avec SafeBytes Security Suite

Si vous cherchez à installer un programme anti-malware pour votre PC, il existe néanmoins de nombreux outils sur le marché à considérer, vous ne pouvez tout simplement pas faire confiance aveuglément à qui que ce soit, qu'il s'agisse d'un programme payant ou gratuit. Certains d'entre eux sont excellents, mais il existe plusieurs applications de scamware qui prétendent être d'authentiques programmes anti-malware en attente de faire des ravages sur votre PC. Vous devez choisir une entreprise qui développe le meilleur anti-malware du secteur et qui a acquis une réputation de fiable. L'une des applications hautement recommandées par les analystes du secteur est SafeBytes Anti-Malware, le programme le plus sûr pour Microsoft Windows.

SafeBytes peut être décrit comme une application antivirus en temps réel très efficace conçue pour aider l'utilisateur moyen d'un ordinateur à protéger son PC contre les menaces Internet malveillantes. Grâce à sa technologie de pointe, ce logiciel vous aidera à protéger votre ordinateur contre les infections provoquées par divers types de logiciels malveillants et autres menaces Internet, notamment les logiciels espions, les logiciels publicitaires, les chevaux de Troie, les vers, les virus informatiques, les enregistreurs de frappe, les ransomwares et les programmes potentiellement indésirables ( PUP).

Ce produit de sécurité particulier offre de nombreuses fonctionnalités merveilleuses. Voici quelques-unes des fonctionnalités que vous aimerez dans SafeBytes.

Protection active : SafeBytes offre une protection active entièrement mains libres et est configuré pour observer, bloquer et tuer toutes les menaces informatiques dès sa première rencontre. Il vérifiera votre PC pour toute activité suspecte à tout moment et son pare-feu inégalé protège votre ordinateur contre l'entrée illégale du monde extérieur.

Protection robuste et anti-malware : En utilisant un moteur de malware acclamé par la critique, SafeBytes offre une protection multicouche conçue pour capturer et supprimer les menaces cachées au plus profond de votre PC.

Sécurité Web: Safebytes attribue à tous les sites un classement de sécurité unique qui vous aide à savoir si la page Web que vous êtes sur le point de visiter peut être consultée en toute sécurité ou si elle est connue pour être un site de phishing.

Numérisation extrêmement rapide : Le moteur d'analyse antivirus de SafeBytes est l'un des plus rapides et des plus efficaces du secteur. Son analyse ciblée augmente considérablement le taux de détection des virus intégrés dans divers fichiers informatiques.

Poids léger: SafeBytes est un logiciel vraiment léger. Il consomme une puissance de traitement extrêmement faible car il s'exécute en arrière-plan, ce qui signifie que vous n'observerez aucune difficulté de performance de l'ordinateur.

24 / 7 soutien: Pour tout problème technique ou assistance produit, vous pouvez obtenir une assistance d'experts 24h/7 et XNUMXj/XNUMX via chat et e-mail.

Pour résumer, SafeBytes Anti-Malware offre une protection exceptionnelle combinée à une faible utilisation des ressources système acceptable avec à la fois une excellente détection et prévention des logiciels malveillants. Vous réalisez peut-être maintenant que cet outil particulier fait plus que simplement analyser et supprimer les menaces de votre ordinateur. Vous obtiendrez la meilleure protection complète pour l'argent que vous payez sur l'abonnement SafeBytes AntiMalware, cela ne fait aucun doute.

Détails techniques et suppression manuelle (utilisateurs avancés)

Si vous souhaitez faire la suppression de ChatZum manuellement plutôt que d'utiliser un outil logiciel automatisé, vous pouvez suivre ces étapes simples: Accédez au Panneau de configuration Windows, cliquez sur "Ajout / Suppression de programmes" et là, choisissez l'application incriminée à supprimer. En cas de versions suspectes de plug-ins de navigateur Web, vous pouvez facilement vous en débarrasser via le gestionnaire d'extensions de votre navigateur Web. Vous pouvez également réinitialiser votre page d'accueil et vos fournisseurs de recherche, ainsi que supprimer l'historique de navigation, les fichiers temporaires et les cookies.

Si vous choisissez de supprimer manuellement les fichiers système et les entrées de registre Windows, utilisez la liste suivante pour vous assurer de savoir exactement quels fichiers supprimer avant d'entreprendre toute action. Veuillez noter que seuls les utilisateurs avancés doivent essayer de modifier manuellement les fichiers système, principalement parce que la suppression d'une entrée de registre vitale unique entraîne un problème grave ou même un crash du PC. De plus, certains logiciels malveillants sont capables de se répliquer ou d'empêcher leur suppression. Il est recommandé d'effectuer ce processus de suppression des logiciels malveillants en mode sans échec.

Qu'est-ce que GitHub exactement ?

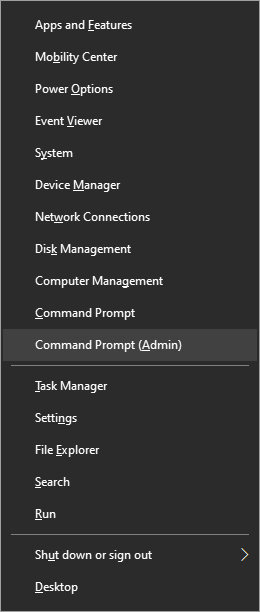

Qu'est-ce que GitHub exactement ? Une fois le menu apparu, cliquez on Invite de commandes (admin)

Une fois le menu apparu, cliquez on Invite de commandes (admin)

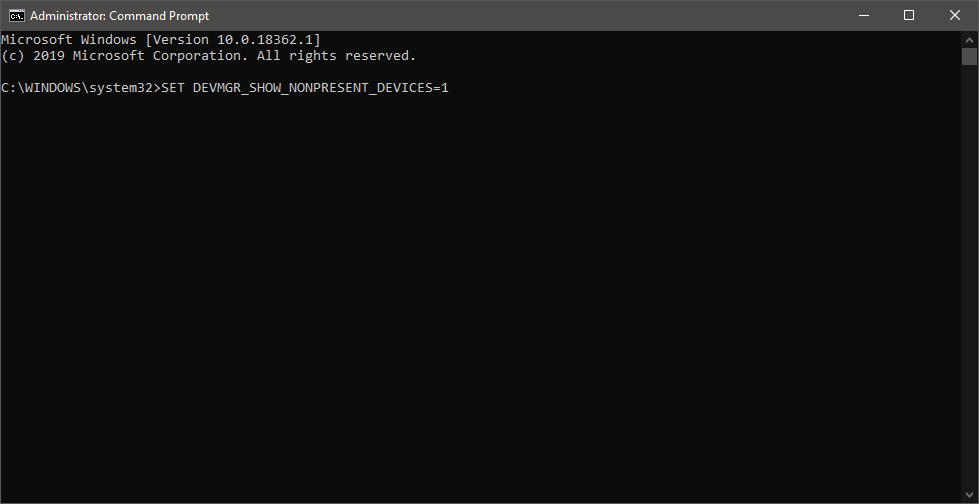

Une fois que l'invite de commande avec les privilèges d'administrateur apparaît à l'écran tapez-le chaîne suivante:

Une fois que l'invite de commande avec les privilèges d'administrateur apparaît à l'écran tapez-le chaîne suivante:

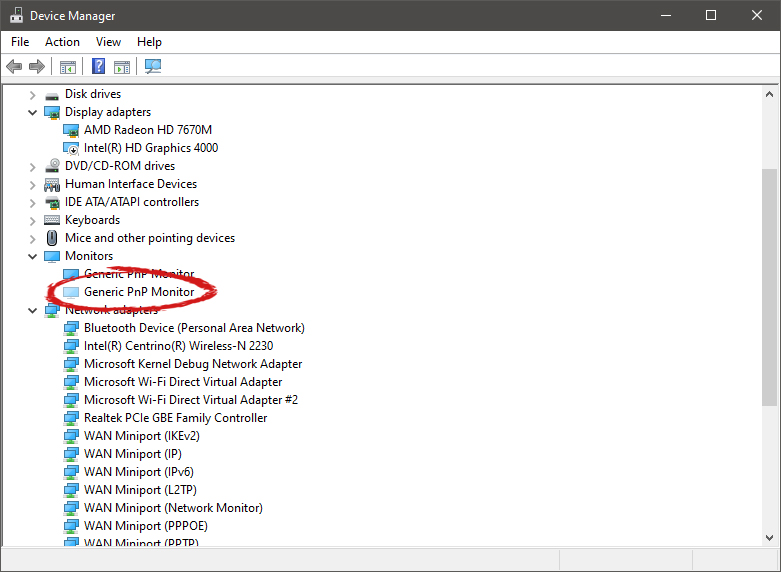

Cette commande forcera Windows à afficher tous les périphériques dans le gestionnaire de périphériques, y compris les anciens qui ne sont plus utilisés, mais comme leurs pilotes sont toujours installés, les périphériques s'afficheront. Lorsque vous tapez la commande, appuyez sur ENTRER. Appuyez encore une fois FENÊTRES + X pour afficher le menu masqué mais cette fois, choisissez le Gestionnaire de périphériques

Cette commande forcera Windows à afficher tous les périphériques dans le gestionnaire de périphériques, y compris les anciens qui ne sont plus utilisés, mais comme leurs pilotes sont toujours installés, les périphériques s'afficheront. Lorsque vous tapez la commande, appuyez sur ENTRER. Appuyez encore une fois FENÊTRES + X pour afficher le menu masqué mais cette fois, choisissez le Gestionnaire de périphériques

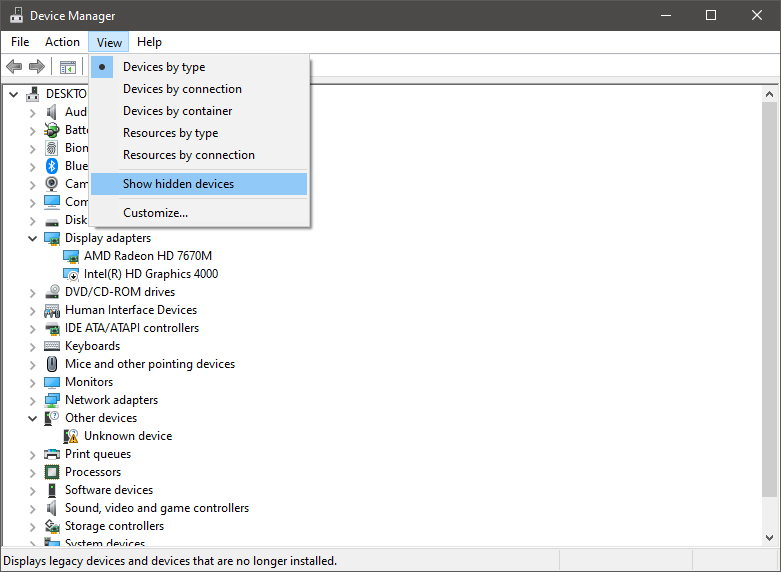

Le gestionnaire de périphériques s'ouvrira, accédez à vue> appareils cachés par la neige afin d'afficher les appareils inutilisés.

Le gestionnaire de périphériques s'ouvrira, accédez à vue> appareils cachés par la neige afin d'afficher les appareils inutilisés.

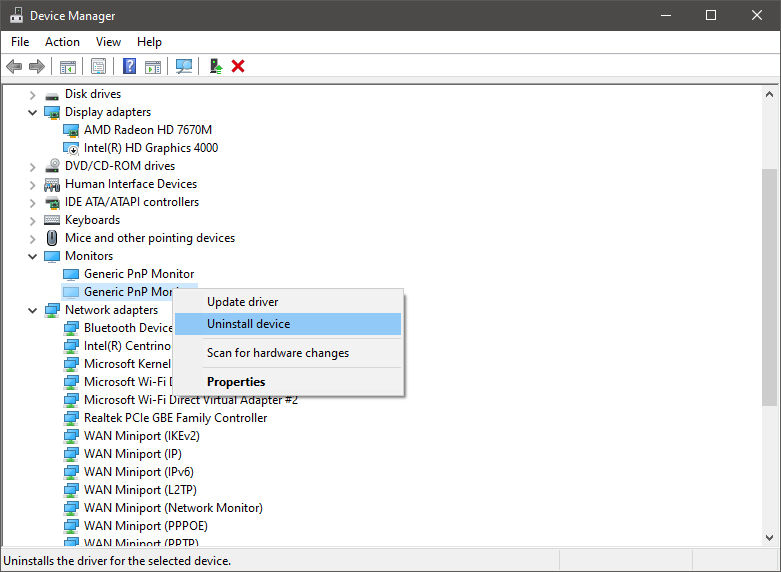

Faites un clic droit sur l'appareil et cliquez sur désinstaller l'appareil pour le supprimer complètement de votre système.

Faites un clic droit sur l'appareil et cliquez sur désinstaller l'appareil pour le supprimer complètement de votre système.

S'il vous plaît toujours faire attention lors de la suppression d'appareils afin que vous ne retirez pas l'appareil en cours d'utilisation par erreur et toujours revérifier que vous supprimez quelque chose que vous aviez sur votre système. Cette méthode montrera tous les appareils cachés même ceux qui sont cachés mais essentiels au bon fonctionnement du système.

S'il vous plaît toujours faire attention lors de la suppression d'appareils afin que vous ne retirez pas l'appareil en cours d'utilisation par erreur et toujours revérifier que vous supprimez quelque chose que vous aviez sur votre système. Cette méthode montrera tous les appareils cachés même ceux qui sont cachés mais essentiels au bon fonctionnement du système.