EverydayLookup ist eine von Mindspark Inc. entwickelte Browsererweiterung für Google Chrome. Mit dieser Erweiterung können Benutzer herausfinden, zu welchem Mobilfunknetz eine bestimmte Nummer gehört, die Vorwahl eines Landes/einer Stadt herausfinden oder eine Stadt anhand der Postleitzahl finden. Obwohl diese Funktionen vielversprechend und interessant aussehen, hat diese Erweiterung auch eine Kehrseite.

Nach der Installation ändert diese Erweiterung Ihre Standardsuchmaschine, die Startseite und einen neuen Tab für die Suche von MyWay.com aus. Sie überwacht die Surfaktivitäten der Benutzer, protokolliert Suchvorgänge, besuchte Links, geöffnete Websites und andere Informationen. Diese Informationen werden an Mindspark-Werbeserver weitergeleitet und später verkauft/verwendet, um Anzeigen gezielter auszurichten.

Wenn Sie mit dieser Erweiterung im Internet surfen, werden während Ihrer Browsersitzungen zusätzliche Anzeigen und gesponserte Inhalte angezeigt (auch wenn die Anzeigen nicht Ihren Suchanfragen entsprechen). Es kann Banner in Websites einfügen und manchmal sogar eine Anzeige über dem Inhalt der Website platzieren, was es äußerst ärgerlich macht, damit umzugehen.

Über Browser-Hijacker

Browser-Hijacking bedeutet, dass ein bösartiger Code ohne Ihre Erlaubnis die Kontrolle über Ihren Webbrowser übernommen und die Einstellungen geändert hat. Browser-Hijacker können viele verschiedene Dinge auf Ihrem Computer anstellen. Typischerweise wird Browser-Hijacking verwendet, um Werbeeinnahmen zu erzielen, die durch erzwungene Mausklicks auf Anzeigen und Website-Besuche entstehen. Auch wenn es naiv erscheinen mag: Alle Browser-Hijacker sind schädlich und werden daher immer als Sicherheitsbedrohung eingestuft. Browser-Hijacker können auch zulassen, dass andere schädliche Programme ohne Ihr Wissen den Computer weiter schädigen. So können Sie feststellen, ob Ihr Browser gehackt wurde. Zu den Anzeichen dafür, dass ein Browser gehackt wurde, gehören:

1. Ihre Homepage wird auf eine unbekannte Webseite zurückgesetzt

2. Ihren Lieblingsseiten wurden neue Lesezeichen hinzugefügt, die auf pornografische Websites verweisen

3. Die wesentlichen Webbrowser-Einstellungen werden geändert und unerwünschte oder unsichere Ressourcen werden zur Liste der vertrauenswürdigen Sites hinzugefügt

4. Suchen Sie nach neuen Symbolleisten, die Sie einfach nicht hinzugefügt haben

5. Sie finden viele Popups auf Ihrem Bildschirm

6. Ihr Webbrowser läuft langsam oder zeigt häufige Fehler an

7. Unfähigkeit, zu bestimmten Websites zu navigieren, insbesondere zu Antiviren- und anderen Sicherheitssoftware-Webseiten.

Genau wie der Browser-Hijacker seinen Weg zu Ihrem Computer findet

Browser-Hijacker können auf die eine oder andere Weise in einen Computer gelangen, beispielsweise über Dateifreigabe, Downloads und E-Mail. Viele Webbrowser-Hijackings erfolgen über Zusatzprogramme, z. B. Browser-Hilfsobjekte (BHO), Symbolleisten oder Erweiterungen, die Browsern hinzugefügt werden, um ihnen zusätzliche Funktionen zu verleihen. Manchmal haben Sie einen Browser-Hijacker fälschlicherweise als Teil eines Softwarepakets (im Allgemeinen Freeware oder Shareware) akzeptiert. Ein gutes Beispiel für einige bekannte Browser-Hijacker sind Conduit, Anyprotect, Babylon, DefaultTab, SweetPage, Delta Search und RocketTab, aber die Namen ändern sich ständig. Browser-Hijacker können Tastenanschläge von Benutzern aufzeichnen, um möglicherweise unschätzbare Informationen zu sammeln, was zu Datenschutzbedenken führt, Computerinstabilität verursacht, das Surferlebnis des Benutzers erheblich beeinträchtigt und den Computer schließlich so weit verlangsamt, dass er unbrauchbar wird.

So entfernen Sie einen Browser-Hijacker

Bestimmte Browser-Hijackings können einfach gestoppt werden, indem Sie die entsprechende Malware-Anwendung über Ihr Control Panel entdecken und entfernen. Oft kann es schwierig sein, das Schadprogramm zu finden und zu löschen, da die zugehörige Datei als Teil des Betriebssystemprozesses ausgeführt wird. Darüber hinaus erfordert das manuelle Entfernen viele zeitaufwändige und knifflige Verfahren, die für neue Computerbenutzer nur sehr schwer durchzuführen sind. Branchenexperten empfehlen Benutzern immer, jegliche Malware, einschließlich Browser-Hijacker, mithilfe eines automatischen Entfernungstools zu entfernen, was einfacher, sicherer und schneller ist als die manuelle Entfernungslösung. Wenn Sie hartnäckige Hijacker effektiv beseitigen möchten, installieren Sie die preisgekrönte Anti-Malware-Software Safebytes Anti-Malware. Und nutzen Sie einen Systemoptimierer wie Total System Care, um alle zugehörigen Dateien aus der Registrierung zu löschen und Browserprobleme zu beheben.

Kann Safebytes Anti-Malware wegen eines Virus nicht installieren? Versuche dies!

Praktisch jede Malware ist von Natur aus schädlich, aber bestimmte Arten von Malware richten auf Ihrem Computer viel mehr Schaden an als andere. Einige Malware-Typen ändern die Browsereinstellungen durch Hinzufügen eines Proxyservers oder ändern die DNS-Konfigurationseinstellungen des Computers. In solchen Fällen können Sie einige oder alle Websites nicht besuchen und daher die erforderliche Sicherheitssoftware zum Entfernen der Infektion nicht herunterladen oder installieren. Was tun, wenn bösartige Software Sie daran hindert, Anti-Malware herunterzuladen oder zu installieren? Es gibt einige Korrekturen, mit denen Sie versuchen könnten, dieses Problem zu umgehen.

Installation im abgesicherten Modus mit Netzwerk

Falls die Malware so eingestellt ist, dass sie beim Start von Windows geladen wird, sollte dies durch Booten im abgesicherten Modus vermieden werden. Da nur das Nötigste an Anwendungen und Diensten im „abgesicherten Modus“ gestartet wird, gibt es kaum einen Grund für das Auftreten von Problemen. Gehen Sie wie unten beschrieben vor, um Ihre Windows XP-, Vista- oder 7-Computer im abgesicherten Modus mit Netzwerkbetrieb zu starten.

1) Drücken Sie beim Einschalten die Taste F8, während der Windows-Begrüßungsbildschirm geladen wird. Dadurch wird das Menü Erweiterte Startoptionen aufgerufen.

2) Wählen Sie den abgesicherten Modus mit Netzwerk mit den Pfeiltasten und drücken Sie die Eingabetaste.

3) Sobald Sie in diesen Modus gelangen, sollten Sie wieder über eine Internetverbindung verfügen. Nutzen Sie jetzt Ihren Browser, um Safebytes Anti-Malware herunterzuladen und zu installieren.

4) Führen Sie nach der Installation einen vollständigen Scan durch und lassen Sie das Programm die erkannten Bedrohungen löschen.

Beziehen Sie die Sicherheitssoftware mit einem alternativen Browser

Schädlicher Programmcode kann Schwachstellen in einem bestimmten Browser ausnutzen und den Zugriff auf alle Websites mit Anti-Malware-Software blockieren. Wenn Sie den Verdacht haben, dass Ihr Internet Explorer von einem Computervirus entführt oder auf andere Weise von Online-Hackern kompromittiert wurde, sollten Sie zu einem anderen Internetbrowser wie Mozilla Firefox, Google Chrome oder Apple Safari wechseln, um die von Ihnen gewählte Sicherheit herunterzuladen Software - Safebytes Anti-Malware.

Installieren Sie Antivirenprogramme und führen Sie sie von Ihrem Thumb-Laufwerk aus

Eine andere Möglichkeit besteht darin, Anti-Malware-Software von einem sauberen PC herunterzuladen und zu übertragen, um einen Scan auf dem betroffenen Computer durchzuführen. Befolgen Sie diese Schritte, um die Anti-Malware auf dem infizierten Computer auszuführen.

1) Installieren Sie Safebytes Anti-Malware auf einem sauberen Computer.

2) Stecken Sie das USB-Laufwerk in den nicht infizierten Computer.

3) Doppelklicken Sie auf die ausführbare Datei, um den Installationsassistenten zu öffnen.

4) Wählen Sie das USB-Laufwerk als Speicherort aus, wenn der Assistent Sie fragt, wo genau Sie die Anwendung installieren möchten. Befolgen Sie die Anweisungen, um den Installationsvorgang abzuschließen.

5) Übertragen Sie nun das USB-Stick auf den infizierten PC.

6) Doppelklicken Sie auf die EXE-Datei, um die Safebytes-Software direkt vom USB-Stick zu öffnen.

7) Klicken Sie auf die Schaltfläche "Jetzt scannen", um den Virenscan zu starten.

Ein Blick auf das beste AntiMalware-Programm

Heutzutage kann ein Anti-Malware-Tool Ihren Computer oder Laptop vor verschiedenen Arten von Internetbedrohungen schützen. Aber wie wählt man unter den verschiedenen auf dem Markt erhältlichen Malware-Schutzanwendungen die richtige aus? Vielleicht wissen Sie, dass es zahlreiche Anti-Malware-Unternehmen und -Tools gibt, die Sie in Betracht ziehen sollten. Einige sind ihr Geld durchaus wert, die meisten jedoch nicht. Sie müssen darauf achten, nicht die falsche Anwendung auszuwählen, insbesondere wenn Sie ein Premium-Programm erwerben. Eines der von Branchenführern am meisten empfohlenen Tools ist SafeBytes Anti-Malware, das zuverlässigste Programm für Windows-Computer. SafeBytes Anti-Malware ist ein vertrauenswürdiges Tool, das Ihren Computer nicht nur dauerhaft schützt, sondern auch für Menschen aller Leistungsstufen recht einfach zu verwenden ist. Dieses Programm kann Ihren PC leicht identifizieren, entfernen und vor den neuesten Malware-Angriffen wie Spyware, Adware, Trojanern, Ransomware, PUPs, Würmern, Parasiten und anderen potenziell schädlichen Softwareprogrammen schützen.

SafeBytes verfügt im Vergleich zu verschiedenen anderen Anti-Malware-Programmen über hervorragende Funktionen. Hier sind einige der großartigen aufgelistet:

Anti-Malware-Schutz: Mithilfe seines fortschrittlichen und ausgefeilten Algorithmus kann dieses Tool zur Malware-Beseitigung die in Ihrem Computersystem verborgenen Malware-Bedrohungen effektiv erkennen und beseitigen.

Aktiver Schutz: SafeBytes bietet rund um die Uhr Schutz für Ihren Computer und begrenzt Malware-Angriffe sofort. Diese Software überwacht Ihren Computer ständig auf verdächtige Aktivitäten und aktualisiert sich kontinuierlich, um über die neuesten Bedrohungen auf dem Laufenden zu bleiben.

Internetschutz: Durch seine einzigartige Sicherheitsbewertung warnt Sie SafeBytes, ob der Zugriff auf eine Website sicher ist oder nicht. Dadurch stellen Sie sicher, dass Sie beim Surfen im Internet stets von Ihrer Online-Sicherheit überzeugt sind.

Hochgeschwindigkeits-Malware-Scan-Engine: Die Hochgeschwindigkeits-Malware-Scan-Engine von SafeBytes verkürzt die Scan-Zeit und verlängert die Akkulaufzeit. Gleichzeitig werden infizierte Computerdateien oder andere Internetbedrohungen effektiv gefunden und beseitigt.

Geringe Speicher-/CPU-Auslastung: SafeBytes ist bekannt für seinen minimalen Einfluss auf Computerressourcen und seine hohe Erkennungsrate verschiedener Bedrohungen. Es läuft leise und effizient im Hintergrund, sodass Sie Ihren Computer oder Laptop jederzeit mit voller Leistung nutzen können.

Premium-Support: Bei technischen Fragen oder Produktberatung können Sie rund um die Uhr professionelle Unterstützung per Chat und E-Mail erhalten. Zusammenfassend lässt sich sagen, dass SafeBytes Anti-Malware wirklich großartig ist, um Ihren Computer vor allen Arten von Malware-Bedrohungen zu schützen. Malware-Probleme gehören der Vergangenheit an, sobald Sie dieses Softwareprogramm verwenden. Wenn Sie auf der Suche nach der allerbesten Malware-Entfernungsanwendung auf dem Markt sind und es Ihnen nichts ausmacht, ein paar Dollar dafür auszugeben, entscheiden Sie sich für SafeBytes Anti-Malware.

Technische Details und manuelle Entfernung (fortgeschrittene Benutzer)

Wenn Sie EverydayLookup manuell entfernen möchten, ohne ein automatisiertes Tool zu verwenden, können Sie dies möglicherweise tun, indem Sie die Anwendung aus dem Microsoft Windows-Menü „Programme hinzufügen/entfernen“ entfernen oder im Falle von Browser-Plug-Ins auf gehen Browsers AddOn/Extension Manager und deinstallieren Sie ihn. Wahrscheinlich möchten Sie auch Ihren Internetbrowser zurücksetzen. Um eine vollständige Entfernung sicherzustellen, suchen Sie die folgenden Registrierungseinträge auf Ihrem Computer und löschen Sie sie oder setzen Sie die Werte entsprechend zurück. Dies ist jedoch eine komplizierte Aufgabe und nur Computerexperten können sie sicher durchführen. Darüber hinaus ist bestimmte Malware in der Lage, sich zu replizieren oder die Entfernung zu verhindern. Es wird empfohlen, den Entfernungsvorgang im abgesicherten Modus von Windows durchzuführen.

Dateien:

%LOCALAPPDATA%\EverydayLookup_d9 %UserProfile%\Lokale Einstellungen\Anwendungsdaten\EverydayLookup_d9 %UserProfile%\Lokale Einstellungen\Anwendungsdaten\Google\Chrome\Benutzerdaten\Standard\Erweiterungen\fpeepicldbpmefboahpolegllmiglnai %LOCALAPPDATA%\Google\Chrome\Benutzerdaten\Standard \Extensions\fpeepicldbpmefboahpolegllmiglnai %PROGRAMFILES%\EverydayLookup_d9 %PROGRAMFILES(x86)%\EverydayLookup_d9 %UserProfile%\Lokale Einstellungen\Anwendungsdaten\EverydayLookupTooltab

Registrierung:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\services\EverydayLookup_d9Service

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run, value: EverydayLookup EPM Support

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run, value: EverydayLookup EPM Support

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Toolbar, value: 0a7d3c2c-131d-4b0a-9c1b-2045f6bae42a

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Internet Explorer\Toolbar, value: 0a7d3c2c-131d-4b0a-9c1b-2045f6bae42a

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Internet Explorer\SearchScopes\3eb9a50f-f2ab-4d63-8e33-96d71f659640

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\SearchScopes\3eb9a50f-f2ab-4d63-8e33-96d71f659640

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Approved Extensions, value: 0A7D3C2C-131D-4B0A-9C1B-2045F6BAE42A

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\EverydayLookup_d9

HKEY_CURRENT_USER\Software\EverydayLookup_d9

HKEY_CURRENT_USER\Software\AppDataLow\Software\EverydayLookup_d9

HKEY_CURRENT_USER\Software\EverydayLookup

Alle Optionen werden entfernt

Alle Optionen werden entfernt

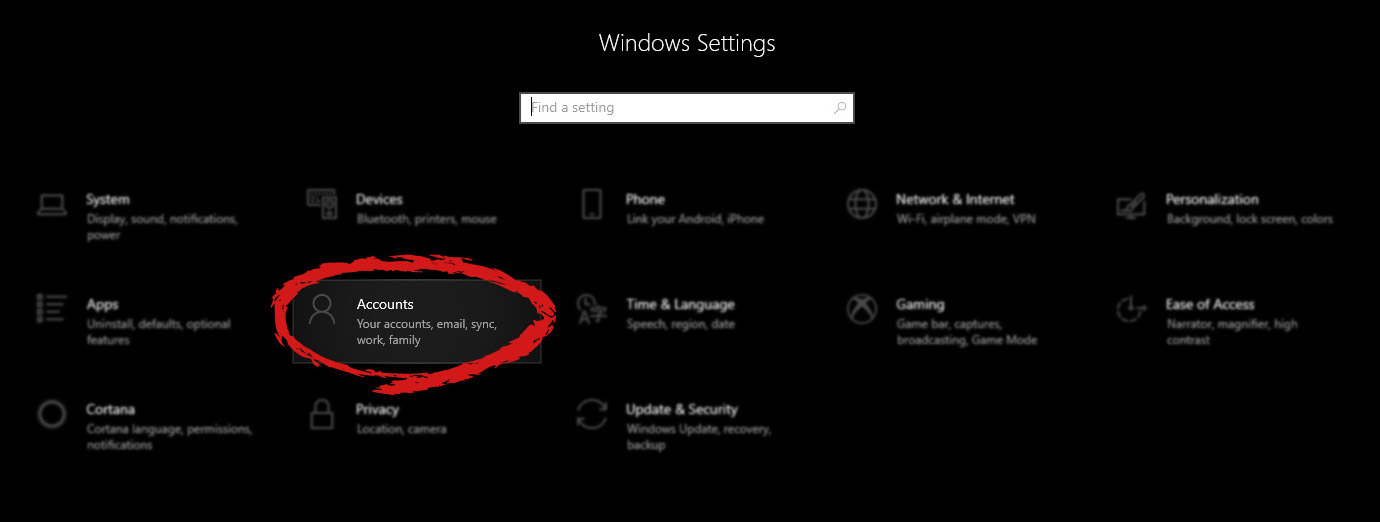

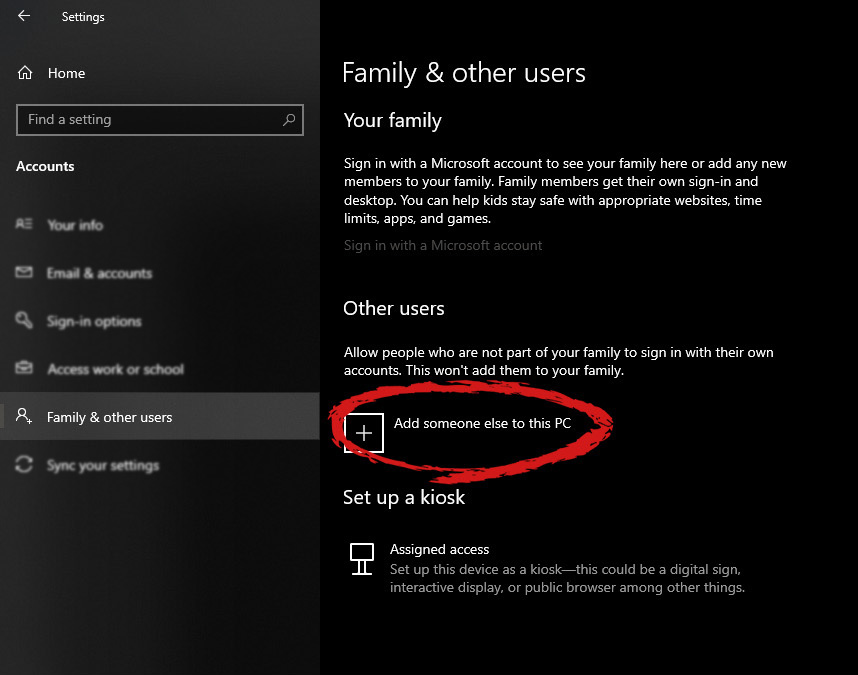

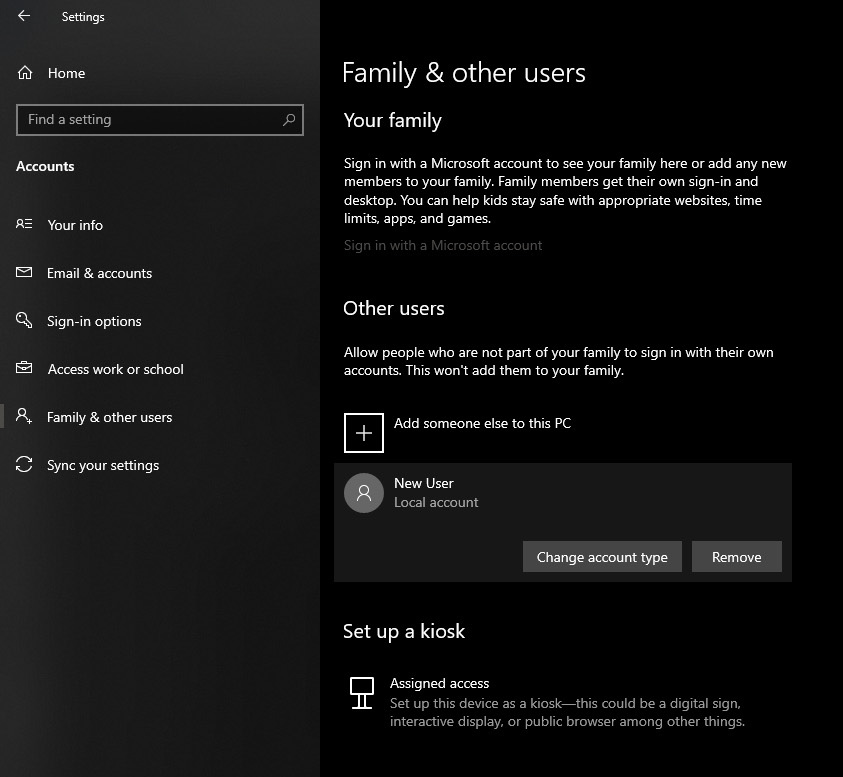

Windows geht dann zum Konteneinstellungen Seite. Innerhalb dieser Seite, Klicken Sie auf die Familie & andere Benutzer um die Einstellung für den ausgewählten Abschnitt rechts zu öffnen. Auf den richtigen Einstellungen Bildschirm Veränderung zum unteren Teil und Klicken Sie einmal mit der linken Maustaste, um eine andere Person zu diesem PC hinzuzufügen

Windows geht dann zum Konteneinstellungen Seite. Innerhalb dieser Seite, Klicken Sie auf die Familie & andere Benutzer um die Einstellung für den ausgewählten Abschnitt rechts zu öffnen. Auf den richtigen Einstellungen Bildschirm Veränderung zum unteren Teil und Klicken Sie einmal mit der linken Maustaste, um eine andere Person zu diesem PC hinzuzufügen

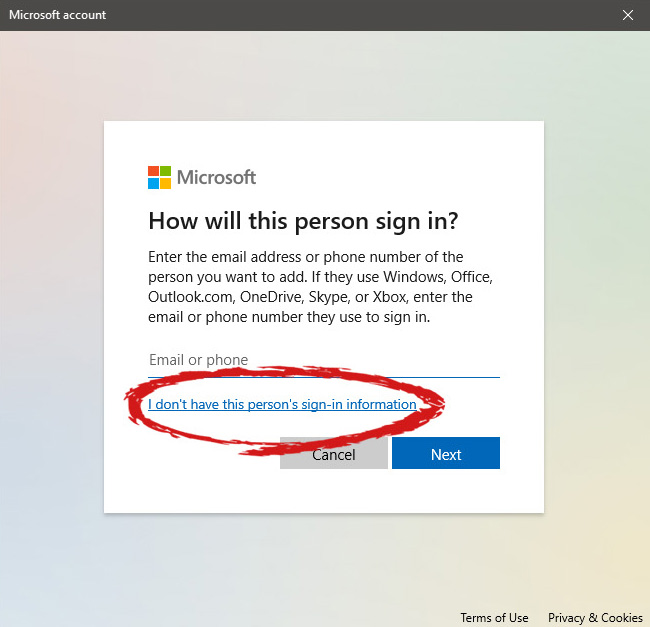

Wann Fügen Sie diesem PC eine andere Person hinzu Wenn Sie darauf klicken, wird ein Popup-Fenster angezeigt, in dem Sie aufgefordert werden, die E-Mail-Adresse der Person und später das Kennwort ihres Microsoft-Kontos anzugeben, nachdem Sie die erforderlichen Informationen eingegeben haben. a neuer Benutzer wurde hinzugefügt und er kann seine Microsoft-Anmeldeinformationen auf dem Anmeldebildschirm verwenden, um diesen Computer zu verwenden.

Wann Fügen Sie diesem PC eine andere Person hinzu Wenn Sie darauf klicken, wird ein Popup-Fenster angezeigt, in dem Sie aufgefordert werden, die E-Mail-Adresse der Person und später das Kennwort ihres Microsoft-Kontos anzugeben, nachdem Sie die erforderlichen Informationen eingegeben haben. a neuer Benutzer wurde hinzugefügt und er kann seine Microsoft-Anmeldeinformationen auf dem Anmeldebildschirm verwenden, um diesen Computer zu verwenden.

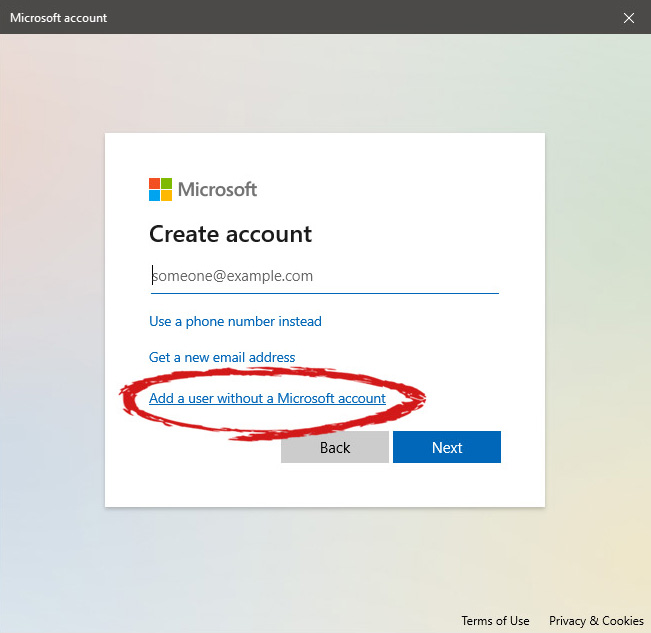

Daraufhin wird ein weiteres Popup-Fenster geöffnet, in dem Sie die Möglichkeit haben, ein Microsoft-Konto für diese Person zu erstellen, eine Telefonnummer anstelle eines Microsoft-Kontos zu verwenden oder eine neue E-Mail-Adresse für den Benutzer zu erstellen. Mit jeder dieser Optionen wird ein neuer Benutzer für diesen Computer mit den angegebenen Anmeldeinformationen erstellt. Es gibt jedoch die letzte Option unten im Popup, mit der Sie einen erstellen können Nur lokaler Benutzer ohne Microsoft-Konto. Dieser Benutzer kann diesen Computer verwenden und sein Dokument nicht wie bei Verwendung eines gültigen Microsoft-Kontos über verschiedene Geräte übertragen. Er kann jedoch den Computer verwenden und ihn vollständig nach seinen Wünschen personalisieren.

Daraufhin wird ein weiteres Popup-Fenster geöffnet, in dem Sie die Möglichkeit haben, ein Microsoft-Konto für diese Person zu erstellen, eine Telefonnummer anstelle eines Microsoft-Kontos zu verwenden oder eine neue E-Mail-Adresse für den Benutzer zu erstellen. Mit jeder dieser Optionen wird ein neuer Benutzer für diesen Computer mit den angegebenen Anmeldeinformationen erstellt. Es gibt jedoch die letzte Option unten im Popup, mit der Sie einen erstellen können Nur lokaler Benutzer ohne Microsoft-Konto. Dieser Benutzer kann diesen Computer verwenden und sein Dokument nicht wie bei Verwendung eines gültigen Microsoft-Kontos über verschiedene Geräte übertragen. Er kann jedoch den Computer verwenden und ihn vollständig nach seinen Wünschen personalisieren.

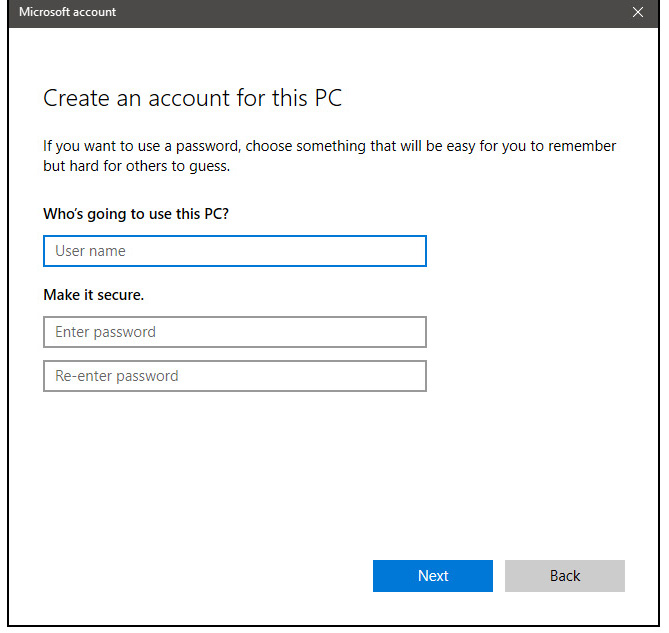

Sobald die Link wird angeklicktwird ein schwebendes Fenster angezeigt, in dem Sie die erforderlichen Informationen eingeben müssen, damit das Konto erstellt werden kann. Sie müssen bereitstellen Benutzername, Passwort und Antworten auf 3 Sicherheitsfragen.

Sobald die Link wird angeklicktwird ein schwebendes Fenster angezeigt, in dem Sie die erforderlichen Informationen eingeben müssen, damit das Konto erstellt werden kann. Sie müssen bereitstellen Benutzername, Passwort und Antworten auf 3 Sicherheitsfragen.

Sobald alle Informationen bereitgestellt wurden, klicken Sie auf on weiter und Ihr neues Nicht-Microsoft lokaler Benutzer wurde erschaffen. Nun, wenn Sie auf klicken Familie & andere Benutzer Sie werden sehen, dass Windows a hinzugefügt hat neuer Benutzer mit dem angegebenen Namen für diesen Computer. Wenn du willst, kannst du einen anderen Benutzer hinzufügen Befolgen Sie auf die gleiche Weise die vorherigen Schritte. Microsoft Windows hat keine Begrenzung für die Anzahl der Benutzer auf einem Computer. Sie können also beliebig viele Benutzer erstellen.

Sobald alle Informationen bereitgestellt wurden, klicken Sie auf on weiter und Ihr neues Nicht-Microsoft lokaler Benutzer wurde erschaffen. Nun, wenn Sie auf klicken Familie & andere Benutzer Sie werden sehen, dass Windows a hinzugefügt hat neuer Benutzer mit dem angegebenen Namen für diesen Computer. Wenn du willst, kannst du einen anderen Benutzer hinzufügen Befolgen Sie auf die gleiche Weise die vorherigen Schritte. Microsoft Windows hat keine Begrenzung für die Anzahl der Benutzer auf einem Computer. Sie können also beliebig viele Benutzer erstellen.

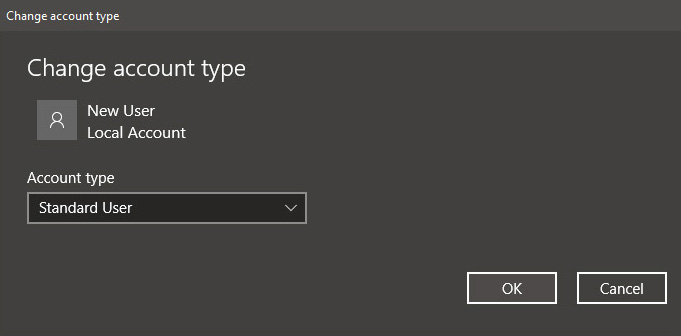

Klicken Sie auf Kontotyp ändern.

Klicken Sie auf Kontotyp ändern.

Der Konto Typhaben Sie die Möglichkeit, diesen Benutzer zu einem zu befördern Administratoren. wenn du willst oder du kannst es als Standardbenutzer.

Der Konto Typhaben Sie die Möglichkeit, diesen Benutzer zu einem zu befördern Administratoren. wenn du willst oder du kannst es als Standardbenutzer.