具有广泛间谍软件功能的新恶意软件会从受感染的 Android 设备中窃取数据,并旨在在读取新信息时自动触发以进行泄露。 该间谍软件只能作为“系统更新”应用程序安装,可通过第三方 Android 应用程序商店获得,因为它从未在 Google 的 Play 商店中提供。 这极大地限制了它可以感染的设备数量,因为大多数有经验的用户很可能一开始就避免安装它。 该恶意软件还缺乏自行感染其他 Android 设备的方法,从而增加了其有限的传播能力。

但是,在窃取您的数据时,此远程访问木马 (RAT) 可以收集大量信息并将其泄露到其命令和控制服务器。 发现它的 Zimperium 研究人员在“窃取数据、消息、图像和控制 Android 手机”时观察到它。

他们补充说:“一旦获得控制权,黑客就可以记录音频和电话、拍照、查看浏览器历史记录、访问 WhatsApp 消息等等。” Zimperium 表示,其广泛的数据盗窃功能包括:

一旦安装在 Android 设备上,恶意软件将向其 Firebase 命令和控制 (C2) 服务器发送几条信息,包括存储统计信息、互联网连接类型以及各种应用程序(如 WhatsApp)的存在。 如果间谍软件具有 root 访问权限,或者在诱骗受害者启用受感染设备上的功能后将使用辅助功能服务,则该间谍软件会直接收集数据。 当用户连接到 Wi-Fi 网络时,它还将扫描外部存储以查找任何存储或缓存的数据、收集数据并将其传送到 C2 服务器。 与其他旨在窃取数据的恶意软件不同,此恶意软件仅在满足某些条件时才会使用 Android 的 contentObserver 和广播接收器触发,例如添加新联系人、新短信或安装新应用程序。

Zimperium 说:“通过 Firebase 消息服务接收到的命令会启动诸如从麦克风录制音频和泄露诸如 SMS 消息之类的数据之类的操作。”

“Firebase 通信仅用于发出命令,专用 C&C 服务器用于通过 POST 请求收集被盗数据。”

当恶意软件收到来自其主人的新命令以伪装其恶意活动时,它还将显示虚假的“正在搜索更新..”系统更新通知。 该间谍软件还通过隐藏抽屉/菜单中的图标来隐藏其在受感染的 Android 设备上的存在。 为了进一步逃避检测,它只会窃取它找到的视频和图像的缩略图,从而减少受害者的带宽消耗,以避免将他们的注意力吸引到后台数据泄露活动上。 与其他大量收集数据的恶意软件不同,这款恶意软件还将确保它仅泄露最新数据,收集在过去几分钟内创建的位置数据和拍摄的照片。

如果您想 读 更有用 文章和提示 关于各种软件和硬件的访问 errortools 每日

更多信息和手动维修

更多信息和手动维修“Windows 沙盒无法启动。 错误 0x80070015。 设备未就绪。 您想提交有关此问题的反馈吗?”如果您是在 Windows Sandbox 中遇到此类错误的用户之一,那么您来对地方了,因为这篇文章将帮助您解决这个问题。 您所要做的就是遵循下面提供的每个选项。

“设备需要进一步安装”除了损坏或过时的驱动程序外,该错误还可能是由挂起的更新、英特尔 PROSet 无线驱动程序的版本不正确或检查错误事件引起的。 无论原因是什么,这篇文章都会为您提供一些可以帮助您解决问题的潜在修复方法。 但是在您解决问题之前,请确保您的 Windows 10 计算机已更新到其最新版本,并且您一定不要忘记检查您在事件查看器上检查的事件是否正确。 了解这些内容后,请继续执行以下说明。

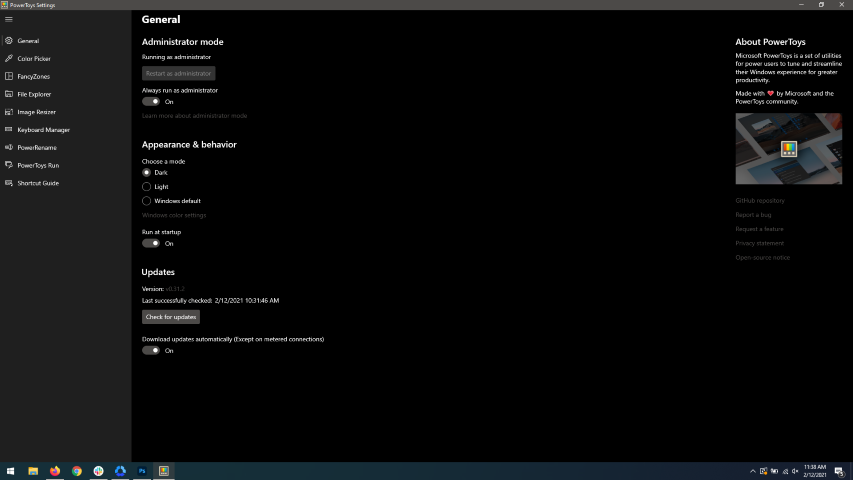

打开后会收到 一般设置 窗户。 这些是电动玩具本身的设置,您可以在此处检查更新、更改电动玩具的外观、在系统启动时运行它并以管理员身份运行它们。 设置它们以使其最适合您的需求。

打开后会收到 一般设置 窗户。 这些是电动玩具本身的设置,您可以在此处检查更新、更改电动玩具的外观、在系统启动时运行它并以管理员身份运行它们。 设置它们以使其最适合您的需求。

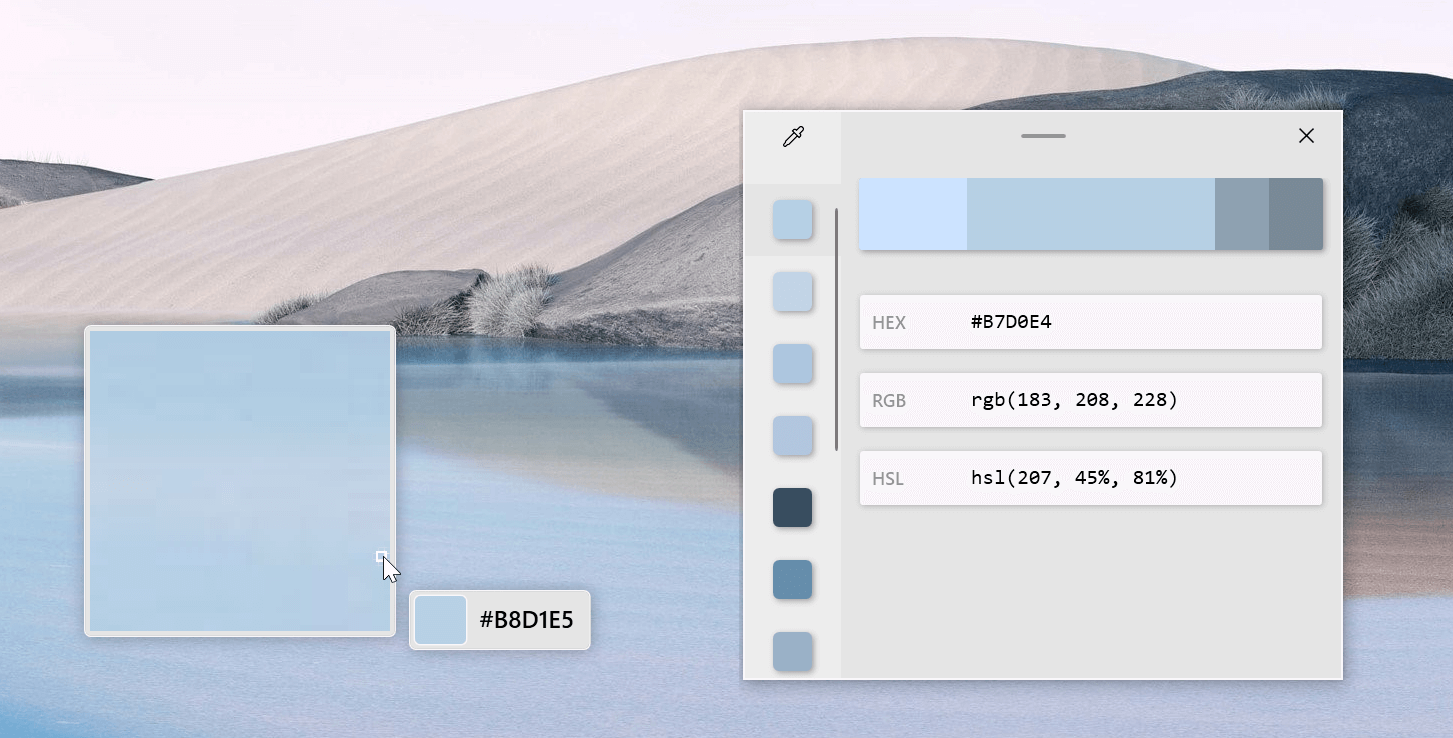

顾名思义,颜色选择器将让您选择颜色,它将从正在运行的应用程序和窗口中采样颜色,捕捉它们的值,并将它们放在剪贴板中。 如果您是一名平面设计师,想要创建一些很酷的 word 文档,或者只是想比较颜色之间的差异,这是一个有用的应用程序。 激活拾色器后,将鼠标光标悬停在要复制的颜色上,然后单击鼠标左键选择一种颜色。 如果您想更详细地查看光标周围的区域,请向上滚动以放大。复制的颜色将以设置中配置的格式(默认为十六进制)存储在剪贴板中。 编辑器可让您查看拾取颜色的历史记录(最多 20 种)并以任何预定义的字符串格式复制它们的表示。 您可以配置在编辑器中可见的颜色格式以及它们出现的顺序。 此配置可在 PowerToys 设置中找到。 编辑器还允许您微调任何选择的颜色或获得新的相似颜色。 编辑器预览当前所选颜色的不同深浅 - 2 种较浅的颜色和 2 种较深的颜色。 单击任何这些替代颜色阴影会将选择添加到拾取颜色的历史记录中(显示在颜色历史记录列表的顶部)。 中间的颜色代表您当前从颜色历史中选择的颜色。 单击它,将出现微调配置控件,它可以让您更改当前颜色的 HUE 或 RGB 值。 按 OK 会将新配置的颜色添加到颜色历史记录中。

顾名思义,颜色选择器将让您选择颜色,它将从正在运行的应用程序和窗口中采样颜色,捕捉它们的值,并将它们放在剪贴板中。 如果您是一名平面设计师,想要创建一些很酷的 word 文档,或者只是想比较颜色之间的差异,这是一个有用的应用程序。 激活拾色器后,将鼠标光标悬停在要复制的颜色上,然后单击鼠标左键选择一种颜色。 如果您想更详细地查看光标周围的区域,请向上滚动以放大。复制的颜色将以设置中配置的格式(默认为十六进制)存储在剪贴板中。 编辑器可让您查看拾取颜色的历史记录(最多 20 种)并以任何预定义的字符串格式复制它们的表示。 您可以配置在编辑器中可见的颜色格式以及它们出现的顺序。 此配置可在 PowerToys 设置中找到。 编辑器还允许您微调任何选择的颜色或获得新的相似颜色。 编辑器预览当前所选颜色的不同深浅 - 2 种较浅的颜色和 2 种较深的颜色。 单击任何这些替代颜色阴影会将选择添加到拾取颜色的历史记录中(显示在颜色历史记录列表的顶部)。 中间的颜色代表您当前从颜色历史中选择的颜色。 单击它,将出现微调配置控件,它可以让您更改当前颜色的 HUE 或 RGB 值。 按 OK 会将新配置的颜色添加到颜色历史记录中。

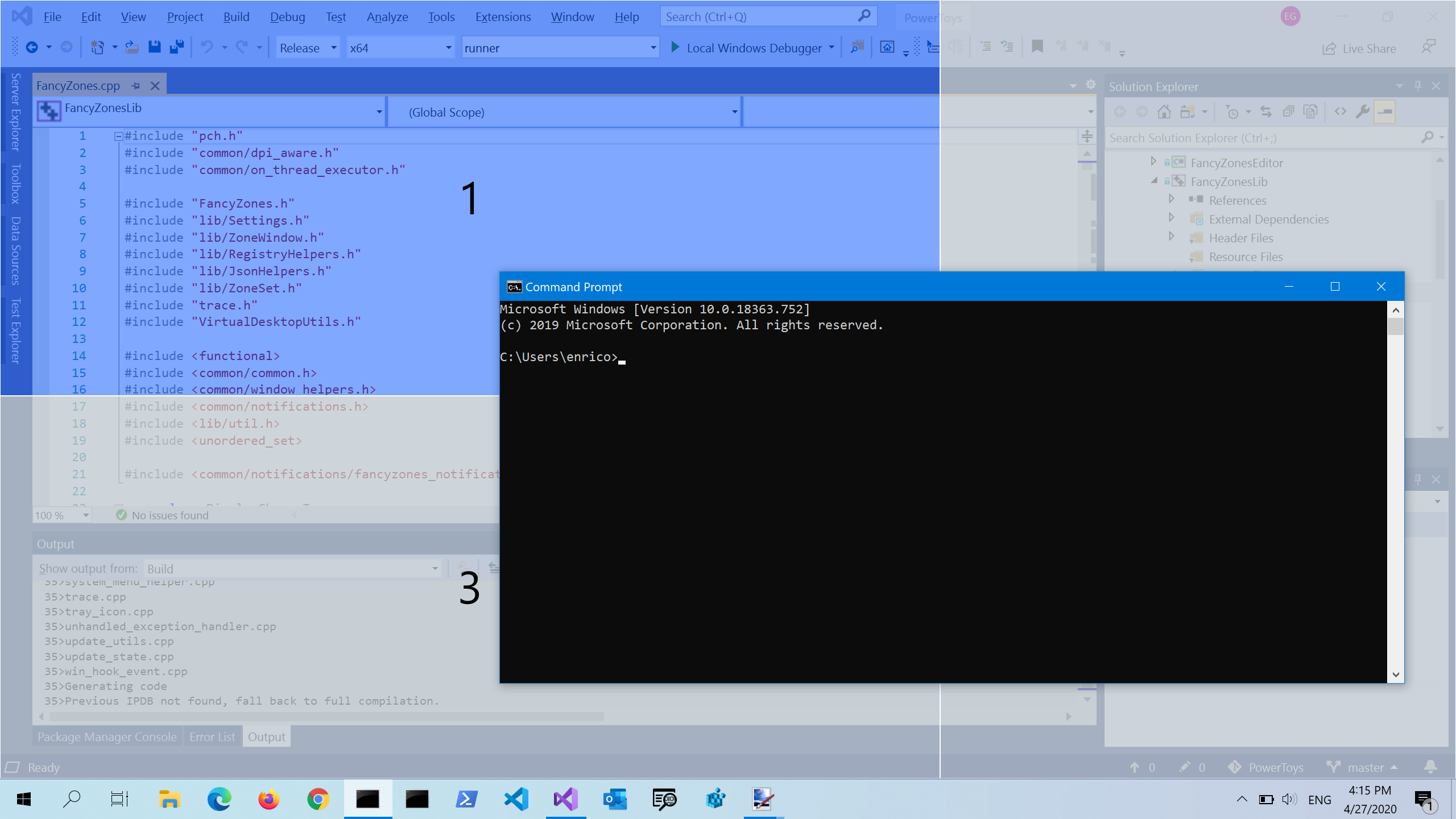

FancyZones 是一个窗口管理器实用程序,用于将窗口排列和对齐到有效的布局中,以提高工作流程的速度并快速恢复布局。 FancyZones 允许用户为作为窗口拖动目标的桌面定义一组窗口位置。 当用户将窗口拖动到区域中时,窗口会调整大小并重新定位以填充该区域。 首次启动时,区域编辑器会显示一个布局列表,可以根据显示器上的窗口数量进行调整。 选择布局会在显示器上显示该布局的预览。 所选布局将自动应用。

FancyZones 是一个窗口管理器实用程序,用于将窗口排列和对齐到有效的布局中,以提高工作流程的速度并快速恢复布局。 FancyZones 允许用户为作为窗口拖动目标的桌面定义一组窗口位置。 当用户将窗口拖动到区域中时,窗口会调整大小并重新定位以填充该区域。 首次启动时,区域编辑器会显示一个布局列表,可以根据显示器上的窗口数量进行调整。 选择布局会在显示器上显示该布局的预览。 所选布局将自动应用。

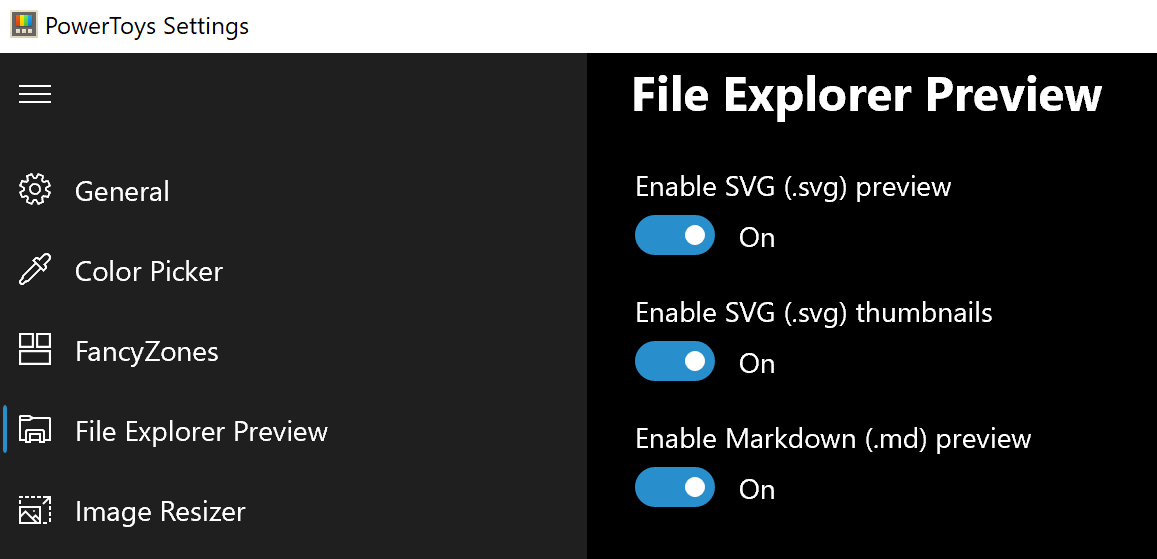

这里只有 3 个选项,但也许有些对您很重要。 此扩展允许您在文件资源管理器中启用 SVG 文件预览、启用 Markdown 预览和启用 SVG 缩略图。 打开您可能需要的每一个。

这里只有 3 个选项,但也许有些对您很重要。 此扩展允许您在文件资源管理器中启用 SVG 文件预览、启用 Markdown 预览和启用 SVG 缩略图。 打开您可能需要的每一个。

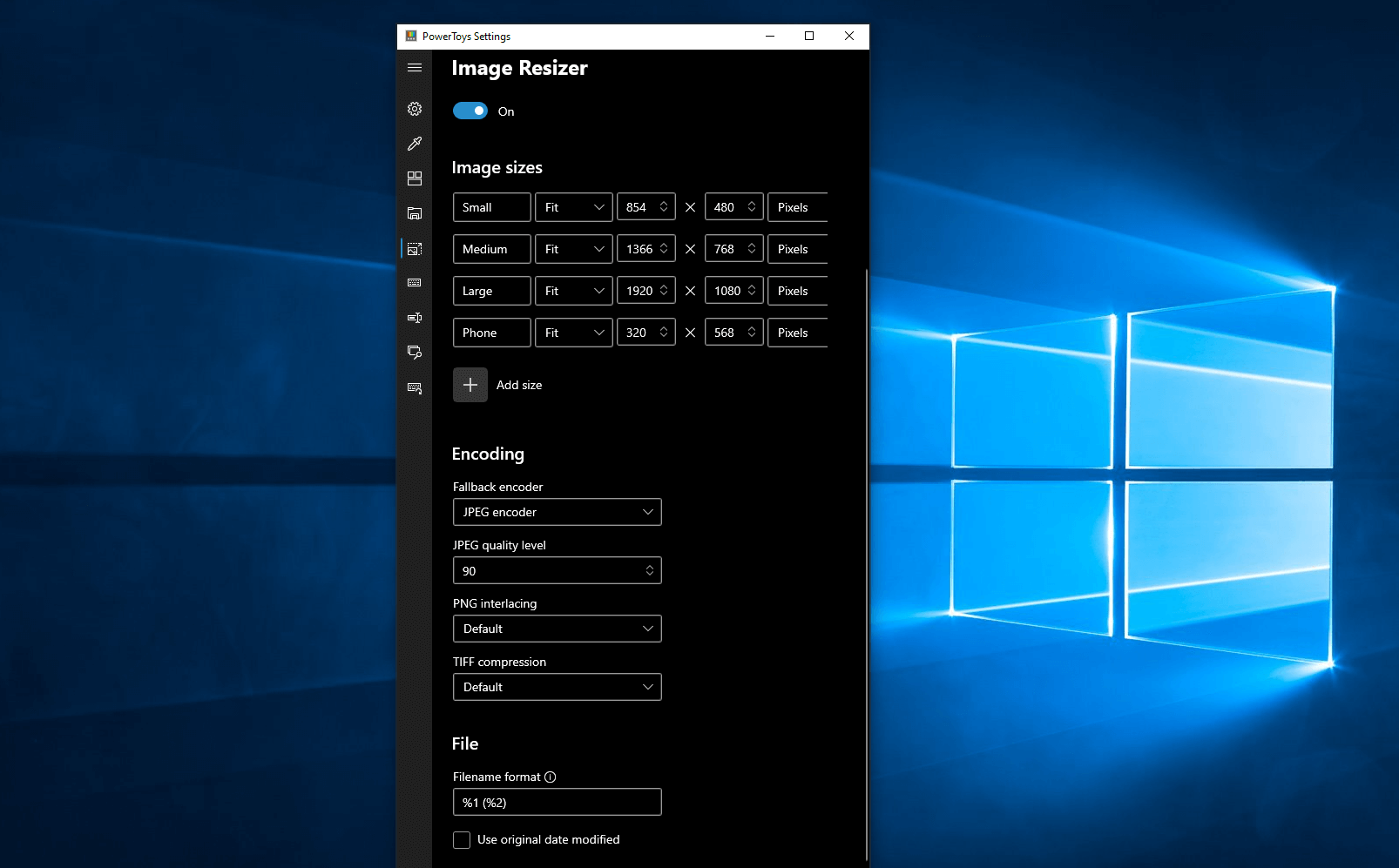

Image Resizer 是用于批量图像调整大小的 Windows shell 扩展。 安装 PowerToys 后,在文件资源管理器中右键单击一个或多个选定的图像文件,然后选择 调整图片大小 从菜单。 您可以根据需要指定自己的大小,可以在拖动文件时调整大小,可以覆盖文件或制作新大小的新副本,以及更多选项。 一个非常有用的工具,我相信很多用户都可以使用,因为它不需要图片或任何其他图像应用程序来执行常见的调整大小任务。

Image Resizer 是用于批量图像调整大小的 Windows shell 扩展。 安装 PowerToys 后,在文件资源管理器中右键单击一个或多个选定的图像文件,然后选择 调整图片大小 从菜单。 您可以根据需要指定自己的大小,可以在拖动文件时调整大小,可以覆盖文件或制作新大小的新副本,以及更多选项。 一个非常有用的工具,我相信很多用户都可以使用,因为它不需要图片或任何其他图像应用程序来执行常见的调整大小任务。

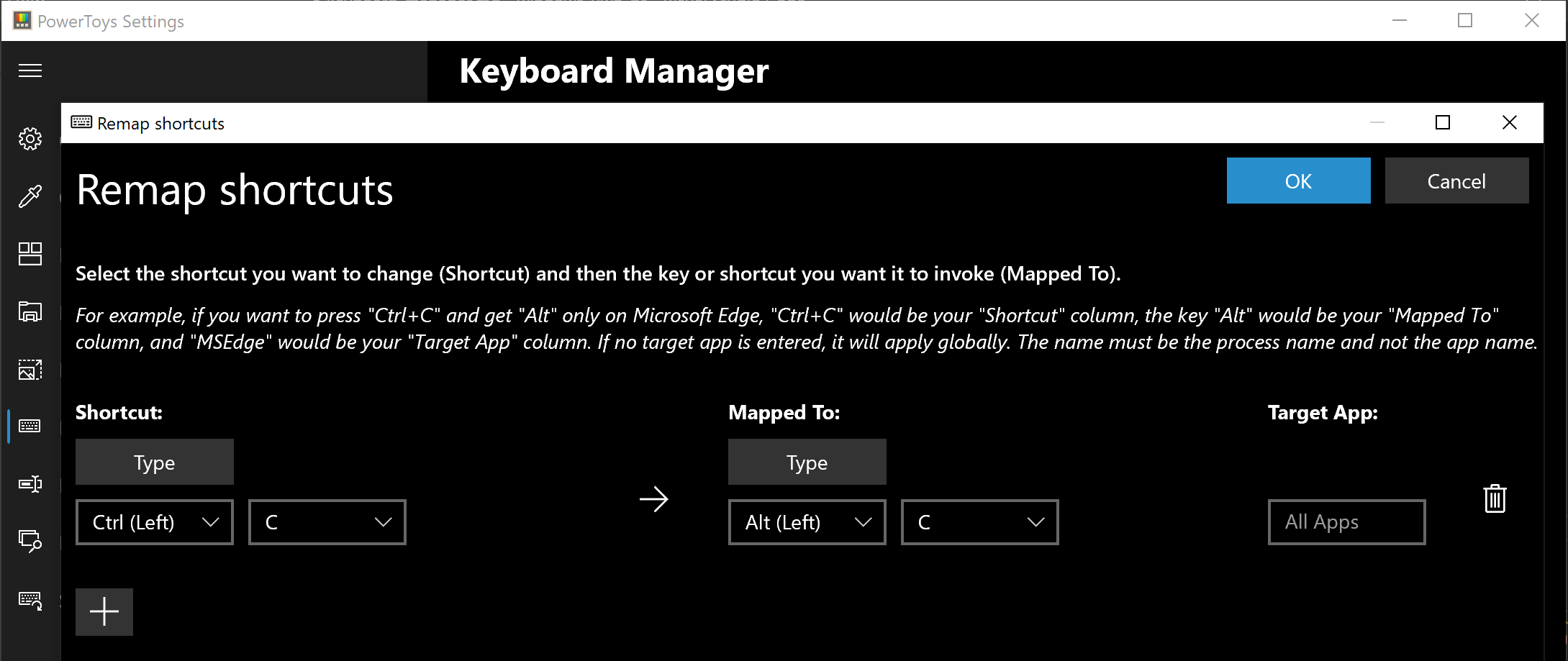

PowerToys 键盘管理器使您能够重新定义键盘上的按键。 例如,您可以交换信件 A 来信 D 在你的键盘上。 当您选择 A 钥匙 D 将显示。 您还可以交换快捷键组合。 例如,快捷键, 按Ctrl+C, 将复制 Microsoft Word 中的文本。 使用 PowerToys 键盘管理器实用程序,您可以将该快捷方式交换为 ⊞ 赢+C)。 现在, ⊞ 赢+C) 将复制文本。 如果您未在 PowerToys 键盘管理器中指定目标应用程序,则快捷方式交换将在 Windows 中全局应用。 必须启用 PowerToys 键盘管理器(PowerToys 在后台运行)才能应用重新映射的键和快捷方式。 如果 PowerToys 未运行,将不再应用键重新映射。

PowerToys 键盘管理器使您能够重新定义键盘上的按键。 例如,您可以交换信件 A 来信 D 在你的键盘上。 当您选择 A 钥匙 D 将显示。 您还可以交换快捷键组合。 例如,快捷键, 按Ctrl+C, 将复制 Microsoft Word 中的文本。 使用 PowerToys 键盘管理器实用程序,您可以将该快捷方式交换为 ⊞ 赢+C)。 现在, ⊞ 赢+C) 将复制文本。 如果您未在 PowerToys 键盘管理器中指定目标应用程序,则快捷方式交换将在 Windows 中全局应用。 必须启用 PowerToys 键盘管理器(PowerToys 在后台运行)才能应用重新映射的键和快捷方式。 如果 PowerToys 未运行,将不再应用键重新映射。

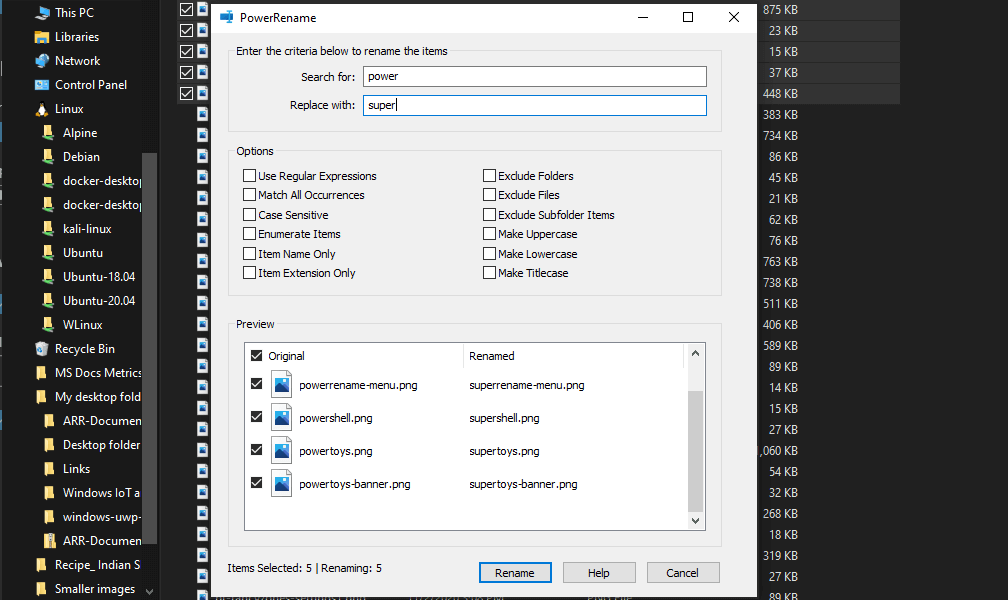

PowerRename 是一种批量重命名工具,可让您:

PowerRename 是一种批量重命名工具,可让您:

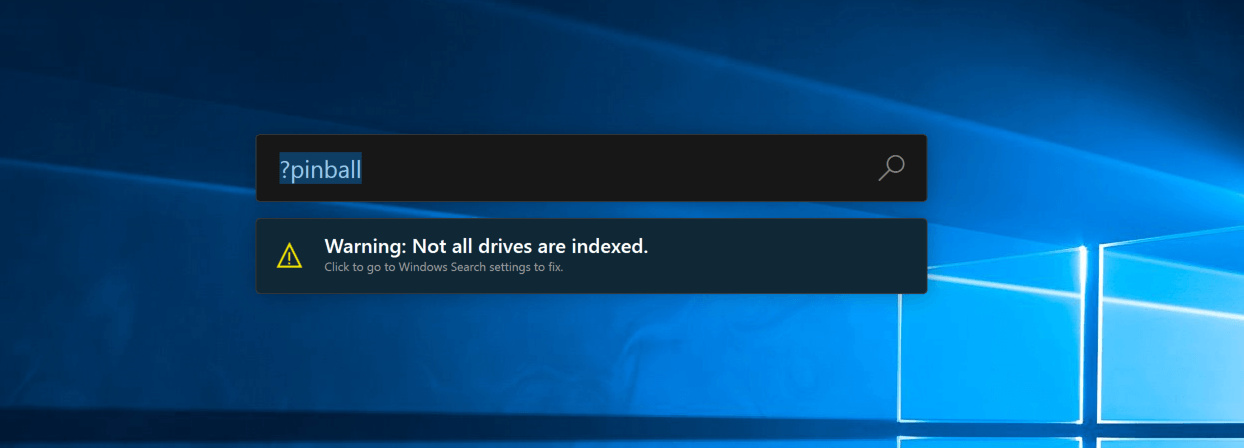

PowerToys Run 是一款适用于高级用户的快速启动器,其中包含一些附加功能而不会牺牲性能。 PowerToys Run 功能包括:

PowerToys Run 是一款适用于高级用户的快速启动器,其中包含一些附加功能而不会牺牲性能。 PowerToys Run 功能包括:

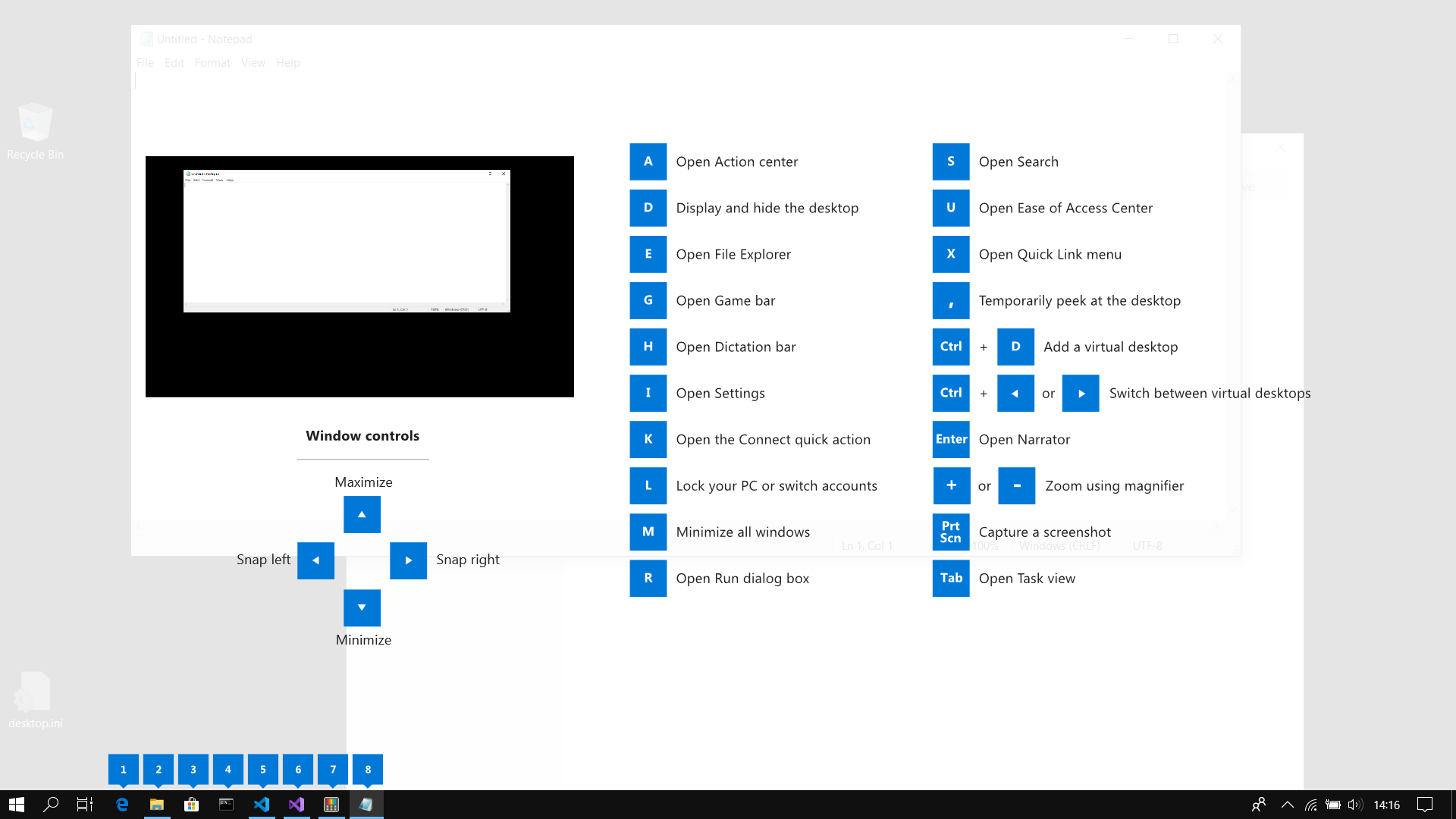

> (例如, > Shell:startup 将打开 Windows 启动文件夹) 本指南使用 PowerToys 显示使用 Windows ⊞ 键的常用键盘快捷键。 显示指南时可以使用 Windows 键盘快捷键,这些快捷键的结果(活动窗口移动、箭头快捷键行为更改等)将显示在指南中。 释放 Windows ⊞ 键将使覆盖消失。 点击 Windows ⊞ 键将显示 Windows 开始菜单。 嘿,你坚持到最后,感谢你的阅读,我希望很快能见到你。

本指南使用 PowerToys 显示使用 Windows ⊞ 键的常用键盘快捷键。 显示指南时可以使用 Windows 键盘快捷键,这些快捷键的结果(活动窗口移动、箭头快捷键行为更改等)将显示在指南中。 释放 Windows ⊞ 键将使覆盖消失。 点击 Windows ⊞ 键将显示 Windows 开始菜单。 嘿,你坚持到最后,感谢你的阅读,我希望很快能见到你。  要个性化锁定屏幕,请执行以下操作:

要个性化锁定屏幕,请执行以下操作: