O particionamento de disco é um conceito que existe há muito tempo, mas ainda é familiar para poucos. Se feito corretamente, pode ajudar a colocar seu computador em perfeita ordem.

Hoje trazemos para você uma definição simples de particionamento de disco, seus prós e contras, e uma dica rápida sobre como fazê-lo corretamente para colher todos os seus benefícios!

Definição e propósito

A maneira mais simples de definir o particionamento de disco seria: é exatamente o que parece. Significa pegar uma unidade de disco rígido e separá-la em diferentes segmentos. Esses segmentos são chamados de partições. Você pode visualizar isso como cortar um bolo em pedaços menores – mas não necessariamente do mesmo tamanho.

Então, qual é o propósito dessas peças?

Bem, quando você obtém um disco rígido pela primeira vez, é basicamente apenas um monte de espaço de armazenamento não alocado. Até que haja pelo menos uma partição, esse espaço ficará inutilizável para o seu sistema operacional. Depois de criar uma partição, seu sistema operacional a reconhecerá como espaço de armazenamento utilizável.

Você pode optar por criar uma única partição e usá-la para todos os seus arquivos, desde arquivos de programas até dados pessoais. Muitos computadores disponíveis no mercado vêm com uma partição primária como esta e uma pequena partição secundária reservada para fins de recuperação.

Depende de você decidir se deseja ou não dividir seu disco em mais de um segmento. Geralmente recomendamos isso, no entanto. O objetivo do particionamento é que cada segmento tenha sua própria finalidade.

Portanto, tratar todo o seu espaço de armazenamento como uma única unidade contendo diferentes tipos de arquivos seria como construir um prédio de escritórios com apenas uma sala enorme para tudo - trabalho diário, conferências, entrevistas, etc. a empresa. Você pode ver como isso pode ficar um pouco confuso.

A criação de múltiplas partições elimina a tarefa de executar vários tipos diferentes de arquivos no mesmo local. Isso alivia todo o processo de acesso aos dados.

O particionamento de disco também traz muitos outros benefícios para a mesa. Porém, uma isenção de responsabilidade importante: também existem desvantagens. Orientaremos você em ambos os lados para ajudá-lo a ter uma ideia objetiva e tomar uma decisão informada.

Quais são os benefícios do particionamento de disco?

1. Melhor organização de arquivos

Esta é a vantagem mais óbvia e talvez a maior de particionar seu disco rígido.

Como já mencionamos, o particionamento permite criar segmentos separados para diferentes tipos de arquivos e dados. Você não gostaria de usar a mesma partição para os arquivos do sistema e para os jogos, não é?

Se a organização e o gerenciamento do tempo são importantes para você, então múltiplas partições são a solução certa. A pesquisa de arquivos específicos será muito mais fácil em geral. Digamos que você tenha um disco rígido, mas três partições: C apenas para arquivos do sistema, D para arquivos e documentos multimídia e E para jogos e aplicativos. Seu computador carrega o sistema a partir de C sem interferência dos outros dois, e você sabe exatamente onde procurar ao procurar um arquivo.

2. Fácil reinstalação

O gerenciamento de arquivos não é a única coisa que se tornou mais rápida e simples graças ao particionamento. Se você optar por criar vários segmentos em sua unidade, reinstalar o Windows será muito fácil.

Isso porque tudo que você precisa fazer é formatar a partição em que seu sistema está. Então você reinstala o sistema operacional nele e pronto. Agora você tem uma instalação limpa, com todos os seus arquivos salvos em outras partições intactos. Você pode até fazer uma cópia da partição do sistema para poder revisitar exatamente a mesma instalação no futuro, se desejar. E o tempo todo suas fotos, músicas e documentos ficam exatamente onde você os deixou.

3. Possibilidade de usar vários sistemas de arquivos

Até agora você já entendeu que as partições funcionam de forma completamente separada. Isso significa que, se por algum motivo você precisar de vários recursos do sistema de arquivos, o particionamento permitirá isso.

Um segmento poderia ser usado, digamos, para um sistema de arquivos NTFS, enquanto outro poderia executar ext ou APFS.

4. Executando diferentes sistemas operacionais

Você é um usuário ávido do Windows, mas precisa usar o Linux paralelamente? Sem problemas. Você não precisa comprar um computador separado nem nada. A possibilidade de executar diferentes sistemas de arquivos também significa que você pode usar o particionamento para executar vários sistemas operacionais.

Isso não parece atraente? Uma máquina para múltiplos usos totalmente diferentes!

5. Backup e recuperação simplificados

A perda de dados pode acontecer em qualquer disco, particionado ou não. No entanto, é muito mais fácil recuperá-lo em um particionado. Você sabe onde armazenou o quê e cada partição pode ser apoiado exatamente como é. Também é muito mais rápido fazer backup de partições únicas do que de discos rígidos inteiros.

Em última análise, isto também significa um caminho mais rápido para a recuperação. Se você perder ou excluir acidentalmente arquivos e dados importantes, talvez queira usar uma ferramenta de recuperação como Recuva para procurá-los e recuperá-los. O Recuva é poderoso o suficiente para recuperar dados de discos rígidos danificados. Mas não importa o quão poderoso seja, verificar uma unidade inteira é extenuante para qualquer ferramenta de recuperação. A varredura de partições independentes é muito mais conveniente do que isso e levará você ao seu objetivo com mais eficiência.

6. Desempenho otimizado

Agora, vamos ter em mente que o desempenho do computador é influenciado por vários fatores. O particionamento por si só não é o que o torna melhor ou pior. No entanto, pode contribuir para a otimização. É mais fácil para o seu computador verificar, digamos, uma partição de 40 GB para buscar o arquivo de sistema necessário do que verificar toda a capacidade da sua unidade.

7. Segurança aprimorada (possivelmente*)

Partições separadas podem ajudar a tornar seu sistema mais seguro. Em primeiro lugar, eles minimizam a corrupção de arquivos. Se uma partição for corrompida, as outras não serão afetadas. E tendo em mente o ponto anterior sobre backup e recuperação, ‘consertar’ a partição danificada seria muito mais fácil do que consertar todo o disco rígido.

O particionamento também melhora a segurança em termos de malwares proteção. É mais fácil lidar com um ataque malicioso em uma partição do que com malware em toda a unidade. Se a partição do seu sistema for infectada, você pode simplesmente reinstalar o sistema operacional e isso deve resolver.

*Tenha em mente que o particionamento não pode defendê-lo contra ataques mais avançados. Portanto, certifique-se de não ceder a uma falsa sensação de segurança.

Quais são as desvantagens do particionamento?

1. Os dados ainda estão vulneráveis

Sim, é mais fácil fazer backup e recuperar dados de partições independentes. E sim, o particionamento pode ajudar a proteger arquivos e dados separados em um grau mais elevado. Mas lembre-se: tudo ainda está em uma única unidade física. Portanto, embora erros e problemas digitais possam ser mais fáceis de resolver em unidades particionadas, obviamente não serão danos físicos.

Se o seu disco rígido for destruído de alguma forma, todos os dados nele contidos desaparecerão. É por isso que, se você tiver arquivos cruciais em seu PC, é importante fornecer a eles o tratamento de backup adequado antes que seja tarde.

2. Desequilíbrio do espaço

Alocar espaço de armazenamento em partições separadas pode ser um pouco mais complicado do que você pensa. Você pode preencher uma partição muito mais rápido que outra. Então, por um lado, você está lutando com espaço e, por outro, tem muito espaço de sobra. Imagine quase encher a partição do sistema e descobrir que você precisa de muito mais espaço para atualizações do que imaginava.

É por isso que você realmente precisa ter certeza de que possui arquivos suficientes de diferentes tipos que precisa de ajuda para gerenciar com eficiência. Caso contrário, você apenas criará uma luta e um desequilíbrio em termos de armazenamento.

3. Aumento do risco de erro

Se feito incorretamente, o particionamento pode causar mais danos do que benefícios. Além do desequilíbrio de espaço, há um risco maior de tamanhos e formatação incorretos de partições. Além disso, o erro humano também é um fator: em um momento de distração, você pode apagar uma partição quando queria dizer outra. Desfazer esses erros será definitivamente tedioso e demorado.

4. SSDs eliminam a necessidade de particionamento

Os SSDs (unidades de estado sólido) não funcionam da mesma maneira que os HDDs. Eles têm tempos de leitura mais rápidos e podem organizar arquivos por conta própria. Isso elimina literalmente a necessidade de organização de sua parte.

Particionamento: sim ou não?

O resultado final é que múltiplas partições podem não ser necessárias para o usuário médio. Mas se você está planejando armazenar muitos tipos de arquivos ou arquivos e sistemas operacionais diferentes no mesmo PC, você deve tentar. Também é uma excelente solução para empresas, é claro.

E se a nossa lista de prós e contras não for suficiente para o ajudar a decidir, pode sempre enviar-nos uma mensagem e nós ajudá-lo-emos a fazer a escolha certa.

Decidiu particionar seu disco rígido?

Se você decidiu tentar, definitivamente deve certificar-se de fazer tudo certo.

As duas maneiras mais eficazes e confiáveis de particionar são usar as opções integradas do Windows ou investir em uma ferramenta de particionamento dedicada, como o EASEUS Partition Master. Qual você escolherá depende de suas necessidades específicas.

A opção 1 pode ser mais adequada para usuários com pelo menos algum nível de experiência. Nesse caso, você teria que saber exatamente quais passos seguir sem cometer erros. Isso é feito no Gerenciamento de Disco no Windows 10/11. A partir daí, você pode selecionar as partições que deseja dividir em diferentes volumes de tamanhos selecionados.

Se esta é a primeira vez que você particiona, sugerimos que você consulte profissionais para isso ou passe para a opção 2. O software de particionamento EaseUS foi projetado especificamente para iniciantes, com uma interface intuitiva ajudando você a ter sucesso no processo. Tudo que você precisa fazer é escolher o Pacote mestre de partição adaptado às suas necessidades e siga suas guia.

Cada pacote também oferece suporte técnico e até atualizações gratuitas (em graus variados com base na sua assinatura). Além disso, tudo isso é válido não para um, mas para dois PCs.

É a solução perfeita para um processo de particionamento tranquilo e sem erros. Se você deseja organizar seus discos rígidos de forma eficiente e aproveitar ao máximo todo o seu espaço sem causar danos irreparáveis, definitivamente vale a pena o investimento.

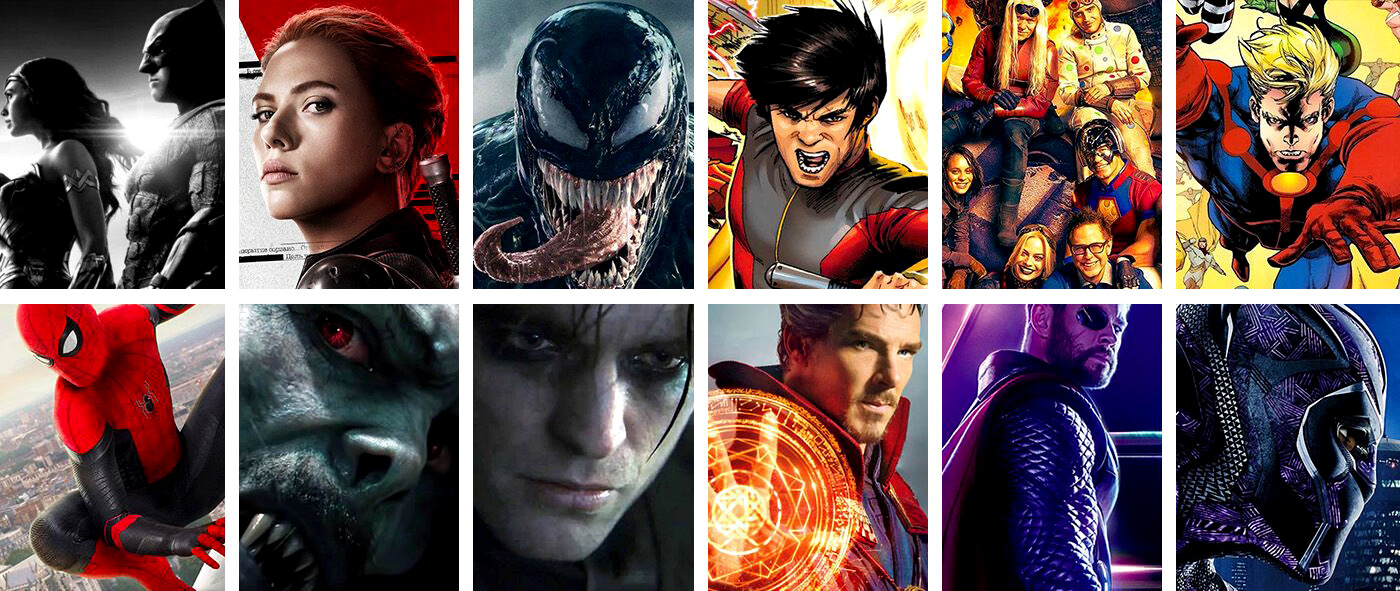

O mundo dos filmes de super-heróis passou por algumas variações interessantes, de bons a ruins, de grandes orçamentos a pequenos empreendimentos, até de grandes personagens conhecidos a nichos. Não importa o que você pensa de alguns deles, ninguém discordaria que desde o lançamento do Homem de Ferro e o início dos filmes de super-heróis do universo cinematográfico da Marvel explodiram em popularidade. Seguindo a mania dos super-heróis, vamos ver o que está por vir nos quadrinhos transferidos para as telonas com suas datas de lançamento.

O mundo dos filmes de super-heróis passou por algumas variações interessantes, de bons a ruins, de grandes orçamentos a pequenos empreendimentos, até de grandes personagens conhecidos a nichos. Não importa o que você pensa de alguns deles, ninguém discordaria que desde o lançamento do Homem de Ferro e o início dos filmes de super-heróis do universo cinematográfico da Marvel explodiram em popularidade. Seguindo a mania dos super-heróis, vamos ver o que está por vir nos quadrinhos transferidos para as telonas com suas datas de lançamento.

Há pouco tempo tivemos um artigo sobre a deep WEB e dark WEB aqui no errortools.com explicando suas origens e seu propósito. O artigo pode ser encontrado aqui se você estiver interessado:

Há pouco tempo tivemos um artigo sobre a deep WEB e dark WEB aqui no errortools.com explicando suas origens e seu propósito. O artigo pode ser encontrado aqui se você estiver interessado: