Il gioco ha fatto molta strada dai suoi primi giorni ed è passato dal trascorrere del tempo libero tra la programmazione e gli eventi di e-sport completi guardati in tutto il mondo. Così come alcune periferiche di base sono state aggiornate come tastiere da gioco e mouse da gioco, così le cuffie hanno ricevuto trattamenti simili. Nell'articolo di oggi, ti presentiamo alcune delle migliori cuffie appositamente progettate e realizzate per scopi di gioco. Se stai cercando cuffie per ascoltare musica, cerca altrove, questi ragazzacci sono tutti realizzati per replicare un posizionamento audio preciso e una tecnologia simile appositamente studiata per i giochi.

SteelSeries Arctis 7P/7X

Le migliori cuffie da gioco in assoluto per PC, PS5, PS4, Xbox Series X/S, Xbox One, Switch, Android Le SteelSeries Arctis 7P/7X sono le migliori cuffie da gioco in assoluto, offrendo un suono eccezionale, prestazioni wireless costanti e un comodo e attraente progettare ad un prezzo ragionevole. La connettività wireless a 2.4 GHz delle cuffie ti tiene incollato al gioco senza ritardi o interferenze. Ancora meglio: grazie al dongle USB-C e all'adattatore USB-A, puoi goderti le prestazioni wireless con qualsiasi sistema, da una PS5 a un Nintendo Switch in modalità portatile, a un telefono Android.

Razer Black Shark V2

Le migliori cuffie Razer per PC, PS5, PS4, Switch, Xbox One Le Razer Blackshark V2 sono probabilmente le migliori cuffie che Razer abbia mai realizzato. Queste cuffie cablate di fascia media offrono un suono fantastico sia per i giochi che per la musica, in particolare grazie ai suoi innovativi profili THX. La famosa azienda di audio per film ha prestato la sua esperienza per rendere il suono surround del Blackshark V2 realistico e sfumato, soprattutto per una manciata di giochi come Apex Legends e Sekiro: Shadows Die Twice, che hanno i propri profili ottimizzati.

Logitech GProX

Creato per il gioco nei tornei per PC, PS5, PS4, Xbox One, Switch, Logitech G Pro X offre prestazioni da torneo a un prezzo ragionevole. Il distinto design nero dell'auricolare si distingue dalla concorrenza, in gran parte grazie all'archetto flessibile e alle opzioni di padiglioni in schiuma e similpelle estremamente confortevoli. Go Pro X offre un suono ricco e preciso, pronto all'uso, sia che tu stia giocando su PC o console. È anche la prima cuffia da gioco a sfoggiare un microfono blu integrato, che consente una chat vocale estremamente nitida sia che tu ti stia allenando con la tua squadra di Apex Legends o trasmettendo in streaming ai tuoi fan online

SteelSeries Arctis Pro

Suono audiofilo per i giocatori realizzato per PS4, PC (con GameDAC), Xbox One, Switch, dispositivi mobili (analogici) Arctis Pro + GameDAC di SteelSeries offre funzionalità di livello audiofilo al già eccellente design Arctis. Questa cuffia include un DAC (convertitore digitale-analogico), che consente di fornire audio ad alta risoluzione a 96 kHz/24 bit. Il GameDAC consente anche una vasta gamma di opzioni di personalizzazione, sia che tu voglia mettere a punto il suono tramite un equalizzatore o personalizzare la sottile illuminazione RGB delle cuffie.

HyperX Cloud Stinger

Suono eccezionale con un budget limitato per PS, PS5, PS4, Xbox Series X/S, Xbox One, Switch, dispositivi mobili Il robusto telaio ultraleggero e i morbidi padiglioni in finta pelle di Stinger sono uno dei migliori auricolari da gioco con un budget limitato , e anche i suoi pratici controlli sull'orecchio e il microfono solido non fanno male. Trovare una vestibilità comoda è senza dubbio la cosa più importante che puoi cercare in una cuffia da gioco e il Cloud Stinger non delude su questo fronte. Lo Stinger offre anche una qualità audio molto solida per il prezzo, anche se le cose possono esplodere un po' al volume massimo

Corsair Virtuoso RGB Wireless XT

Le migliori cuffie da gioco con Bluetooth per PC, PS4, PS5, Xbox One, Xbox Series X/S, Switch (portatile), dispositivi mobili Corsair Virtuoso RGB Wireless XT è una delle migliori cuffie da gioco che Corsair abbia mai realizzato. Non solo questo auricolare è estremamente confortevole, ma offre anche un'eccellente qualità del suono. Funziona in modalità wireless con PC e console PlayStation tramite USB, nonché dispositivi mobili, lettori di streaming e smart TV tramite Bluetooth. Puoi collegarlo a uno Switch, un controller Xbox o un sistema precedente tramite un cavo audio da 3.5 mm. C'è ben poco che il Virtuoso RGB Wireless XT non possa fare.

Cuffie wireless per Xbox

Le migliori cuffie Xbox convenienti per Xbox Series X/S, Xbox One, PC, dispositivi mobili Le cuffie wireless Xbox sono esattamente ciò che suggerisce il nome: una cuffia wireless che funziona particolarmente bene con le console Xbox. Che tu abbia una Xbox Series X, una Xbox Series S, una Xbox One o un PC Windows 10 con un adattatore per controller Xbox, queste cuffie possono fornire un suono fantastico con una semplice procedura di associazione. Non solo: l'auricolare wireless Xbox supporta anche il Bluetooth, il che significa che puoi ascoltare musica o rispondere alle chiamate sul telefono mentre giochi.

Razer Kaira Pro

Le migliori cuffie wireless per Xbox Series X per Xbox Series X/S, Xbox One, PC, dispositivi mobili Debuttando insieme a Xbox Series X, le Razer Kaira Pro sono senza dubbio una delle migliori cuffie da gioco per la console di nuova generazione di Microsoft. Queste cuffie wireless eleganti e leggere si accoppiano immediatamente con le console Xbox. Ma puoi anche usarlo con PC e dispositivi mobili, grazie alle funzionalità Bluetooth integrate. Il Kaira Pro non è molto costoso e la qualità del suono è eccellente, in particolare per i videogiochi.

SteelSeries Arctis 1 Wireless

Wireless conveniente per PC, PS5, PS4, Switch, Mobile (USB-C wireless), Xbox One (cablato) Ottenere buone prestazioni wireless non è mai stato così semplice o conveniente. Grazie al suo dongle USB-C discreto ad alta velocità, SteelSeries 1 Arctis Wireless ti consente di goderti immediatamente l'audio di gioco wireless dal tuo Nintendo Switch, telefono Android, PS4 o PC da gioco, senza l'accoppiamento contorto o l'interferenza che deriva con cuffie basate su Bluetooth. Vale la pena menzionare di nuovo la funzionalità di Nintendo Switch, poiché è difficile ottenere un auricolare wireless per l'ibrido portatile di Nintendo.

Turtle Beach Elite Atlas Aero

Il migliore in assoluto in wireless per PC, PS4 (Wireless); Xbox One, Nintendo Switch, Mobile (cablato) Le cuffie high-end altamente personalizzabili particolarmente ideali per PC, le nuove Turtle Beach Elite Atlas Aero sono una delle migliori cuffie da gioco in circolazione. Questo auricolare premium racchiude un paio di cuscinetti auricolari in gel incredibilmente comodi, progettati anche per giocare bene con gli occhiali. Gli altoparlanti da 50 mm dell'Aero suonano alla grande, e viene fornito con un solido microfono con cancellazione del rumore per l'avvio.

HyperX Cloud Alpha

Stile, suono e valore superiori per PC, PS4, PS5, Xbox One, Switch, dispositivi mobili Grazie a una robusta struttura in metallo, una verniciatura lucida rossa e nera e alcuni dei più comodi padiglioni in similpelle, questo auricolare è davvero un rubare per il suo prezzo. Questo è un auricolare che puoi trasportare con te ovunque e connetterti a quasi tutti i sistemi, senza doversi preoccupare che si rompa.

Turtle Beach Stealth 700 generazione 2

Audio wireless incentrato sulla console con Bluetooth per PC, PS4, Switch, Xbox One, dispositivi mobili Le Turtle Beach Stealth 700 Gen 2 sono una delle migliori cuffie per console sul mercato, soprattutto se si desidera un modello wireless. Questa periferica vanta un suono eccezionale, morbidi padiglioni auricolari e due tipi di funzionalità wireless. La versione PS4 può connettersi a PS4 o PC tramite un dongle USB; la versione Xbox One può connettersi a Xbox One immediatamente. Entrambe le versioni possono connettersi a dispositivi mobili e PC tramite Bluetooth. È una funzionalità estremamente conveniente, soprattutto perché pochissime cuffie da gioco offrono la funzionalità Bluetooth.

Cuffie da gioco Astro A20 Gen 2

Cuffie wireless per PS5 e Xbox Series X e PC, PlayStation, Xbox, Switch, dispositivi mobili Le cuffie da gioco Astro A20 Gen 2 sono cuffie ambiziose e complete di uno dei produttori più affidabili sul mercato. Questa periferica wireless offre un'eccellente qualità del suono e una vestibilità comoda. Inoltre, l'Astro A20 può anche connettersi in modalità wireless sia a PS5 che a Xbox Series X, il che è un'impresa rara, anche tra le migliori cuffie da gioco.

Razer Barracuda

Le migliori cuffie Switch wireless anche per PC, PS4, PS5, Switch, dispositivi mobili Le Razer Barracuda X sono cuffie da gioco wireless ideali per Nintendo Switch e piattaforme mobili. Grazie al suo piccolo dongle USB-C, può connettersi in modalità wireless allo Switch in modalità portatile, una rarità tra le cuffie da gioco. Tuttavia, viene fornito anche con un adattatore USB-A, il che significa che puoi collegarlo a qualsiasi altro sistema che ti piace, dal PC alla PS4, per passare in modalità docked. Il dongle USB-C si adatta perfettamente anche a una PS5.

Le migliori cuffie da gioco in assoluto per PC, PS5, PS4, Xbox Series X/S, Xbox One, Switch, Android Le SteelSeries Arctis 7P/7X sono le migliori cuffie da gioco in assoluto, offrendo un suono eccezionale, prestazioni wireless costanti e un comodo e attraente progettare ad un prezzo ragionevole. La connettività wireless a 2.4 GHz delle cuffie ti tiene incollato al gioco senza ritardi o interferenze. Ancora meglio: grazie al dongle USB-C e all'adattatore USB-A, puoi goderti le prestazioni wireless con qualsiasi sistema, da una PS5 a un Nintendo Switch in modalità portatile, a un telefono Android.

Le migliori cuffie da gioco in assoluto per PC, PS5, PS4, Xbox Series X/S, Xbox One, Switch, Android Le SteelSeries Arctis 7P/7X sono le migliori cuffie da gioco in assoluto, offrendo un suono eccezionale, prestazioni wireless costanti e un comodo e attraente progettare ad un prezzo ragionevole. La connettività wireless a 2.4 GHz delle cuffie ti tiene incollato al gioco senza ritardi o interferenze. Ancora meglio: grazie al dongle USB-C e all'adattatore USB-A, puoi goderti le prestazioni wireless con qualsiasi sistema, da una PS5 a un Nintendo Switch in modalità portatile, a un telefono Android.

Le migliori cuffie Razer per PC, PS5, PS4, Switch, Xbox One Le Razer Blackshark V2 sono probabilmente le migliori cuffie che Razer abbia mai realizzato. Queste cuffie cablate di fascia media offrono un suono fantastico sia per i giochi che per la musica, in particolare grazie ai suoi innovativi profili THX. La famosa azienda di audio per film ha prestato la sua esperienza per rendere il suono surround del Blackshark V2 realistico e sfumato, soprattutto per una manciata di giochi come Apex Legends e Sekiro: Shadows Die Twice, che hanno i propri profili ottimizzati.

Le migliori cuffie Razer per PC, PS5, PS4, Switch, Xbox One Le Razer Blackshark V2 sono probabilmente le migliori cuffie che Razer abbia mai realizzato. Queste cuffie cablate di fascia media offrono un suono fantastico sia per i giochi che per la musica, in particolare grazie ai suoi innovativi profili THX. La famosa azienda di audio per film ha prestato la sua esperienza per rendere il suono surround del Blackshark V2 realistico e sfumato, soprattutto per una manciata di giochi come Apex Legends e Sekiro: Shadows Die Twice, che hanno i propri profili ottimizzati.

Creato per il gioco nei tornei per PC, PS5, PS4, Xbox One, Switch, Logitech G Pro X offre prestazioni da torneo a un prezzo ragionevole. Il distinto design nero dell'auricolare si distingue dalla concorrenza, in gran parte grazie all'archetto flessibile e alle opzioni di padiglioni in schiuma e similpelle estremamente confortevoli. Go Pro X offre un suono ricco e preciso, pronto all'uso, sia che tu stia giocando su PC o console. È anche la prima cuffia da gioco a sfoggiare un microfono blu integrato, che consente una chat vocale estremamente nitida sia che tu ti stia allenando con la tua squadra di Apex Legends o trasmettendo in streaming ai tuoi fan online

Creato per il gioco nei tornei per PC, PS5, PS4, Xbox One, Switch, Logitech G Pro X offre prestazioni da torneo a un prezzo ragionevole. Il distinto design nero dell'auricolare si distingue dalla concorrenza, in gran parte grazie all'archetto flessibile e alle opzioni di padiglioni in schiuma e similpelle estremamente confortevoli. Go Pro X offre un suono ricco e preciso, pronto all'uso, sia che tu stia giocando su PC o console. È anche la prima cuffia da gioco a sfoggiare un microfono blu integrato, che consente una chat vocale estremamente nitida sia che tu ti stia allenando con la tua squadra di Apex Legends o trasmettendo in streaming ai tuoi fan online

Suono audiofilo per i giocatori realizzato per PS4, PC (con GameDAC), Xbox One, Switch, dispositivi mobili (analogici) Arctis Pro + GameDAC di SteelSeries offre funzionalità di livello audiofilo al già eccellente design Arctis. Questa cuffia include un DAC (convertitore digitale-analogico), che consente di fornire audio ad alta risoluzione a 96 kHz/24 bit. Il GameDAC consente anche una vasta gamma di opzioni di personalizzazione, sia che tu voglia mettere a punto il suono tramite un equalizzatore o personalizzare la sottile illuminazione RGB delle cuffie.

Suono audiofilo per i giocatori realizzato per PS4, PC (con GameDAC), Xbox One, Switch, dispositivi mobili (analogici) Arctis Pro + GameDAC di SteelSeries offre funzionalità di livello audiofilo al già eccellente design Arctis. Questa cuffia include un DAC (convertitore digitale-analogico), che consente di fornire audio ad alta risoluzione a 96 kHz/24 bit. Il GameDAC consente anche una vasta gamma di opzioni di personalizzazione, sia che tu voglia mettere a punto il suono tramite un equalizzatore o personalizzare la sottile illuminazione RGB delle cuffie.

Suono eccezionale con un budget limitato per PS, PS5, PS4, Xbox Series X/S, Xbox One, Switch, dispositivi mobili Il robusto telaio ultraleggero e i morbidi padiglioni in finta pelle di Stinger sono uno dei migliori auricolari da gioco con un budget limitato , e anche i suoi pratici controlli sull'orecchio e il microfono solido non fanno male. Trovare una vestibilità comoda è senza dubbio la cosa più importante che puoi cercare in una cuffia da gioco e il Cloud Stinger non delude su questo fronte. Lo Stinger offre anche una qualità audio molto solida per il prezzo, anche se le cose possono esplodere un po' al volume massimo

Suono eccezionale con un budget limitato per PS, PS5, PS4, Xbox Series X/S, Xbox One, Switch, dispositivi mobili Il robusto telaio ultraleggero e i morbidi padiglioni in finta pelle di Stinger sono uno dei migliori auricolari da gioco con un budget limitato , e anche i suoi pratici controlli sull'orecchio e il microfono solido non fanno male. Trovare una vestibilità comoda è senza dubbio la cosa più importante che puoi cercare in una cuffia da gioco e il Cloud Stinger non delude su questo fronte. Lo Stinger offre anche una qualità audio molto solida per il prezzo, anche se le cose possono esplodere un po' al volume massimo

Le migliori cuffie da gioco con Bluetooth per PC, PS4, PS5, Xbox One, Xbox Series X/S, Switch (portatile), dispositivi mobili Corsair Virtuoso RGB Wireless XT è una delle migliori cuffie da gioco che Corsair abbia mai realizzato. Non solo questo auricolare è estremamente confortevole, ma offre anche un'eccellente qualità del suono. Funziona in modalità wireless con PC e console PlayStation tramite USB, nonché dispositivi mobili, lettori di streaming e smart TV tramite Bluetooth. Puoi collegarlo a uno Switch, un controller Xbox o un sistema precedente tramite un cavo audio da 3.5 mm. C'è ben poco che il Virtuoso RGB Wireless XT non possa fare.

Le migliori cuffie da gioco con Bluetooth per PC, PS4, PS5, Xbox One, Xbox Series X/S, Switch (portatile), dispositivi mobili Corsair Virtuoso RGB Wireless XT è una delle migliori cuffie da gioco che Corsair abbia mai realizzato. Non solo questo auricolare è estremamente confortevole, ma offre anche un'eccellente qualità del suono. Funziona in modalità wireless con PC e console PlayStation tramite USB, nonché dispositivi mobili, lettori di streaming e smart TV tramite Bluetooth. Puoi collegarlo a uno Switch, un controller Xbox o un sistema precedente tramite un cavo audio da 3.5 mm. C'è ben poco che il Virtuoso RGB Wireless XT non possa fare.

Le migliori cuffie Xbox convenienti per Xbox Series X/S, Xbox One, PC, dispositivi mobili Le cuffie wireless Xbox sono esattamente ciò che suggerisce il nome: una cuffia wireless che funziona particolarmente bene con le console Xbox. Che tu abbia una Xbox Series X, una Xbox Series S, una Xbox One o un PC Windows 10 con un adattatore per controller Xbox, queste cuffie possono fornire un suono fantastico con una semplice procedura di associazione. Non solo: l'auricolare wireless Xbox supporta anche il Bluetooth, il che significa che puoi ascoltare musica o rispondere alle chiamate sul telefono mentre giochi.

Le migliori cuffie Xbox convenienti per Xbox Series X/S, Xbox One, PC, dispositivi mobili Le cuffie wireless Xbox sono esattamente ciò che suggerisce il nome: una cuffia wireless che funziona particolarmente bene con le console Xbox. Che tu abbia una Xbox Series X, una Xbox Series S, una Xbox One o un PC Windows 10 con un adattatore per controller Xbox, queste cuffie possono fornire un suono fantastico con una semplice procedura di associazione. Non solo: l'auricolare wireless Xbox supporta anche il Bluetooth, il che significa che puoi ascoltare musica o rispondere alle chiamate sul telefono mentre giochi.

Le migliori cuffie wireless per Xbox Series X per Xbox Series X/S, Xbox One, PC, dispositivi mobili Debuttando insieme a Xbox Series X, le Razer Kaira Pro sono senza dubbio una delle migliori cuffie da gioco per la console di nuova generazione di Microsoft. Queste cuffie wireless eleganti e leggere si accoppiano immediatamente con le console Xbox. Ma puoi anche usarlo con PC e dispositivi mobili, grazie alle funzionalità Bluetooth integrate. Il Kaira Pro non è molto costoso e la qualità del suono è eccellente, in particolare per i videogiochi.

Le migliori cuffie wireless per Xbox Series X per Xbox Series X/S, Xbox One, PC, dispositivi mobili Debuttando insieme a Xbox Series X, le Razer Kaira Pro sono senza dubbio una delle migliori cuffie da gioco per la console di nuova generazione di Microsoft. Queste cuffie wireless eleganti e leggere si accoppiano immediatamente con le console Xbox. Ma puoi anche usarlo con PC e dispositivi mobili, grazie alle funzionalità Bluetooth integrate. Il Kaira Pro non è molto costoso e la qualità del suono è eccellente, in particolare per i videogiochi.

Wireless conveniente per PC, PS5, PS4, Switch, Mobile (USB-C wireless), Xbox One (cablato) Ottenere buone prestazioni wireless non è mai stato così semplice o conveniente. Grazie al suo dongle USB-C discreto ad alta velocità, SteelSeries 1 Arctis Wireless ti consente di goderti immediatamente l'audio di gioco wireless dal tuo Nintendo Switch, telefono Android, PS4 o PC da gioco, senza l'accoppiamento contorto o l'interferenza che deriva con cuffie basate su Bluetooth. Vale la pena menzionare di nuovo la funzionalità di Nintendo Switch, poiché è difficile ottenere un auricolare wireless per l'ibrido portatile di Nintendo.

Wireless conveniente per PC, PS5, PS4, Switch, Mobile (USB-C wireless), Xbox One (cablato) Ottenere buone prestazioni wireless non è mai stato così semplice o conveniente. Grazie al suo dongle USB-C discreto ad alta velocità, SteelSeries 1 Arctis Wireless ti consente di goderti immediatamente l'audio di gioco wireless dal tuo Nintendo Switch, telefono Android, PS4 o PC da gioco, senza l'accoppiamento contorto o l'interferenza che deriva con cuffie basate su Bluetooth. Vale la pena menzionare di nuovo la funzionalità di Nintendo Switch, poiché è difficile ottenere un auricolare wireless per l'ibrido portatile di Nintendo.

Il migliore in assoluto in wireless per PC, PS4 (Wireless); Xbox One, Nintendo Switch, Mobile (cablato) Le cuffie high-end altamente personalizzabili particolarmente ideali per PC, le nuove Turtle Beach Elite Atlas Aero sono una delle migliori cuffie da gioco in circolazione. Questo auricolare premium racchiude un paio di cuscinetti auricolari in gel incredibilmente comodi, progettati anche per giocare bene con gli occhiali. Gli altoparlanti da 50 mm dell'Aero suonano alla grande, e viene fornito con un solido microfono con cancellazione del rumore per l'avvio.

Il migliore in assoluto in wireless per PC, PS4 (Wireless); Xbox One, Nintendo Switch, Mobile (cablato) Le cuffie high-end altamente personalizzabili particolarmente ideali per PC, le nuove Turtle Beach Elite Atlas Aero sono una delle migliori cuffie da gioco in circolazione. Questo auricolare premium racchiude un paio di cuscinetti auricolari in gel incredibilmente comodi, progettati anche per giocare bene con gli occhiali. Gli altoparlanti da 50 mm dell'Aero suonano alla grande, e viene fornito con un solido microfono con cancellazione del rumore per l'avvio.

Stile, suono e valore superiori per PC, PS4, PS5, Xbox One, Switch, dispositivi mobili Grazie a una robusta struttura in metallo, una verniciatura lucida rossa e nera e alcuni dei più comodi padiglioni in similpelle, questo auricolare è davvero un rubare per il suo prezzo. Questo è un auricolare che puoi trasportare con te ovunque e connetterti a quasi tutti i sistemi, senza doversi preoccupare che si rompa.

Stile, suono e valore superiori per PC, PS4, PS5, Xbox One, Switch, dispositivi mobili Grazie a una robusta struttura in metallo, una verniciatura lucida rossa e nera e alcuni dei più comodi padiglioni in similpelle, questo auricolare è davvero un rubare per il suo prezzo. Questo è un auricolare che puoi trasportare con te ovunque e connetterti a quasi tutti i sistemi, senza doversi preoccupare che si rompa.

Audio wireless incentrato sulla console con Bluetooth per PC, PS4, Switch, Xbox One, dispositivi mobili Le Turtle Beach Stealth 700 Gen 2 sono una delle migliori cuffie per console sul mercato, soprattutto se si desidera un modello wireless. Questa periferica vanta un suono eccezionale, morbidi padiglioni auricolari e due tipi di funzionalità wireless. La versione PS4 può connettersi a PS4 o PC tramite un dongle USB; la versione Xbox One può connettersi a Xbox One immediatamente. Entrambe le versioni possono connettersi a dispositivi mobili e PC tramite Bluetooth. È una funzionalità estremamente conveniente, soprattutto perché pochissime cuffie da gioco offrono la funzionalità Bluetooth.

Audio wireless incentrato sulla console con Bluetooth per PC, PS4, Switch, Xbox One, dispositivi mobili Le Turtle Beach Stealth 700 Gen 2 sono una delle migliori cuffie per console sul mercato, soprattutto se si desidera un modello wireless. Questa periferica vanta un suono eccezionale, morbidi padiglioni auricolari e due tipi di funzionalità wireless. La versione PS4 può connettersi a PS4 o PC tramite un dongle USB; la versione Xbox One può connettersi a Xbox One immediatamente. Entrambe le versioni possono connettersi a dispositivi mobili e PC tramite Bluetooth. È una funzionalità estremamente conveniente, soprattutto perché pochissime cuffie da gioco offrono la funzionalità Bluetooth.

Cuffie wireless per PS5 e Xbox Series X e PC, PlayStation, Xbox, Switch, dispositivi mobili Le cuffie da gioco Astro A20 Gen 2 sono cuffie ambiziose e complete di uno dei produttori più affidabili sul mercato. Questa periferica wireless offre un'eccellente qualità del suono e una vestibilità comoda. Inoltre, l'Astro A20 può anche connettersi in modalità wireless sia a PS5 che a Xbox Series X, il che è un'impresa rara, anche tra le migliori cuffie da gioco.

Cuffie wireless per PS5 e Xbox Series X e PC, PlayStation, Xbox, Switch, dispositivi mobili Le cuffie da gioco Astro A20 Gen 2 sono cuffie ambiziose e complete di uno dei produttori più affidabili sul mercato. Questa periferica wireless offre un'eccellente qualità del suono e una vestibilità comoda. Inoltre, l'Astro A20 può anche connettersi in modalità wireless sia a PS5 che a Xbox Series X, il che è un'impresa rara, anche tra le migliori cuffie da gioco.

Le migliori cuffie Switch wireless anche per PC, PS4, PS5, Switch, dispositivi mobili Le Razer Barracuda X sono cuffie da gioco wireless ideali per Nintendo Switch e piattaforme mobili. Grazie al suo piccolo dongle USB-C, può connettersi in modalità wireless allo Switch in modalità portatile, una rarità tra le cuffie da gioco. Tuttavia, viene fornito anche con un adattatore USB-A, il che significa che puoi collegarlo a qualsiasi altro sistema che ti piace, dal PC alla PS4, per passare in modalità docked. Il dongle USB-C si adatta perfettamente anche a una PS5.

Le migliori cuffie Switch wireless anche per PC, PS4, PS5, Switch, dispositivi mobili Le Razer Barracuda X sono cuffie da gioco wireless ideali per Nintendo Switch e piattaforme mobili. Grazie al suo piccolo dongle USB-C, può connettersi in modalità wireless allo Switch in modalità portatile, una rarità tra le cuffie da gioco. Tuttavia, viene fornito anche con un adattatore USB-A, il che significa che puoi collegarlo a qualsiasi altro sistema che ti piace, dal PC alla PS4, per passare in modalità docked. Il dongle USB-C si adatta perfettamente anche a una PS5.

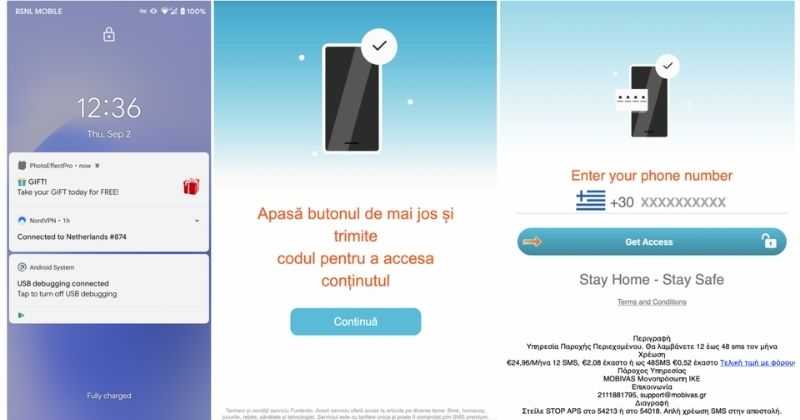

Secondo Zimperium zLabs, questo malware che è stato recentemente rilevato ha compiuto truffe e attacchi anche a novembre del 2020 e finora ha accumulato centinaia di migliaia di dollari nella sua truffa. In apparenza sembra molto innocuo, richiede i permessi tipici come l'accesso a Internet, le chiamate e altre funzioni necessarie correlate, e poi aspetta. Dopo pochi mesi il vero attacco si verifica quando gli utenti vengono addebitati per un servizio premium a cui non si sono mai abbonati.

Secondo Zimperium zLabs, questo malware che è stato recentemente rilevato ha compiuto truffe e attacchi anche a novembre del 2020 e finora ha accumulato centinaia di migliaia di dollari nella sua truffa. In apparenza sembra molto innocuo, richiede i permessi tipici come l'accesso a Internet, le chiamate e altre funzioni necessarie correlate, e poi aspetta. Dopo pochi mesi il vero attacco si verifica quando gli utenti vengono addebitati per un servizio premium a cui non si sono mai abbonati.