Le partitionnement de disque est un concept qui existe depuis très longtemps, mais qui reste encore familier à peu de personnes. Si cela est bien fait, cela peut vous aider à remettre votre ordinateur en parfait état.

Aujourd'hui, nous vous proposons une définition simple du partitionnement de disque, ses avantages et ses inconvénients, ainsi qu'un petit conseil sur la façon de le faire correctement pour en tirer pleinement parti !

Définition et objectif

La façon la plus simple de définir le partitionnement de disque serait la suivante : c’est exactement à quoi cela ressemble. Cela signifie prendre un disque dur et le séparer en différents segments. Ces segments sont appelés partitions. Vous pouvez le visualiser comme couper un gâteau en morceaux plus petits – pas nécessairement de la même taille, cependant.

Alors quel est le but de ces pièces ?

Eh bien, lorsque vous obtenez un disque dur pour la première fois, il ne s’agit essentiellement que d’un espace de stockage non alloué. Jusqu'à ce qu'il y ait au moins une partition, cet espace est inutilisable pour votre système d'exploitation. Une fois que vous avez créé une partition, votre système d'exploitation la reconnaîtra comme espace de stockage utilisable.

Vous pouvez choisir de créer une seule partition et de l'utiliser pour tous vos fichiers, des fichiers programme aux données personnelles. De nombreux ordinateurs disponibles dans le commerce sont livrés avec une partition principale comme celle-ci et une petite partition secondaire réservée à des fins de récupération.

C'est à vous de décider si vous souhaitez ou non diviser votre disque en plusieurs segments. Cependant, nous le recommandons généralement. L’intérêt du partitionnement est que chaque segment ait son propre objectif.

Ainsi, traiter tout votre espace de stockage comme une seule unité contenant différents types de fichiers reviendrait à construire un immeuble de bureaux avec une seule immense pièce pour tout : travail quotidien, conférences, entretiens, etc. Et tout cela pour différents départements de l'entreprise. Vous pouvez voir à quel point cela peut devenir un peu compliqué.

La création de plusieurs partitions élimine la tâche consistant à exécuter plusieurs types de fichiers différents à partir du même endroit. Cela allège lourdement l’ensemble du processus d’accès aux données.

Le partitionnement de disque apporte également de nombreux autres avantages. Un avertissement important cependant : il y a aussi des inconvénients. Nous vous guiderons à travers les deux côtés pour vous aider à vous faire une idée objective et à prendre une décision éclairée.

Quels sont les avantages du partitionnement de disque ?

1. Meilleure organisation des fichiers

C’est l’avantage le plus évident et peut-être le plus important du partitionnement de votre disque dur.

Comme nous l'avons déjà mentionné, le partitionnement vous permet de créer des segments distincts pour différents types de fichiers et de données. Vous ne voudriez pas utiliser la même partition pour vos fichiers système et pour les jeux, n’est-ce pas ?

Si l’organisation et la gestion du temps sont importantes pour vous, alors plusieurs partitions sont la bonne solution. La recherche de fichiers spécifiques sera globalement beaucoup plus facile. Supposons que vous ayez un disque dur, mais trois partitions : C pour les fichiers système uniquement, D pour les fichiers et documents multimédias et E pour les jeux et les applications. Votre ordinateur charge le système à partir de C sans interférence des deux autres, et vous savez exactement où chercher lors de la recherche d'un fichier.

2. Réinstallation facile

La gestion des fichiers n’est pas la seule chose rendue plus rapide et plus simple grâce au partitionnement. Si vous optez pour la création de plusieurs segments sur votre disque, la réinstallation de Windows sera très simple.

En effet, tout ce que vous avez à faire est de formater la partition sur laquelle se trouve votre système. Ensuite, vous réinstallez le système d’exploitation dessus, et c’est parti. Vous disposez désormais d’une nouvelle installation, avec tous vos fichiers enregistrés sur d’autres partitions intacts. Vous pouvez même faire une copie de votre partition système, afin de pouvoir revoir exactement la même installation à l'avenir si vous le souhaitez. Et pendant tout ce temps, vos photos, musiques et documents restent exactement là où vous les avez laissés.

3. Possibilité d'utiliser plusieurs systèmes de fichiers

Vous avez désormais compris que les partitions fonctionnent de manière complètement séparée. Cela signifie que si, pour une raison quelconque, vous avez besoin de plusieurs fonctionnalités de système de fichiers, le partitionnement le permettra.

Un segment pourrait être utilisé, par exemple, pour un système de fichiers NTFS, tandis qu'un autre pourrait exécuter ext ou APFS.

4. Exécuter différents systèmes d'exploitation

Vous êtes un utilisateur passionné de Windows mais vous avez besoin d’utiliser Linux en parallèle ? Aucun problème. Vous n’avez pas besoin d’acheter un ordinateur séparé ou quoi que ce soit. La possibilité d'exécuter différents systèmes de fichiers signifie également que vous pouvez utiliser le partitionnement pour exécuter plusieurs systèmes d'exploitation.

Cela ne semble-t-il pas séduisant ? Une machine pour de multiples utilisations totalement différentes !

5. Sauvegarde et restauration simplifiées

La perte de données peut survenir sur n'importe quel disque, partitionné ou non. Cependant, il est beaucoup plus facile de le récupérer sur un fichier partitionné. Vous savez où vous avez stocké quoi, et chaque partition peut être sauvegardé exactement tel qu'il est. Il est également beaucoup plus rapide de sauvegarder des partitions individuelles que des disques durs entiers.

En fin de compte, cela signifie également un chemin de guérison plus rapide. Si vous perdez ou supprimez accidentellement des fichiers et des données importants, vous souhaiterez peut-être utiliser un outil de récupération tel que Recuva pour les rechercher et les récupérer. Recuva est même suffisamment puissant pour récupérer les données des disques durs endommagés. Mais quelle que soit sa puissance, l’analyse d’un disque entier est une tâche ardue pour tout outil de récupération. L'analyse de partitions indépendantes est bien plus pratique que cela et vous permettra d'atteindre votre objectif plus efficacement.

6. Performance optimisée

Gardons maintenant à l’esprit que les performances de l’ordinateur sont influencées par un certain nombre de facteurs. Le partitionnement à lui seul n’est pas ce qui rend les choses meilleures ou pires. Cependant, cela peut contribuer à l’optimisation. Il est plus facile pour votre ordinateur d'analyser, par exemple, une partition de 40 Go pour récupérer le fichier système dont il a besoin que d'analyser la totalité de la capacité de votre disque.

7. Sécurité améliorée (éventuellement*)

Des partitions séparées peuvent contribuer à rendre votre système plus sécurisé. Premièrement, ils minimisent la corruption des fichiers. Si une partition est corrompue, les autres ne devraient pas être affectées. Et en gardant à l’esprit le point précédent concernant la sauvegarde et la récupération, « réparer » la partition endommagée serait beaucoup plus facile que de réparer l’intégralité du disque dur.

Le partitionnement améliore également la sécurité en termes de malware protection. Une attaque malveillante sur une partition est plus facile à gérer qu’un malware sur l’ensemble du disque. Si votre partition système est infectée, vous pouvez simplement réinstaller votre système d'exploitation et cela devrait faire l'affaire.

*Gardez à l’esprit que le partitionnement ne peut pas vous défendre contre des attaques plus avancées. Assurez-vous donc de ne pas céder à un faux sentiment de sécurité.

Quels sont les inconvénients du cloisonnement ?

1. Les données sont toujours vulnérables

Oui, il est plus facile de sauvegarder et de récupérer des données à partir de partitions indépendantes. Et oui, le partitionnement peut aider à protéger davantage les fichiers et les données séparés. Mais rappelez-vous : tout se trouve toujours sur un seul disque physique. Ainsi, même si les erreurs et problèmes numériques peuvent être plus faciles à gérer sur les disques partitionnés, les dommages physiques ne le seront évidemment pas.

Si votre disque dur est détruit d’une manière ou d’une autre, toutes les données qu’il contient disparaîtront. C'est pourquoi, si vous avez des fichiers cruciaux sur votre PC, il est important de leur donner le traitement de sauvegarde approprié avant qu'il ne soit trop tard.

2. Déséquilibre de l'espace

L'allocation d'espace de stockage sur des partitions distinctes peut être un peu plus délicate que vous ne le pensez. Vous pouvez remplir une partition beaucoup plus rapidement qu'une autre. Donc, d’un côté, vous avez du mal à avoir de l’espace, et de l’autre, vous en avez trop à revendre. Imaginez que vous remplissez presque votre partition système et qu'il s'avère que vous avez besoin de beaucoup plus d'espace pour ses mises à jour que vous ne le pensiez.

C’est pourquoi vous devez vraiment vous assurer que vous disposez réellement de suffisamment de fichiers de différents types que vous avez besoin d’aide pour gérer efficacement. Sinon, vous ne ferez que créer une lutte et un déséquilibre en termes de stockage.

3. Risque accru d’erreur

S’il n’est pas effectué correctement, le partitionnement peut entraîner plus de mal que de bien. Outre le déséquilibre de l’espace, il existe un risque accru de tailles de partition et de formatage incorrects. De plus, l’erreur humaine est également un facteur : dans un moment de distraction, vous pouvez effacer une partition alors que vous en vouliez une autre. Annuler de telles erreurs sera certainement fastidieux et prend beaucoup de temps.

4. Les SSD éliminent le besoin de partitionnement

Les SSD (disques SSD) ne fonctionnent pas de la même manière que les disques durs. Ils ont des temps de lecture plus rapides et peuvent organiser eux-mêmes les fichiers. Cela élimine littéralement le besoin d’organisation de votre part.

Partitionnement : oui ou non ?

L’essentiel est que plusieurs partitions ne sont peut-être pas nécessaires pour l’utilisateur moyen. Mais si vous envisagez de stocker plusieurs types de fichiers ou différents fichiers et systèmes d'exploitation sur le même PC, vous devriez essayer. C’est aussi bien sûr une excellente solution pour les entreprises.

Et si notre liste d’avantages et d’inconvénients ne suffit pas à vous aider à prendre une décision, vous pouvez toujours nous envoyer un message et nous vous aiderons à faire le bon choix.

Vous avez décidé de partitionner votre disque dur ?

Si vous avez décidé de tenter votre chance, vous devez absolument vous assurer de bien le faire.

Les deux méthodes de partitionnement les plus efficaces et les plus fiables consistent à utiliser les options intégrées de Windows ou à investir dans un outil de partitionnement dédié, comme le EASEUS Partition Master. Celui que vous choisirez dépend de vos besoins spécifiques.

L’option 1 peut être plus adaptée aux utilisateurs ayant au moins un certain niveau d’expérience. Dans ce cas, il faudrait savoir exactement quelles mesures prendre sans commettre d’erreurs. Cela se fait dans la gestion des disques sous Windows 10/11. À partir de là, vous pouvez sélectionner les partitions que vous souhaitez diviser en différents volumes de tailles sélectionnées.

S'il s'agit de votre premier partitionnement, nous vous suggérons fortement de consulter des professionnels à ce sujet ou de passer à l'option 2. Le logiciel de partitionnement d'EaseUS est spécialement conçu pour les débutants, avec une interface intuitive qui vous aide à réussir le processus. Tout ce que vous avez à faire est de choisir le Paquet maître de partition adaptés à vos besoins et suivez leurs guide.

Chaque forfait offre également une assistance technique et même des mises à niveau gratuites (à des degrés variables en fonction de votre abonnement). De plus, tout cela est valable non pas pour un, mais pour deux PC.

C’est la solution parfaite pour un processus de partitionnement fluide et sans erreur. Si vous souhaitez organiser efficacement vos disques durs et tirer le meilleur parti de tout votre espace sans causer de dommages irréparables, l’investissement en vaut vraiment la peine.

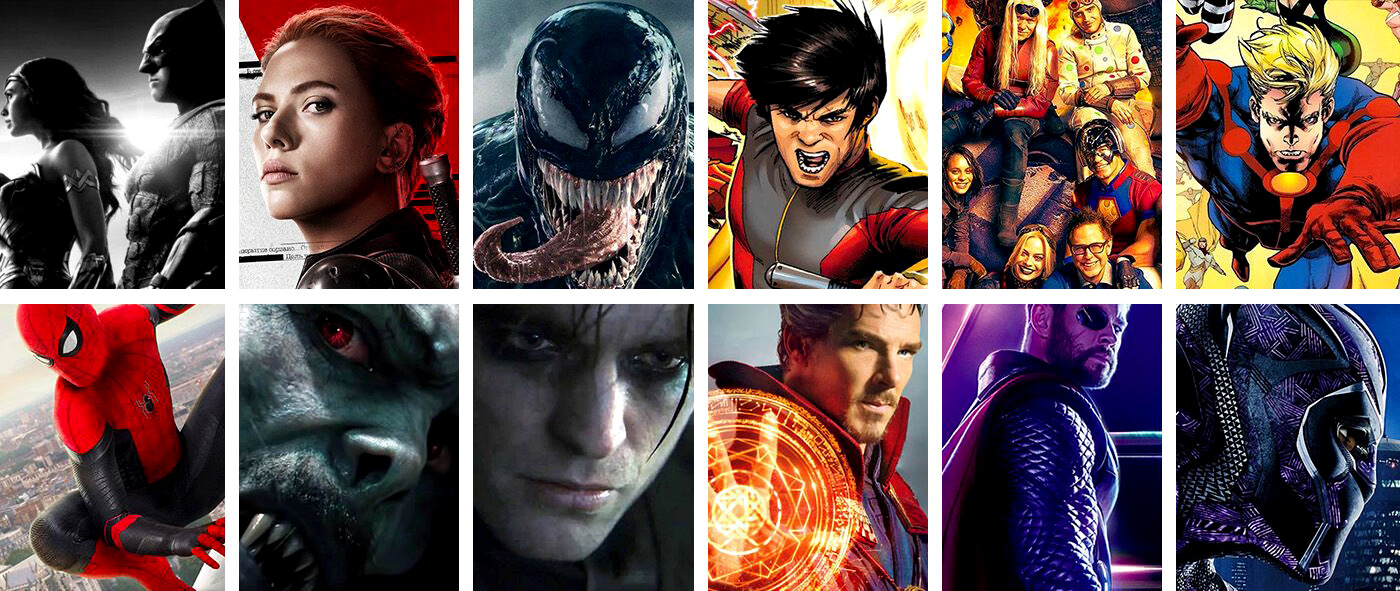

Le monde des films de super-héros a connu des variations intéressantes, des bons aux mauvais, des gros budgets aux petites entreprises, même des grands personnages bien connus aux niches. Peu importe ce que vous pensez de certains d'entre eux, personne ne contestera que depuis la sortie d'Iron Man et le début des films de super-héros de l'univers cinématographique Marvel, la popularité a explosé. Suite à l'engouement pour les super-héros, voyons ce qui se passe dans les bandes dessinées transférées sur grand écran avec leurs dates de sortie.

Le monde des films de super-héros a connu des variations intéressantes, des bons aux mauvais, des gros budgets aux petites entreprises, même des grands personnages bien connus aux niches. Peu importe ce que vous pensez de certains d'entre eux, personne ne contestera que depuis la sortie d'Iron Man et le début des films de super-héros de l'univers cinématographique Marvel, la popularité a explosé. Suite à l'engouement pour les super-héros, voyons ce qui se passe dans les bandes dessinées transférées sur grand écran avec leurs dates de sortie.

Il n'y a pas longtemps, nous avions un article sur le WEB profond et le WEB sombre ici sur errortools.com expliquant ses origines et son but. L'article est disponible ici si cela vous intéresse :

Il n'y a pas longtemps, nous avions un article sur le WEB profond et le WEB sombre ici sur errortools.com expliquant ses origines et son but. L'article est disponible ici si cela vous intéresse :