Gaming Wonderland es una extensión de navegador para Google Chrome desarrollada por Mindspark. Esta extensión le permite buscar algunos juegos de navegador populares, así como encontrar juegos multijugador. Cuando se instala, cambia su proveedor de búsqueda predeterminado y su página de inicio predeterminada a MyWebSearch. Mientras navega por Internet, esta extensión recopilará su información de navegación, visitas al sitio web, clics y otra información que luego se envía a los servidores de anuncios de Mindspark y se utiliza para orientar mejor los anuncios.

Al usar esta extensión, verá anuncios no deseados adicionales que aparecerán en las sesiones de su navegador.

Debido a la naturaleza de esta aplicación y al hecho de que ha sido marcada como un secuestrador de navegador por varios escáneres antivirus, no se recomienda mantenerla en su computadora.

Acerca de los secuestradores del navegador

El secuestro del navegador significa que un código malintencionado tiene poder y modificó la configuración de su navegador de Internet, sin su consentimiento. Están diseñados para interrumpir las funciones del navegador por una variedad de razones. Estos se utilizan generalmente para obligar a los visitantes a un sitio específico, manipulando el tráfico web para generar ingresos publicitarios. Puede parecer inofensivo, pero la mayoría de estos sitios no son legítimos y presentarán un riesgo grave para su seguridad en línea. Tan pronto como el programa ataca su computadora o computadora portátil, comienza a estropear todo lo que ralentiza su sistema. En el peor de los casos, también podría verse obligado a abordar amenazas de malware graves.

Síntomas de secuestro del navegador

Cuando su navegador web es secuestrado, puede suceder lo siguiente: encuentra modificaciones no autorizadas en la página de inicio de su navegador web; se han agregado a sus marcadores nuevos marcadores que apuntan a sitios web pornográficos; se cambia el motor web predeterminado; está encontrando barras de herramientas del navegador que no había notado antes; ráfagas imparables de anuncios emergentes aparecen en la pantalla de su PC; su navegador se vuelve lento, con errores, se bloquea con bastante frecuencia; tiene prohibido el acceso a sitios web específicos, incluido el sitio de una empresa de software anti-malware como SafeBytes.

¿Cómo infecta un secuestrador de navegador a una PC?

Los secuestradores de navegador pueden usar descargas ocultas o sitios web para compartir archivos o incluso un archivo adjunto de correo electrónico para llegar a una computadora objetivo. También se pueden implementar mediante la instalación de una barra de herramientas, un complemento o una extensión del navegador web. Un secuestrador de navegador también se puede instalar como parte de programas freeware, shareware, demoware y pirateados. Un buen ejemplo de un notorio secuestrador de navegador es el último software malicioso chino llamado "Fireball", que ha atacado 250 millones de PC en todo el mundo. Funciona como un secuestrador, pero más adelante se puede convertir en un descargador de malware completamente funcional. Los secuestradores de navegador afectarán severamente la experiencia de navegación del usuario, realizarán un seguimiento de los sitios web visitados por los usuarios y robarán información privada, causarán problemas para conectarse a la red y eventualmente crearán problemas de estabilidad, haciendo que las aplicaciones y las computadoras se congelen.

Malware secuestrador del navegador: eliminación

Algunos tipos de secuestradores de navegador se pueden eliminar de su computadora eliminando aplicaciones de software malicioso o cualquier otro shareware agregado recientemente. A veces, puede ser una tarea difícil descubrir y deshacerse del componente malicioso, ya que el archivo asociado podría estar ejecutándose como parte del proceso del sistema operativo. Los usuarios de PC novatos no deben probar la forma manual de eliminación, ya que requiere un conocimiento completo de la computadora para realizar correcciones en el registro del sistema y el archivo HOSTS. La instalación y ejecución de aplicaciones antivirus en el sistema afectado borrará automáticamente los secuestradores del navegador y también otras aplicaciones no deseadas. Safebytes Anti-Malware incorpora un motor anti-malware de última generación que lo ayudará a prevenir infecciones de secuestradores de navegador en primer lugar y solucionar cualquier problema existente. Use un optimizador de sistema junto con su software antivirus para solucionar varios problemas de registro, eliminar vulnerabilidades del sistema y aumentar el rendimiento general de su computadora.

¡Ayuda! Instalación de antivirus de bloqueo de malware y acceso a la web

Los virus pueden causar mucho daño a su PC. Algunas variantes de malware alteran la configuración del navegador de Internet al agregar un servidor proxy o cambiar la configuración de DNS de la PC. En tales casos, no podrá visitar algunos o todos los sitios web y, por lo tanto, no podrá descargar o instalar el software de seguridad necesario para eliminar el malware. Entonces, ¿qué debe hacer si el malware le impide descargar o instalar Safebytes Anti-Malware? Hay algunas acciones que puede tomar para evitar este problema.

Use el modo seguro para resolver el problema

En Modo seguro, puede cambiar la configuración de Windows, desinstalar o instalar algunos programas y eliminar virus y malware difíciles de eliminar. En caso de que el virus esté configurado para cargarse inmediatamente cuando se inicie la PC, cambiar a este modo puede evitar que lo haga. Para iniciar en modo seguro, presione la tecla "F8" en el teclado justo antes de que aparezca la pantalla del logotipo de Windows; O justo después del inicio normal de Windows, ejecute MSCONFIG, consulte Safe Boot en la pestaña Boot y luego haga clic en Aplicar. Una vez que esté en modo seguro, puede intentar instalar su programa antivirus sin el obstáculo de software malicioso. En este punto, puede ejecutar el análisis antivirus para deshacerse de virus y malware sin ninguna interferencia de otra aplicación maliciosa.

Cambiar a un navegador de internet alternativo

Algunos virus pueden apuntar a vulnerabilidades de un navegador específico que obstruyen el proceso de descarga. Si parece que tiene un troyano adjunto a Internet Explorer, cambie a un navegador alternativo con funciones de seguridad integradas, como Firefox o Chrome, para descargar su programa antivirus favorito: Safebytes.

Crear una unidad antivirus USB de arranque

Otra solución es guardar y ejecutar un programa de software antivirus completamente desde una unidad USB. Adopte estas medidas para ejecutar el anti-malware en la computadora infectada.

1) En una computadora libre de virus, instale Safebytes Anti-Malware.

2) Conecte la unidad USB a un puerto USB en la computadora limpia.

3) Haga doble clic en el icono de Configuración del software antivirus para ejecutar el Asistente de instalación.

4) Seleccione la letra de la unidad flash como el lugar donde el asistente le pregunta exactamente dónde desea instalar el antivirus. Sigue las instrucciones de activación.

5) Desenchufe la unidad USB. Ahora puede usar este antivirus portátil en la computadora afectada.

6) Ejecute Safebytes Anti-malware directamente desde la unidad USB haciendo doble clic en el icono.

7) Simplemente haga clic en "Analizar ahora" para ejecutar un análisis completo en la computadora infectada en busca de virus.

Detecta y elimina virus con SafeBytes Anti-Malware

Si está buscando descargar el programa anti-malware para su PC, existen varias herramientas en el mercado para considerar, sin embargo, no puede confiar ciegamente en nadie, independientemente de si es un programa de pago o gratuito. Algunos realmente valen su dinero, pero la mayoría no lo son. Debe optar por una empresa que cree el mejor antimalware de la industria y que se haya ganado la reputación de ser confiable. En la lista de software muy recomendado está SafeBytes AntiMalware. SafeBytes tiene un buen historial de servicio de calidad y los clientes parecen estar contentos con él. SafeBytes anti-malware es un software confiable que no solo protege su sistema por completo, sino que también es bastante fácil de usar para personas de todos los niveles. Usando su excelente sistema de protección, esta herramienta detectará y eliminará automáticamente la mayoría de las amenazas de seguridad, incluidos secuestradores de navegador, virus, adware, PUP, troyanos, gusanos y ransomware.

SafeBytes anti-malware lleva la protección de la computadora a un nivel totalmente nuevo con sus funciones avanzadas. A continuación se presentan algunas de las características que le pueden gustar en SafeBytes.

Protección anti-malware: Este programa de software anti-malware de limpieza profunda es mucho más profundo que la mayoría de las herramientas antivirus para limpiar su computadora personal. Su motor de virus aclamado por la crítica localiza y deshabilita el malware difícil de eliminar que se esconde en lo más profundo de su computadora personal.

Protección en tiempo real: SafeBytes ofrece seguridad completa y en tiempo real para su PC. Supervisará constantemente su PC para detectar la actividad de los piratas informáticos y también proporcionará a los usuarios finales una protección sofisticada de firewall.

Filtrado de sitios web: SafeBytes otorga una calificación de seguridad instantánea a las páginas que va a visitar, bloqueando automáticamente los sitios inseguros y asegurándose de que está seguro de su seguridad mientras navega por la red.

Motor de detección de malware de alta velocidad: El motor de escaneo de malware de alta velocidad de SafeBytes reduce los tiempos de escaneo y extiende la vida útil de la batería. Al mismo tiempo, encontrará y eliminará de forma eficaz los archivos informáticos infectados o cualquier amenaza de Internet.

Bajo uso de CPU / memoria: SafeBytes es conocido por su bajo impacto en la potencia de procesamiento y su gran tasa de detección de diversas amenazas. Se ejecuta de forma silenciosa y eficiente en segundo plano, por lo que puede utilizar su computadora personal a plena potencia todo el tiempo.

Soporte Premium 24/7: Puede obtener asistencia técnica las 24 horas del día, los 7 días de la semana para resolver rápidamente cualquier problema con su software de seguridad. En resumen, SafeBytes Anti-Malware proporciona una protección excepcional combinada con un uso muy bajo de recursos del sistema con una excelente prevención y detección de malware. Ahora puede saber que esta herramienta hace más que solo escanear y eliminar amenazas de su PC. Si está buscando la mejor aplicación de eliminación de malware que existe, y si no le importa gastar unos cuantos dólares en ella, elija SafeBytes Anti-Malware.

Detalles técnicos y extracción manual (usuarios avanzados)

Si desea realizar la eliminación de Gaming Wonderland manualmente en lugar de usar una herramienta de software automatizada, puede seguir estas medidas: Vaya al Panel de control de Windows, haga clic en "Agregar o quitar programas" y allí, seleccione la aplicación infractora para desinstalar . En caso de versiones sospechosas de los complementos del navegador, puede deshacerse fácilmente de ellos a través del administrador de extensiones de su navegador web. Es posible que incluso desee restablecer su página de inicio y los proveedores de motores de búsqueda, y también eliminar los archivos temporales, el historial de navegación y las cookies. Para garantizar la eliminación completa, examine manualmente su disco duro y el registro en busca de todo lo siguiente y elimine o restablezca los valores según corresponda. Dicho esto, editar el registro de Windows es realmente un trabajo difícil que solo los usuarios avanzados y los profesionales deberían intentar solucionar. Además, algunos programas maliciosos tienen la capacidad de defenderse contra su eliminación. Es recomendable que realice el procedimiento de eliminación en el modo seguro de Windows.

Archivos:

%PROGRAMFILES%\GamingWonderland %PROGRAMFILES(x86)%\GamingWonderland %USERPROFILE%\AppData\LocalLow\GamingWonderland %UserProfile%\Local Settings\Application Data\GamingWonderland Tooltab %LOCALAPPDATA%\GamingWonderlandTooltab %LOCALAPPDATA%\Google\Chrome\User Data\Default \Extensiones\fenbipnfkodbfdjlgndbgokhkneidbom %UserProfile%\Local Settings\Application Data\Google\Chrome\User Data\Default\Extensions\hjkdfjgajdjedjpapojndcfhekhbpkjp %LOCALAPPDATA%\Google\Chrome\User Data\Default\hjkdfjgajdjedjpapojndcfhekhbpkjp

Registro:

HKEY_LOCAL_MACHINE\SOFTWARE\AppDataLow\HKEY_LOCAL_MACHINE\SOFTWARE\GamingWonderland

HKEY_LOCAL_MACHINE\HKEY_LOCAL_MACHINE\SOFTWARE\Classes\GamingWonderland.DynamicBarButton.1

HKEY_LOCAL_MACHINE\HKEY_LOCAL_MACHINE\SOFTWARE\Classes\GamingWonderland.FeedManager

HKEY_LOCAL_MACHINE\HKEY_LOCAL_MACHINE\SOFTWARE\Classes\GamingWonderland.FeedManager.1

HKEY_LOCAL_MACHINE\HKEY_LOCAL_MACHINE\SOFTWARE\Classes\GamingWonderland.HTMLMenu

HKEY_LOCAL_MACHINE\HKEY_LOCAL_MACHINE\SOFTWARE\Classes\GamingWonderland.HTMLMenu.1

HKEY_LOCAL_MACHINE\HKEY_LOCAL_MACHINE\SOFTWARE\Classes\GamingWonderland.HTMLPanel

HKEY_LOCAL_MACHINE\HKEY_LOCAL_MACHINE\SOFTWARE\Classes\GamingWonderland.HTMLPanel.1

HKEY_LOCAL_MACHINE\HKEY_LOCAL_MACHINE\SOFTWARE\Classes\GamingWonderland.MultipleButton

HKEY_LOCAL_MACHINE\HKEY_LOCAL_MACHINE\SOFTWARE\Classes\GamingWonderland.PseudoTransparentPlugin.1

HKEY_LOCAL_MACHINE\HKEY_LOCAL_MACHINE\SOFTWARE\Classes\GamingWonderland.Radio

HKEY_LOCAL_MACHINE\HKEY_LOCAL_MACHINE\SOFTWARE\Classes\GamingWonderland.Radio.1

HKEY_LOCAL_MACHINE\HKEY_LOCAL_MACHINE\SOFTWARE\Classes\GamingWonderland.RadioSettings

HKEY_LOCAL_MACHINE\HKEY_LOCAL_MACHINE\SOFTWARE\Classes\GamingWonderland.RadioSettings.1

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\GamingWonderland.ScriptButton

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\GamingWonderland.ScriptButton.1

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\GamingWonderland.SettingsPlugin

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\GamingWonderland.SkinLauncher.1

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\GamingWonderland.SkinLauncherSettings

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\GamingWonderland.SkinLauncherSettings.1

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\GamingWonderland.ThirdPartyInstaller

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\GamingWonderland.ThirdPartyInstaller.1

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\GamingWonderland.ToolbarProtector

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\GamingWonderland.ToolbarProtector.1

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\GamingWonderland.XMLSessionPlugin.1

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Internet Explorer\Low Rights\ElevationPolicy\0c7bac04-8f5d-4bbd-956a-34fafa547752

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Internet Explorer\Low Rights\ElevationPolicy\16fbdf8c-476f-4d6b-8009-84471903cf96

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Internet Explorer\Low Rights\ElevationPolicy\82bacdc9-afce-41ee-92f5-b54f6db45a1c

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Internet Explorer\Low Rights\ElevationPolicy\8b70e4e8-100a-4b4f-b928-6d8126b730bb

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Internet Explorer\Low Rights\ElevationPolicy\c1151fbb-ef5b-4a2b-91e4-e8776f091f37

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Low Rights\ElevationPolicy\82bacdc9-afce-41ee-92f5-b54f6db45a1c

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Low Rights\ElevationPolicy\8b70e4e8-100a-4b4f-b928-6d8126b730bb

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Low Rights\ElevationPolicy\c1151fbb-ef5b-4a2b-91e4-e8776f091f37

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Low Rights\ElevationPolicy\e65f4fe3-b8a9-408f-9e8d-37689e565618

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\explorer\Browser Helper Objects\ab5d199e-9659-47a2-930b-fc3b69061353

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Ext\PreApproved\f4d7584b-6643-4bc7-8e24-17c3258dc5ef

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Ext\PreApproved\26A73C38-B71A-4D3A-80B7-E010420DA1E7

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Ext\PreApproved\1a30aa28-2fc6-4360-9e14-cfa627d51b6c

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Ext\PreApproved\08fbcb5f-de4f-49e0-977e-e4269f4d7206

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Ext\PreApproved\f4d7584b-6643-4bc7-8e24-17c3258dc5ef

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Ext\PreApproved\99c8d756-4d22-4d0f-898a-34a232884ce1

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Ext\PreApproved\75faf80f-56c7-4bb3-b825-39d0a706b5a4

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Ext\PreApproved\4c297ddf-0a36-4b17-b8fa-0c0395f2c5bc

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\MozillaPlugins\@GamingWonderland.com/Plugin

HKEY_LOCAL_MACHINE\SOFTWARE\MozillaPlugins\@GamingWonderland.com/Plugin

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run, value: GamingWonderland Search Scope Monitor

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\GamingWonderlandbar Uninstall Firefox

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\GamingWonderlandbar Uninstall Internet Explorer

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run, value: GamingWonderland Search Scope Monitor

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\GamingWonderland

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Google\Chrome\Extensions\hpflffkopmgalfhfholanbnhoiblmajp

HKEY_LOCAL_MACHINE\SOFTWARE\Google\Chrome\Extensions\hpflffkopmgalfhfholanbnhoiblmajp

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Internet Explorer\Toolbar, value: a899079d-206f-43a6-be6a-07e0fa648ea0

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Toolbar, value: a899079d-206f-43a6-be6a-07e0fa648ea0

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\GamingWonderland Chrome Extension Uninstall

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Internet Explorer\SearchScopes\3d29c02b-bf3e-4d3b-8a7a-e0e7d0f6dbab

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\SearchScopes\3d29c02b-bf3e-4d3b-8a7a-e0e7d0f6dbab

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Internet Explorer\Low Rights\ElevationPolicy\c5ce0d8e-0300-4a17-a89c-6cc8078348ad

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Low Rights\ElevationPolicy\c5ce0d8e-0300-4a17-a89c-6cc8078348ad

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\DOMStorage\free.gamingwonderland.com

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\DOMStorage\gamingwonderland.com

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Approved Extensions, value: 7C8F8FE5-9785-4F74-BCF8-895EF9752D97

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Approved Extensions, value: A899079D-206F-43A6-BE6A-07E0FA648EA0

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Approved Extensions, value: AB5D199E-9659-47A2-930B-FC3B69061353

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run, value: GamingWonderland EPM Support

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run, value: GamingWonderland EPM Support

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\DOMStorage\gamingwonderland.dl.myway.com

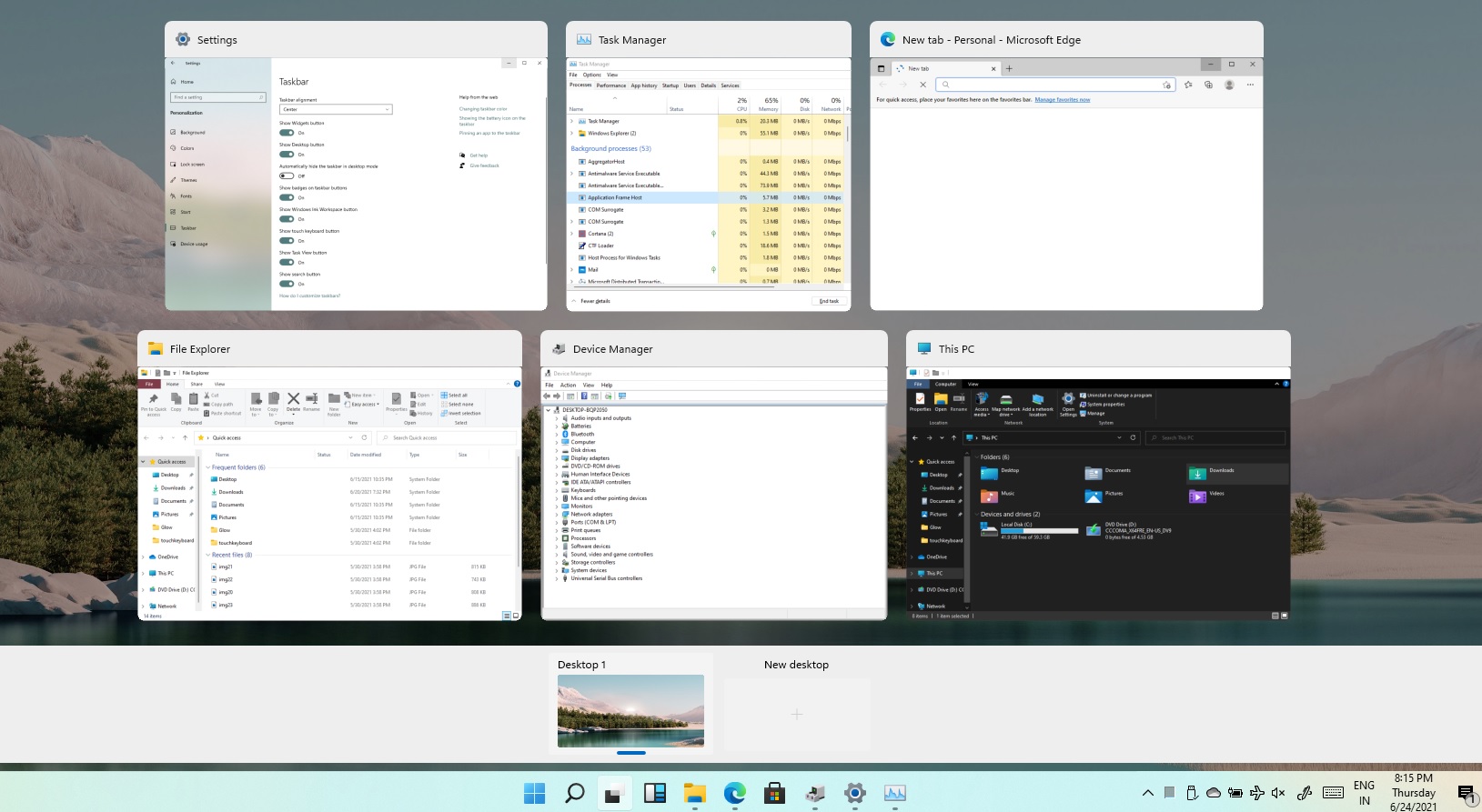

La función Vista de tareas dentro de Windows 11 es en realidad una gran función, que le permite ver rápidamente las ventanas abiertas y los escritorios virtuales. Cómo se puede acceder a la vista de tareas con la combinación de métodos abreviados de teclado de ⊞ VENTANAS + TAB algunos usuarios preferirán esta forma de usarlo y, por lo tanto, el botón en la barra de tareas es algo que no desea ni necesita.

La función Vista de tareas dentro de Windows 11 es en realidad una gran función, que le permite ver rápidamente las ventanas abiertas y los escritorios virtuales. Cómo se puede acceder a la vista de tareas con la combinación de métodos abreviados de teclado de ⊞ VENTANAS + TAB algunos usuarios preferirán esta forma de usarlo y, por lo tanto, el botón en la barra de tareas es algo que no desea ni necesita.

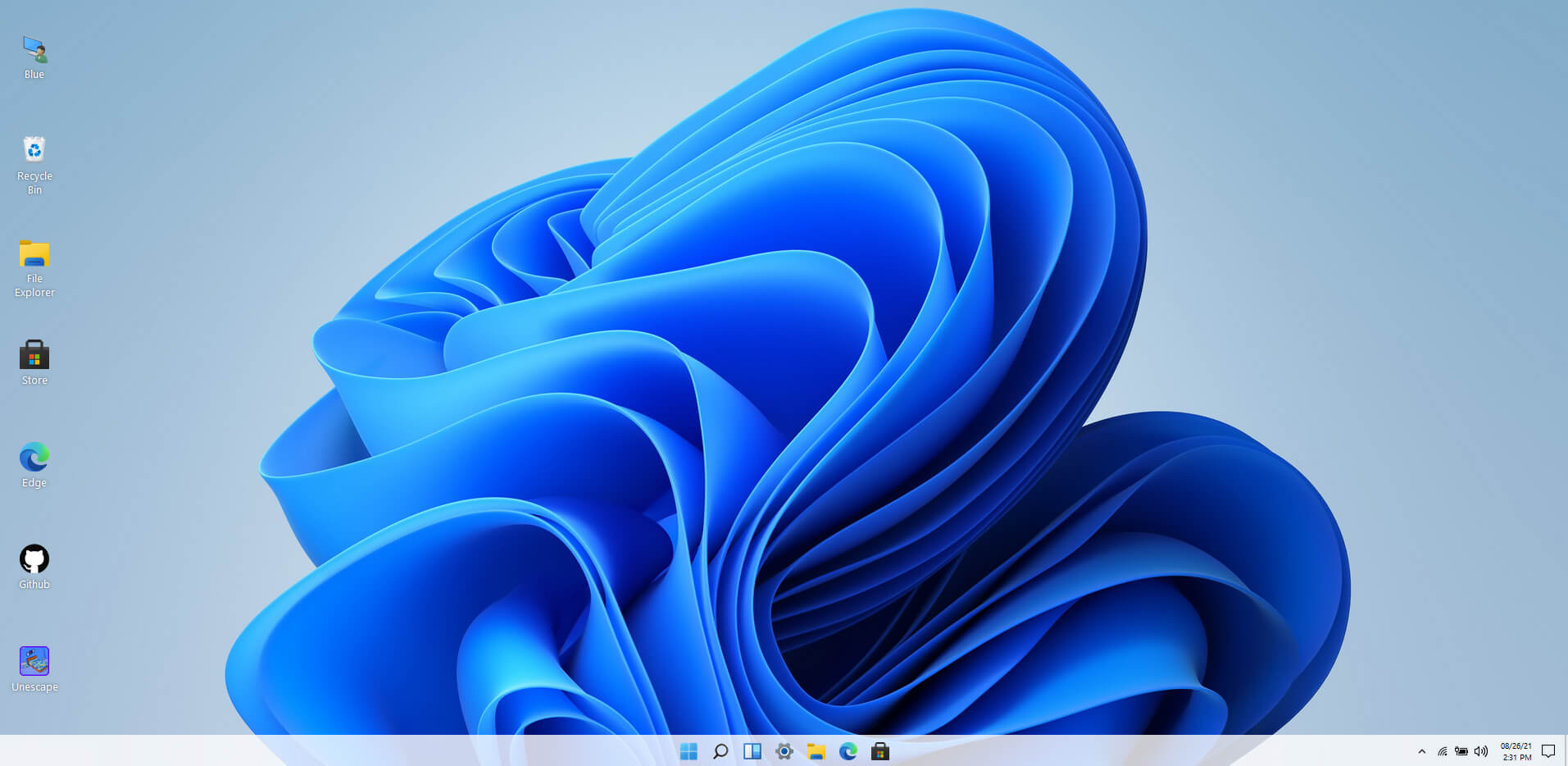

La fecha de lanzamiento de Windows 11 se está acercando, algunas personas lo han probado a través de una compilación interna, otras han decidido no hacerlo. Nos ha llamado la atención que hay un pequeño sitio web creado por BlueEdge que ofrece un escritorio virtual de Windows 11. Abrir el sitio web lo colocará directamente dentro del escritorio de Windows 11, ahora tenga en cuenta que esto no es Windows 11, es una simulación del sistema operativo más nuevo de Microsoft y, por lo tanto, muchas cosas no funcionarán como el Explorador de archivos, etc. está funcionando es la interfaz de usuario en sí, puede ver cómo le gusta la nueva barra de tareas, el menú de inicio, los widgets y algunas otras cosas. Simplemente puede aparecer en el sitio y verificar si le gusta la nueva apariencia general de la interfaz de usuario de Windows 11 antes de instalarla o probarla. Estamos seguros de que vendrán muchas más opciones con el tiempo, pero incluso ahora puede tener una idea del sistema operativo más nuevo. Sitio de Windows 11 BlueEdge:

La fecha de lanzamiento de Windows 11 se está acercando, algunas personas lo han probado a través de una compilación interna, otras han decidido no hacerlo. Nos ha llamado la atención que hay un pequeño sitio web creado por BlueEdge que ofrece un escritorio virtual de Windows 11. Abrir el sitio web lo colocará directamente dentro del escritorio de Windows 11, ahora tenga en cuenta que esto no es Windows 11, es una simulación del sistema operativo más nuevo de Microsoft y, por lo tanto, muchas cosas no funcionarán como el Explorador de archivos, etc. está funcionando es la interfaz de usuario en sí, puede ver cómo le gusta la nueva barra de tareas, el menú de inicio, los widgets y algunas otras cosas. Simplemente puede aparecer en el sitio y verificar si le gusta la nueva apariencia general de la interfaz de usuario de Windows 11 antes de instalarla o probarla. Estamos seguros de que vendrán muchas más opciones con el tiempo, pero incluso ahora puede tener una idea del sistema operativo más nuevo. Sitio de Windows 11 BlueEdge:

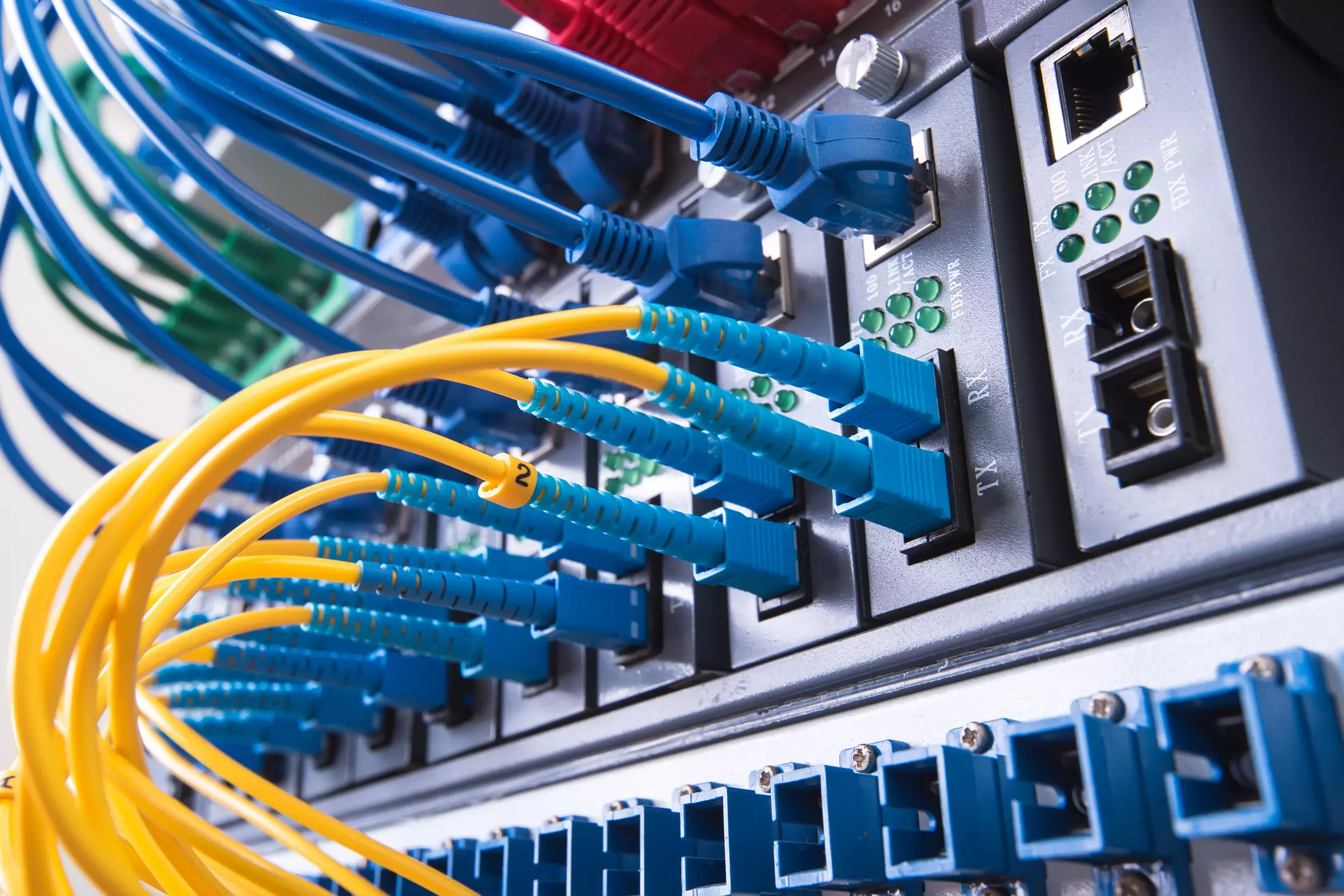

Cada vez que la empresa es violada, se roban datos y eso coloca a la empresa en una mala posición, generalmente porque su base de datos de usuarios se ha visto comprometida y las personas están preocupadas por el uso indebido de sus datos. Este es un miedo y una preocupación muy racionales, pero esta vez las cosas son un poco diferentes de lo habitual, ¿por qué es eso? Bueno, como se mencionó anteriormente, GoDaddy es una empresa de alojamiento y el vector de ataque estaba dirigido a la parte donde aloja WordPress. Los atacantes pudieron hacerse con las credenciales sFTP de los clientes en ese servidor, lo que significa que todos los sitios web también han sido liberados de su base de usuarios. Esto significa potencialmente que existe una alta probabilidad de que todo el contenido del sitio web alojado también se vea comprometido, lo que significa que sus datos también podrían verse comprometidos incluso si no fuera cliente de GoDaddy, todo lo que necesita hacer es ser miembro de cualquier sitio alojado en su plataforma. GoDaddy ha restablecido las contraseñas y claves privadas de WordPress, por lo que ya ha tomado las medidas necesarias para evitar que el atacante explote cualquier cosa con las contraseñas obtenidas. La empresa está en proceso de generar nuevos certificados SSL para los clientes. Lo malo es que el ataque usó una contraseña comprometida para ingresar a los sistemas alrededor del 6 de septiembre.th, 2021, la brecha fue descubierta el 17 de noviembreth, 2021, que es más de un tiempo activo de 2 meses en el que el atacante podría recopilar toneladas de datos. El resultado de este ataque se verá en el próximo tiempo, hasta entonces esté seguro, y por si acaso cambia sus contraseñas.

Cada vez que la empresa es violada, se roban datos y eso coloca a la empresa en una mala posición, generalmente porque su base de datos de usuarios se ha visto comprometida y las personas están preocupadas por el uso indebido de sus datos. Este es un miedo y una preocupación muy racionales, pero esta vez las cosas son un poco diferentes de lo habitual, ¿por qué es eso? Bueno, como se mencionó anteriormente, GoDaddy es una empresa de alojamiento y el vector de ataque estaba dirigido a la parte donde aloja WordPress. Los atacantes pudieron hacerse con las credenciales sFTP de los clientes en ese servidor, lo que significa que todos los sitios web también han sido liberados de su base de usuarios. Esto significa potencialmente que existe una alta probabilidad de que todo el contenido del sitio web alojado también se vea comprometido, lo que significa que sus datos también podrían verse comprometidos incluso si no fuera cliente de GoDaddy, todo lo que necesita hacer es ser miembro de cualquier sitio alojado en su plataforma. GoDaddy ha restablecido las contraseñas y claves privadas de WordPress, por lo que ya ha tomado las medidas necesarias para evitar que el atacante explote cualquier cosa con las contraseñas obtenidas. La empresa está en proceso de generar nuevos certificados SSL para los clientes. Lo malo es que el ataque usó una contraseña comprometida para ingresar a los sistemas alrededor del 6 de septiembre.th, 2021, la brecha fue descubierta el 17 de noviembreth, 2021, que es más de un tiempo activo de 2 meses en el que el atacante podría recopilar toneladas de datos. El resultado de este ataque se verá en el próximo tiempo, hasta entonces esté seguro, y por si acaso cambia sus contraseñas.