Los virus, gusanos, ransomware, etc. de las computadoras son tipos de software malicioso que ningún usuario debe tomar a la ligera. En varias ocasiones, hemos abordado los pasos de seguridad que cada usuario debe tomar para proteger su identidad y sus datos. Lamentablemente, a veces, incluso cuando se toman todas las precauciones, algunos malware pueden colarse y causar estragos. Hoy estamos viendo algunos de los peores o los mejores, dependiendo de su punto de vista, que de hecho ha causado muchos estragos.

10 peores virus informáticos de la historia

10 peores virus informáticos de la historia

En la lista de los 10 virus informáticos más famosos a continuación, mostramos los costos, las fechas, el alcance y otros datos clave. Primero, una nota sobre los términos: usamos las palabras “virus” y “gusano” indistintamente porque la mayoría de los lectores las buscan de esa manera. Pero hay una sutil diferencia que explicamos después de la lista.

1. Mydoom - $ 38 mil millones

Mydoom, el peor brote de virus informático de la historia, causó daños estimados en 38 mil millones de dólares en 2004, pero su costo ajustado a la inflación es en realidad de 52.2 mil millones de dólares. También conocido como Novarg, este malware es técnicamente un "gusano" que se propaga mediante correos electrónicos masivos. En un momento, el virus Mydoom fue responsable del 25% de todos los correos electrónicos enviados. Mydoom extrajo direcciones de máquinas infectadas y luego envió copias de sí mismo a esas direcciones. También ató esas máquinas infectadas a una red de computadoras llamada botnet que realizaba ataques distribuidos de denegación de servicio (DDoS). Estos ataques tenían como objetivo cerrar un sitio web o servidor objetivo. Mydoom todavía existe hoy en día y genera el 1% de todos los correos electrónicos de phishing. Esto no es poca cosa teniendo en cuenta los 3.4 millones de correos electrónicos de phishing que se envían cada día. Según esa cifra, Mydoom ha cobrado vida propia, infectando suficientes máquinas mal protegidas como para enviar 1.2 millones de copias de sí mismo por año, 16 años después de su creación. Aunque se ofreció una recompensa de 250,000 dólares, el desarrollador de este peligroso gusano informático nunca fue atrapado. ¿Se pregunta qué hace que las computadoras más seguras del mundo sean tan seguras? Consulte la guía Tech@Work: Actualícese a la PC más segura y manejable del mundo

2. Sobig - $ 30 mil millones

El virus informático Sobig de 2003 es en realidad otro gusano. Solo es superado por el virus Mydoom en su alcance. La cifra de $ 30 mil millones es un total mundial, incluidos Canadá, el Reino Unido, los EE. UU., Europa continental y Asia. Varias versiones del gusano fueron lanzadas en rápida sucesión, llamadas Sobig.A a Sobig.F, siendo Sobig.F la más dañina. Este programa ciberdelincuente se hizo pasar por un software informático legítimo adjunto a los correos electrónicos. Interrumpió la emisión de boletos en Air Canada e interfirió con innumerables otros negocios. A pesar de su daño generalizado, el creador del exitoso error nunca fue atrapado.

3. Klez - $ 19.8 mil millones

Klez ocupa un cercano tercer lugar en la lista de los peores virus informáticos jamás creados. Con casi $20 mil millones en daños estimados, infectó alrededor del 7.2% de todas las computadoras en 2001, o 7 millones de PC. El gusano Klez enviaba correos electrónicos falsos, falsificaba remitentes reconocidos y, entre otras cosas, intentaba desactivar otros virus. Al igual que con otros virus y gusanos, Klez se lanzó en varias variantes. Infectaba archivos, se copiaba a sí mismo y se propagaba por la red de cada víctima. Permaneció durante años, con cada versión más destructiva que la anterior. Windows ha recorrido un largo camino desde que la mayoría de los virus informáticos de esta lista llegaron a la web. Afortunadamente, la protección integrada con Microsoft Defender siempre está alerta.

4. ILOVEYOU - $ 15 mil millones

El virus ILOVEYOU del año 2000 funcionaba enviando una "carta de amor" falsa que parecía un archivo de texto inofensivo. Al igual que Mydoom, este atacante envió copias de sí mismo a todas las direcciones de correo electrónico de la lista de contactos de la máquina infectada. Poco después de su lanzamiento el 4 de mayo, se había extendido a más de 10 millones de PC. El virus fue creado por un estudiante universitario en Filipinas llamado Onel de Guzmán. Al carecer de fondos, escribió el virus para robar contraseñas y así poder iniciar sesión en los servicios en línea que quería usar de forma gratuita. Según los informes, no tenía idea de hasta dónde se extendería su creación. Este virus también se conoce como Loveletter. ¿Necesita mejorar su juego de seguridad de trabajo remoto antes de que haya otra entrada en la lista de los virus informáticos más mortales? Consulte nuestra guía: Cómo trabajar de forma remota y segura

5. WannaCry - $ 4 mil millones

El virus informático WannaCry de 2017 es un ransomware, un virus que se apodera de su computadora (o archivos en la nube) y los retiene como rehenes. El ransomware WannaCry atravesó computadoras en 150 países, causando pérdidas masivas de productividad, ya que las empresas, los hospitales y las organizaciones gubernamentales que no pagaban se vieron obligados a reconstruir los sistemas desde cero. El malware se propagó como la pólvora en 200,000 22 computadoras en todo el mundo. Se detuvo cuando un investigador de seguridad de XNUMX años en el Reino Unido encontró una manera de apagarlo. Las computadoras con sistemas operativos desactualizados se vieron especialmente afectadas. Es por eso que los expertos en seguridad siempre recomiendan actualizar sus sistemas con frecuencia.

El ransomware ataca de nuevo

En septiembre de 2020, uno de los ataques de virus informáticos potencialmente más grandes en la historia médica afectó a Universal Health Services. Según los informes, la cadena de hospitales de EE. UU., Que tiene más de 400 ubicaciones, se vio afectada por un ransomware dañino. El ataque obligó a la cancelación de cirugías e hizo que los trabajadores de la salud cambiaran a registros en papel.

6. Zeus - $ 3 mil millones

El virus informático Zeus es una herramienta de robo en línea que llegó a la web en 2007. Un documento técnico de Unisys tres años después estimó que estaba detrás del 44% de todos los ataques de malware bancario. Para entonces, había violado el 88 % de todas las empresas de Fortune 500, 2,500 organizaciones en total y 76,000 196 computadoras en 100 países. La red de bots Zeus era un grupo de programas que trabajaban juntos para hacerse cargo de las máquinas para un "maestro de bots" remoto. Se originó en Europa del Este y se utilizó para transferir dinero a cuentas bancarias secretas. Más de 2010 miembros de la red criminal detrás del virus, principalmente en los EE. UU., fueron arrestados en 100. Hoy en día no es tan prominente, pero parte del código fuente del virus sigue vivo en virus y gusanos de botnet más nuevos. Zeus causó daños documentados de $ 3 millones. Pero el costo real en términos de pérdida de productividad, remoción y robo indocumentado es, sin duda, mucho mayor. Una estimación de $ 3.7 mil millones, ajustada por inflación, pone este virus a un costo de $ XNUMX mil millones en dólares de hoy.

7. Código rojo - $ 2.4 mil millones

Observado por primera vez en 2001, el virus informático Code Red era otro gusano que penetró en 975,000 hosts. Mostraba las palabras "¡Hackeado por chinos!" a través de páginas web infectadas, y se ejecutó completamente en la memoria de cada máquina. En la mayoría de los casos, no dejó ningún rastro en los discos duros u otros medios de almacenamiento. Los costes financieros están fijados en 2.4 millones de dólares. El virus atacó los sitios web de las computadoras infectadas y lanzó un ataque de denegación de servicio distribuido (DDoS) en el sitio web de la Casa Blanca de EE. UU., www.whitehouse.gov. De hecho, la Casa Blanca tuvo que cambiar su dirección IP para defenderse de Cod Red. ¿Tu impresora puede tener un virus? Vea nuestra interesante infografía: El estado de la seguridad de las impresoras

8. Slammer - $ 1.2 mil millones

El gusano SQL Slammer costó aproximadamente $750 millones entre 200,000 usuarios de computadoras en 2003. Este virus de computadora seleccionaba direcciones IP al azar, explotando vulnerabilidades y enviándose a sí mismo a otras máquinas. Usó estas máquinas víctimas para lanzar un ataque DDoS en varios hosts de Internet, lo que ralentizó significativamente el tráfico de Internet. El gusano Slammer afectó especialmente a los bancos en los EE. UU. y Canadá, desconectando los cajeros automáticos en muchos lugares. Los clientes del Imperial Bank of Commerce de Toronto no pudieron acceder a los fondos. El ataque volvió a asomar su fea cabeza en 2016, y se lanzó desde direcciones IP en Ucrania, China y México.

9. CryptoLocker - $ 665 millones

Afortunadamente, los ataques de ransomware como el virus CryptoLocker de 2013 se han reducido desde su pico de 2017. Este malware atacó a más de 250,000 133,000 máquinas cifrando sus archivos. Mostraba una nota de rescate roja que informaba a los usuarios que "sus archivos importantes fueron cifrados en esta computadora". Una ventanilla de pago acompañaba a la nota. Los creadores del virus utilizaron un gusano llamado Gameover Zeus botnet para crear y enviar copias del virus CryptoLocker. Según un informe de la empresa de seguridad Sophos, el ataque promedio de ransomware le cuesta a una empresa $ 5,000. Si estimamos que CryptoLocker afectó a 665 empresas, eso pondría su costo total en $ XNUMX millones. ¿Hacia dónde irá la ciberseguridad ahora? Consulte nuestra guía: El futuro de la ciberseguridad

10. Sasser - $ 500 millones

El gusano Sasser fue escrito por un estudiante de informática alemán de 17 años llamado Sven Jaschan. Fue arrestado a la edad de 18 años en 2004 después de que se ofreciera una recompensa de 250,000 dólares por el creador del virus informático. Un amigo de las autoridades de Jaschan informó que el joven había escrito no solo el gusano Sasser sino también el dañino ataque Netsky.AC. Jaschan recibió una sentencia suspendida después de que se descubrió que era menor de edad cuando escribió el malware. El gusano Sasser colapsó millones de PC y, aunque algunos informes estiman los daños en $ 18 mil millones, la tasa de infección relativamente baja sugiere un costo más probable de $ 500 millones. Otros virus notables Los 10 peores virus informáticos anteriores son solo la fea punta de un gigantesco iceberg digital. Con un millón de nuevos programas de malware que aparecen cada 3 años, es posible que nos perdamos el bosque por algunos árboles sobresalientes. Aquí hay algunos virus más que han causado estragos a lo largo de los años:

Correo electrónico: Este gusano intentó recolectar datos de máquinas infectadas para lanzar una serie de ataques DDoS, pero fue relativamente fácil de eliminar.

Yaha: Otro gusano con varias variantes, que se cree que es el resultado de una guerra cibernética entre Pakistán e India.

swen: Escrito en C ++, el gusano informático Swen se disfrazó para parecerse a una actualización del sistema operativo 2003. Su costo financiero se ha fijado en $ 10.4 mil millones, pero no de manera confiable.

Gusano de tormenta: Este gusano apareció en 2007 y atacó a millones de computadoras con un correo electrónico sobre el mal tiempo que se acercaba.

Tanatos / Bugbear: Un virus keylogger de 2002 que se dirigió a instituciones financieras y se extendió a 150 países.

sircam: Un gusano informático de 2001 que utilizaba correos electrónicos falsificados con el asunto "Te envío este archivo para recibir tu consejo".

Explorarzip: Este gusano utilizó correos electrónicos falsos para propagarse a todas las máquinas en miles de redes locales.

MelissaMelissa, el virus informático más peligroso de 1999, envió copias de sí mismo que parecían fotografías NSFW. El FBI de EE. UU. Estimó los costos de limpieza y reparación en $ 80 millones.

Escena retrospectiva: Un virus solo para Mac, Flashback infectó más de 600,000 Mac en 2012 e incluso infectó la base de operaciones de Apple en Cupertino, California. En 2020, ahora hay más malware en Mac que en PC.

Conficker: Este virus de 2009 todavía infecta muchos sistemas heredados y podría causar un daño significativo si alguna vez se activa.

Stuxnet: Se informa que este gusano ha destruido centrifugadoras nucleares iraníes enviando instrucciones dañinas.

Causas de error

Causas de error

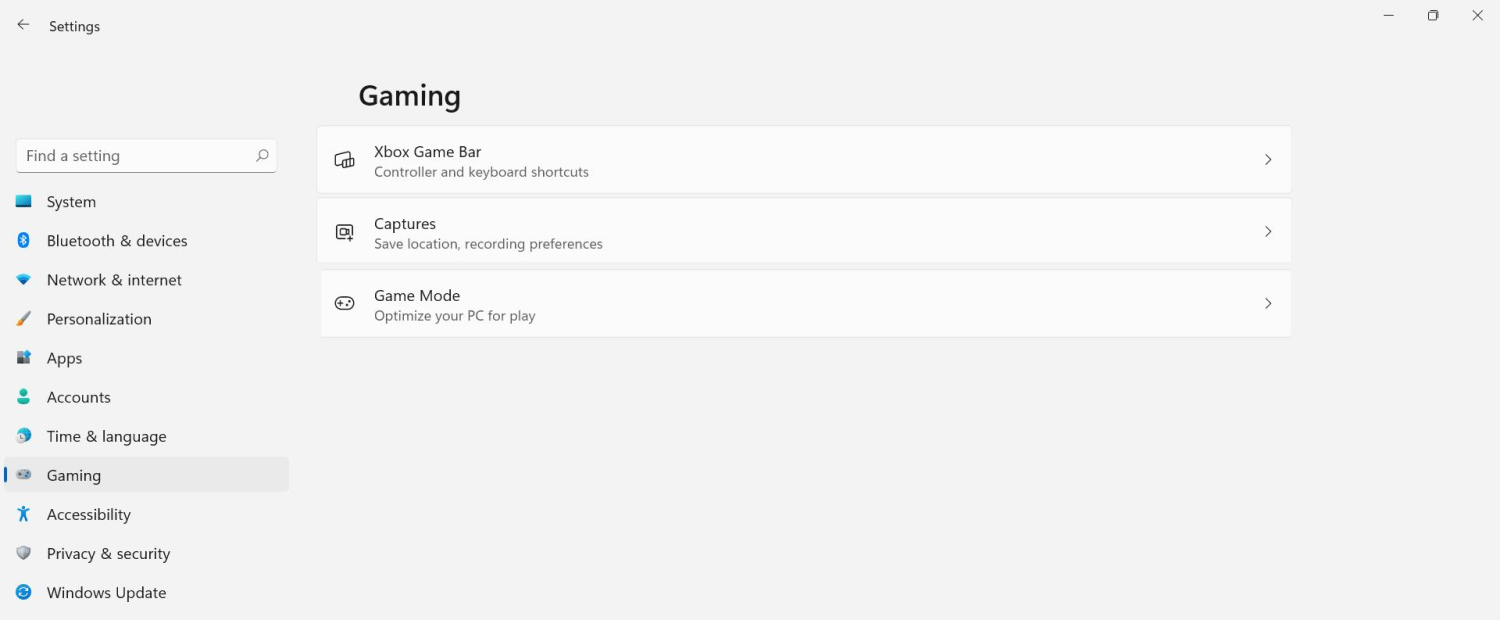

El modo de juego está activo en todo momento y, por lo general, todo funciona muy bien, pero en algunos casos, lamentablemente, puede causar algunos problemas de rendimiento. Si eres una de estas personas desafortunadas en las que el modo de juego no funciona como se supone que debe hacerlo, no te asustes, tenemos una guía rápida para ti sobre cómo desactivarlo.

El modo de juego está activo en todo momento y, por lo general, todo funciona muy bien, pero en algunos casos, lamentablemente, puede causar algunos problemas de rendimiento. Si eres una de estas personas desafortunadas en las que el modo de juego no funciona como se supone que debe hacerlo, no te asustes, tenemos una guía rápida para ti sobre cómo desactivarlo.

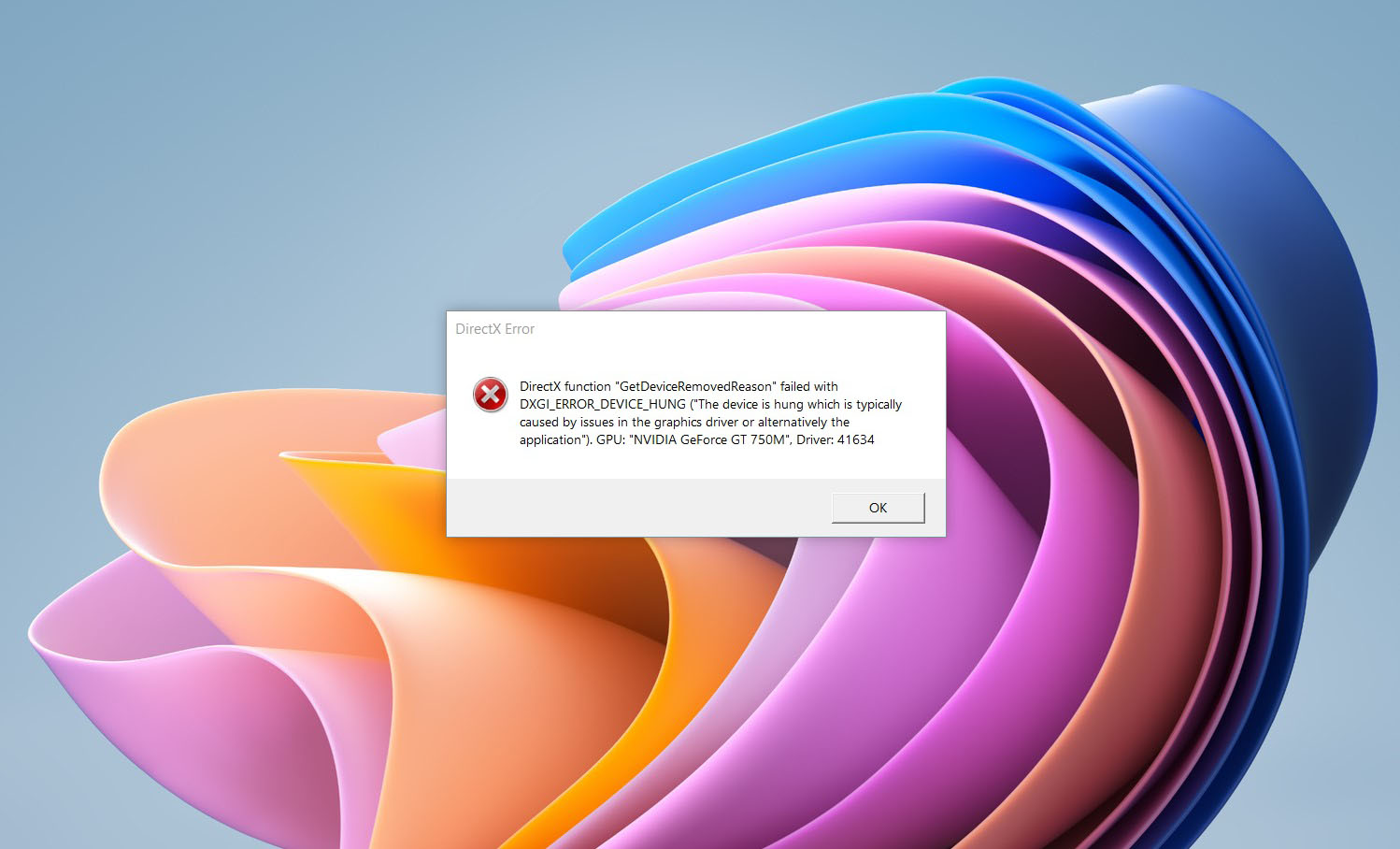

Si eres uno de los jugadores afectados por este error, no temas porque tenemos una solución para ti. Siga la guía de corrección provista para corregir este error y volver a jugar lo antes posible.

Si eres uno de los jugadores afectados por este error, no temas porque tenemos una solución para ti. Siga la guía de corrección provista para corregir este error y volver a jugar lo antes posible.

10 peores virus informáticos de la historia

10 peores virus informáticos de la historia